Nowy wariant Bifrost wykorzystuje domenę podszywającą się pod VMware

Badacze z Palo Alto odkryli nowy linuksowy wariant trojana zdalnego dostępu (RAT) znanego jako Bifrost/Bifrose, wykorzystujący złośliwą domenę naśladującą VMware.

„Najnowsza wersja Bifrost ma na celu ominięcie środków bezpieczeństwa i narażenie na kompromitacje docelowych systemów” – informują Anmol Maurya i Siddharth Sharma, badacze z Palo Alto Networks Unit 42.

Bifrost to jedno z długotrwałych zagrożeń, działa już od 2004 r. Jak wynika z raportu Trend Micro z grudnia 2015 r., w przeszłości był on wystawiany na sprzedaż na nielegalnych forach za kwotę do 10 000 dolarów.

Trojan został wykorzystany przez wspieraną przez chiński rząd grupę hakerską pod nazwą BlackTech (znaną również jako Circuit Panda), która atakowała organizacje strajkujące w Japonii, Tajwanie i USA. Podejrzewa się, że hakerzy zakupili kod źródłowy lub uzyskali do niego dostęp około 2010 r., a następnie ponownie wykorzystali złośliwe oprogramowanie do własnych kampanii za pośrednictwem niestandardowych backdoorów, takich jak KIVARS i XBOW. Od co najmniej 2020 roku obserwowano linuksowe warianty Bifrost z możliwością uruchamiania zdalnych powłok, pobierania/przesyłania plików i wykonywania na nich operacji.

Zazwyczaj atakujący rozpowszechniają Bifrost poprzez załączniki do wiadomości e-mail lub złośliwe strony internetowe. Po zainstalowaniu na komputerze Bifrost umożliwia atakującemu zebranie poufnych informacji, jak nazwa hosta i adres IP ofiary.

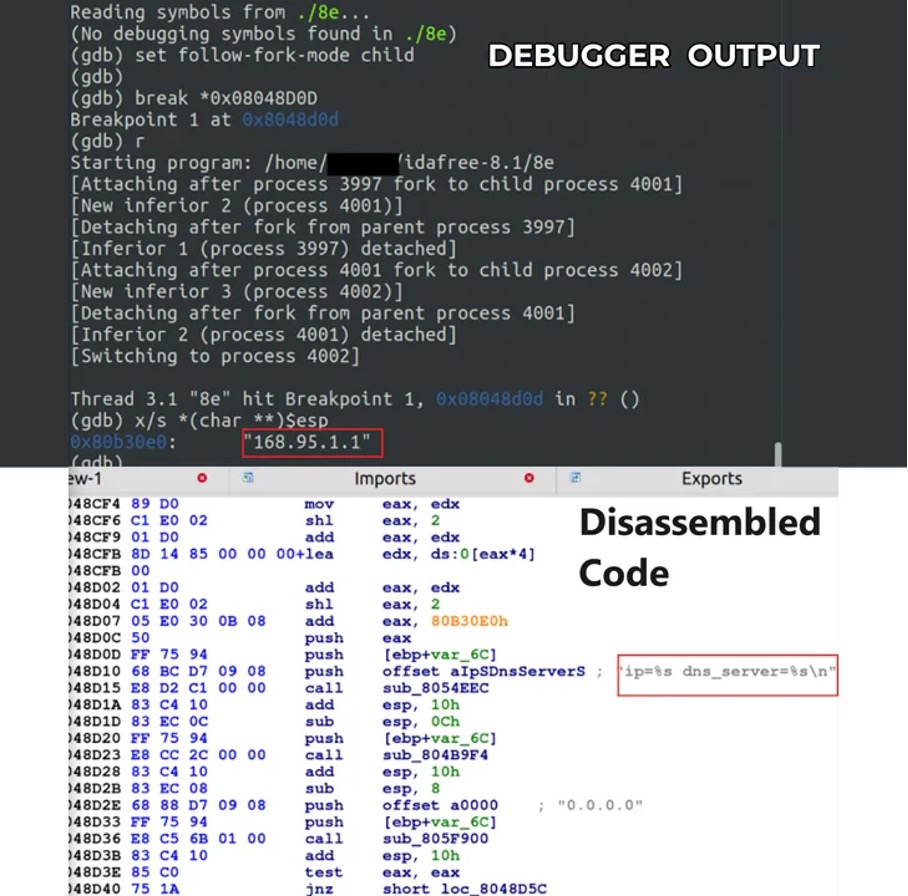

To, co sprawia, że najnowszy wariant jest godny uwagi, to fakt, że łączy się on z serwerem Command & Control o nazwie „download.vmfare[.]com”, próbując udawać połączenie do VMware. Złośliwą domenę można rozwiązać, kontaktując się z publicznym narzędziem do rozpoznawania nazw DNS z siedzibą na Tajwanie, mającym adres IP 168.95.1[.]1.

Badacze Palo Alto twierdzą, że wykryli wzrost aktywności Bifrost od października 2023 r., identyfikując co najmniej 104 artefakty w swoich danych telemetrycznych. Następnie odkryto wersję szkodliwego oprogramowania typu ARM, co sugeruje, że ugrupowania APT prawdopodobnie będą chciały rozszerzyć swoją powierzchnię ataku na inne architektury i inne OS. Poniżej wyniki z debuggowania próbki malware przez zespół Unit42 Palo Alto:

„Dzięki nowym wariantom wykorzystującym zwodnicze strategie domenowe, takie jak typosquatting, niedawny wzrost aktywności Bifrost uwydatnia niebezpieczną naturę tego szkodliwego oprogramowania” – twierdzą analitycy Unit42.

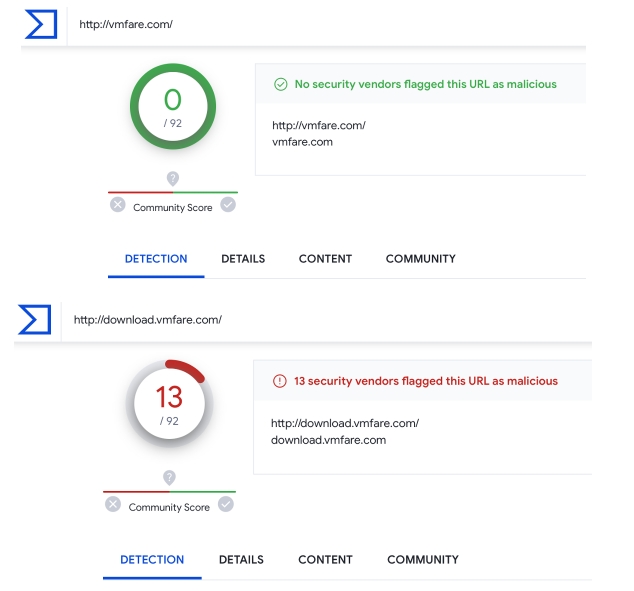

Sama złośliwa domena będąca głównym serwerem C2 dla szkodliwego oprogramowania jeszcze w lutym była w serwisach reputacyjnych, jak VirusTotal, całkiem „czysta”. Dziś już pokazuje swoje złośliwe oblicze (tylko dla bezpośredniego URL):

Unit42 dokonało dalszych odkryć – pod złośliwym adresem IP 45.91.82[.]127 znajduje się również wersja Bifrost ARM. Działa ona tak samo jak wersja x86, którą przeanalizowano. Udostępniając wersję ARM, osoby atakujące mogą poszerzyć zakres swoich możliwości, naruszając urządzenia, które mogą nie być kompatybilne ze złośliwym oprogramowaniem opartym na architekturze x86. W miarę jak urządzenia oparte na architekturze ARM staną się coraz bardziej powszechne, cyberprzestępcy prawdopodobnie zmienią swoją taktykę, włączając w to złośliwe oprogramowanie ARM, dzięki czemu ich ataki staną się silniejsze i będą mogły dotrzeć do większej liczby celów.

Podsumowując, Bifrost RAT pozostaje znaczącym i ewoluującym zagrożeniem zarówno dla osób fizycznych, jak i organizacji. Dzięki nowym wariantom, które wykorzystują podszywające się domeny, niedawny wzrost aktywności Bifrost ukazuje niebezpieczną naturę tego złośliwego oprogramowania.