Luki w zabezpieczeniach systemu druku Linux mogą być wykorzystywane do ataków DDoS, RCE oraz tworzenia nowego malware

Choć niedawno ujawnione luki w zabezpieczeniach Common UNIX Printing System (CUPS), zidentyfikowane przez badacza Simone „evilsocket” Margaritelli nie są łatwe do wykorzystania w celu zdalnego wykonywania poleceń na podatnych systemach, mogą stanowić istotne zagrożenie w kontekście ataków typu Distributed Denial of Service(DDoS). Według badaczy z firmy Akamai podatności mogą zostać użyte przez cyberprzestępców do zwiększenia efektywności ich ataków, na przykład poprzez wzmocnienie ruchu generowanego w takich kampaniach.

Czym jest CUPS?

CUPS to powszechnie stosowany system zarządzania drukarkami w systemach Unix/Linux, BSD oraz macOS, działający w oparciu o protokół IPP (Internet Printing Protocol). Został zaprojektowany głównie z myślą o ułatwieniu zarządzania drukowaniem w sieciach lokalnych, lecz jego szerokie wykorzystanie sprawia, że staje się również interesującym celem dla cyberprzestępców. Warto jednak zauważyć, że w wielu z tych systemów CUPS nie jest domyślnie włączony.

Potencjał dla Zdalnego Wykonywania Poleceń (RCE)

Badacz Simone „evilsocket” Margaritelli odkrył cztery luki w zabezpieczeniach – CVE-2024-47176, CVE-2024-47076, CVE-2024-47175 i CVE-2024-47177, dotyczące różnych komponentów CUPS. Łącząc te luki, możliwe jest przeprowadzenie ataku typu zdalne wykonywanie poleceń (RCE), co może mieć miejsce, gdy użytkownik uruchomi zadanie drukowania na wcześniej dodanej złośliwej drukarce.

Choć opiekunowie CUPS wydali częściowe poprawki, różne dystrybucje Linuksa albo już wprowadziły zaktualizowane pakiety, albo są w trakcie ich przygotowywania. W sieci pojawiło się również kilka PoC exploitów, które demonstrują możliwość wykorzystania luk. Niemniej jak dotąd nie zaobserwowano przypadków wykorzystania podatności w rzeczywistych atakach.

Jakie są potencjalne zagrożenia?

Mimo że luki nie umożliwiają łatwego zdalnego wykonywania kodu, mogą być wykorzystane do przeprowadzenia innych rodzajów ataków, takich jak spoofing (podszywanie się pod inny serwer) czy amplifikacja ruchu. W takim scenariuszu atakujący mogą używać podatnych serwerów CUPS jako narzędzi do generowania olbrzymiego wolumenu ruchu, który następnie jest kierowany na wybrany cel, przeciążając jego zasoby i powodując przerwy w działaniu.

Botnet z CUPS

W kontekście niedawnych badań zauważono, że niektóre grupy cyberprzestępcze zaczynają wykorzystywać nowo odkryte luki w CUPS do tworzenia dedykowanego złośliwego oprogramowania. Celem może być integracja tych exploitów z narzędziami botnetowymi, które są wykorzystywane do przeprowadzania złożonych ataków na szeroką skalę. Jak podkreślają specjaliści, luki w tak kluczowych elementach infrastruktury mogą szybko stać się częścią zaawansowanych zestawów narzędzi, co sprawia, że ich zabezpieczenie jest szczególnie ważne.

Potencjał ataku DDoS

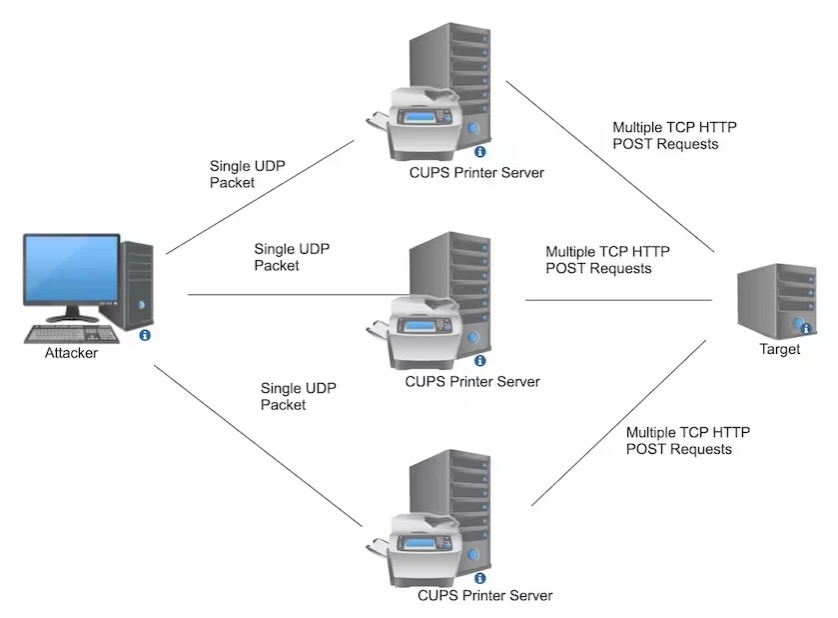

Zgłoszone luki mogą zostać wykorzystane do przekształcenia podatnych systemów we „wzmacniacze” ataków DDoS poprzez wysłanie specjalnie spreparowanego pakietu UDP do podatnej instancji CUPS – ostrzegają badacze z Akamai.

Zamiast dodawać złośliwą drukarkę, spreparowany pakiet poleca CUPS wysłanie żądania IPP/HTTP do celu i portu określonego przez atakującego. Jak wyjaśniają badacze: „Każdy wysłany pakiet powoduje, że podatny serwer CUPS generuje większe, częściowo kontrolowane przez atakującego żądanie IPP/HTTP, skierowane do wybranego celu. W efekcie nie tylko cel staje się ofiarą ataku, ale również host serwera CUPS, ponieważ atak pochłania jego przepustowość i zasoby procesora”.

Skala ruchu wykorzystywanego w takim ataku DDoS zależy od rozmiaru ładunku w pakiecie UDP, liczby podatnych systemów oraz sposobu, w jaki odpowiadają na te żądania.

Zespół ds. wywiadu i reagowania na zagrożenia Akamai oszacował, że istnieje ponad 58 000 podatnych urządzeń podłączonych do Internetu, które mogłyby zostać wykorzystane do wzmocnienia ataków DDoS.

„Jeśli wszystkie 58 000+ zidentyfikowanych hostów CUPS zostałoby wciągniętych w tę samą kampanię, mogłoby to doprowadzić do powodzi 1 GB przychodzącego ruchu ataku na pakiet UDP z minimalnym wypełnieniem. W przypadku maksymalnie wypełnionych pakietów, ruch ten mógłby wzrosnąć do 6 GB”.

Ponieważ skutki takiego ataku mogą odczuć zarówno cele, jak i organizacje posiadające podatne instalacje CUPS, badacze zalecają szybkie aktualizacje do najnowszej wersji CUPS lub usunięcie usługi, jeśli nie jest ona potrzebna. „W minimalnym zakresie, jeśli usunięcie lub aktualizacja oprogramowania CUPS nie jest możliwa, administratorzy powinni zablokować porty używane przez usługę (UDP/631), szczególnie jeśli są one dostępne z Internetu” – doradzają.

Jak się chronić?

Nowo ujawnione luki w CUPS, choć niełatwe do bezpośredniego wykorzystania, mogą być szczególnie niebezpieczne w połączeniu z innymi metodami ataków. Ochrona tych elementów powinna być priorytetem, zwłaszcza w środowiskach o krytycznym znaczeniu, takich jak sieci firmowe czy instytucje publiczne.

Eksperci zalecają natychmiastowe aktualizowanie systemów i konfiguracji serwerów, aby zminimalizować ryzyko wykorzystania tych podatności. Warto także regularnie monitorować ruch sieciowy pod kątem podejrzanych wzorców oraz wdrożyć dodatkowe mechanizmy ochronne, jak firewalle aplikacyjne czy systemy wykrywania włamań (IDS).