Kolejny zero-day w systemie Palo Alto PAN-OS, tym razem w interfejsie Web do zarządzania. Łatajcie!

Palo Alto Networks nie ma ostatnio szczęścia. Tym razem firma ujawniła krytyczną lukę w swoim oprogramowaniu PAN-OS (CVE-2025-010). Może ona umożliwić atakującym ominięcie uwierzytelniania w internetowym interfejsie zarządzania. Podatność stwarza poważne zagrożenie, ponieważ można wykorzystać ją w celu uzyskania nieautoryzowanego dostępu do systemu, co potencjalnie prowadzi do przejęcia kontroli nad urządzeniami sieciowymi.

Informacje o luce zero-day CVE-2025-010

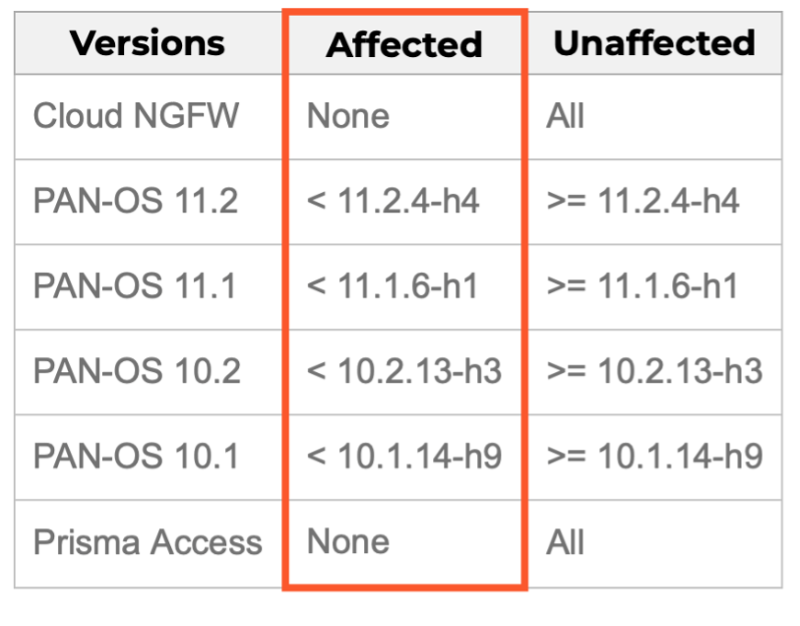

Podatność została odkryta przez Adama Kuesa z zespołu Assetnote Security Research. Oceniona na 8,8 w skali CVSS, stanowi poważne zagrożenie dla organizacji korzystających z podatnych wersji systemu PAN-OS. Wynika z błędu umożliwiającego pominięcie uwierzytelniania w internetowym interfejsie zarządzania i dotyczy określonych wersji systemu PAN-OS:

Wersja PAN-OS 11.0 osiągnęła status End of Life (EOL) 17 listopada 2024 r. i nie są planowane żadne poprawki dla tej edycji.

Problem został sklasyfikowany jako CWE-306 (brak uwierzytelniania dla krytycznej funkcji) oraz CAPEC-115 (ominięcie mechanizmu uwierzytelniania). Palo Alto Networks podkreśliło, że luka ta nie dotyczy ich rozwiązań Cloud NGFW ani Prisma Access.

Pomimo że podatność została sklasyfikowana jako wysokiego ryzyka (HIGH severity), Palo Alto określa pilność jej naprawy jako umiarkowaną (MODERATE), ponieważ wykorzystanie luki wymaga specyficznych konfiguracji, takich jak interfejsy zarządzania dostępne z Internetu. Producent poinformował, że na chwilę obecną nie odnotowano przypadków wykorzystania podatności w środowisku produkcyjnym.

Ryzyko wykorzystania luki i środki ograniczające

Atakujący nieuwierzytelniony, ale posiadający dostęp sieciowy do interfejsu, może wykorzystać podatność do uruchamiania określonych skryptów PHP bez konieczności podawania prawidłowych danych logowania. Choć luka ta nie umożliwia zdalnego wykonywania kodu, może prowadzić do naruszenia integralności i poufności systemu.

Największe zagrożenie dotyczy systemów, w których internetowy interfejs zarządzania jest dostępny z niezaufanych sieci lub Internetu – zarówno bezpośrednio, jak i za pośrednictwem interfejsu dataplane z włączonym profilem zarządzania.

Zalecenia dla organizacji

Organizacje powinny podjąć następujące działania:

- Zaktualizować podatne systemy do wersji zabezpieczonych zgodnie z powyższymi wytycznymi.

- Ograniczyć dostęp do internetowego interfejsu zarządzania wyłącznie do wewnętrznych adresów IP.

- Wdrożyć system „jump box” jako pośrednie rozwiązanie do uzyskiwania dostępu do interfejsu zarządzania.

- Aktywować identyfikatory zagrożeń 510000 i 510001 w ramach subskrypcji Threat Prevention, aby blokować potencjalne ataki.

Aby zminimalizować ryzyko, Palo Alto Networks zaleca ograniczenie dostępu wyłącznie do zaufanych wewnętrznych adresów IP oraz stosowanie najlepszych praktyk w zakresie zabezpieczania dostępu administracyjnego (wdrożenie dodatkowych mechanizmów zabezpieczeń, jak uwierzytelnianie wieloskładnikowe (MFA) oraz filtrowanie adresów IP) oraz monitorowanie ruchu sieciowego pod kątem podejrzanych działań. Zalecamy jak najszybszą aktualizację, zważywszy na to, że atakujący masowo atakują takie podatne urządzenia – pisaliśmy o tym wczoraj na przykładzie ataków brute-force na urządzenia Palo Alto, SonicWall oraz Ivanti.