Nowe podatności w architekturze sieci 5G

Nowe badania nad architekturą 5G ujawniły lukę w zabezpieczeniach modelu dzielenia sieci oraz zwirtualizowanych funkcjach sieciowych, które można wykorzystać do nieautoryzowanego dostępu do danych, a także ataków typu „odmowa usługi” między różnymi segmentami sieci w architekturze 5G operatora komórkowego.

Odkryć dokonał AdaptiveMobile, który podzielił się swoimi ustaleniami z GSM Association (GSMA) 4 lutego 2021 r, po czym podatności zostały wspólnie oznaczone jako CVD-2021-0047.

5G jest wynikiem ewolucji obecnej technologii szerokopasmowej sieci komórkowej 4G i opiera się na tak zwanej architekturze uwarunkowanej na usługi (ang. service-based archtecture, SBA), która zapewnia modułową strukturę do wdrażania zestawu połączonych funkcji sieciowych, umożliwiając konsumentom autoryzacje do wielu usług.

Funkcje sieciowe są również odpowiedzialne za rejestrację abonentów, zarządzanie sesjami i profilami abonentów, przechowywanie danych abonentów i łączenie użytkowników z Internetem za pośrednictwem stacji bazowej (gNB). Co więcej, każda funkcja sieciowa SBA może oferować określoną usługę, ale jednocześnie może również żądać usługi z innej funkcji sieciowej.

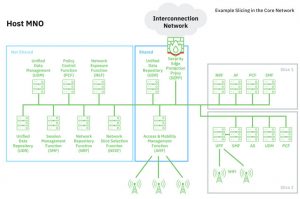

Jednym ze sposobów organizowania podstawowego SBA sieci 5G jest model dzielenia segmentów sieci na tzw. plasterki (ang. slices). Chodzi o to, aby „podzielić” oryginalną architekturę sieci na wiele logicznych i niezależnych sieci wirtualnych, które są skonfigurowane do spełnienia określonego celu biznesowego, co z kolei dyktuje wymagania jakości usług (Quality of Service) niezbędne dla danego „plastra”.

Ponadto każdy segment w sieci rdzeniowej składa się z logicznej grupy funkcji sieciowych (NF), które mogą być przypisane wyłącznie do tego segmentu lub być współdzielone między różnymi segmentami.

Innymi słowy, tworząc oddzielne wycinki, które nadają priorytet pewnym cechom (np. duża przepustowość), operator może tworzyć rozwiązania dostosowane do określonych branż.

Na przykład segment mobilnej łączności szerokopasmowej może służyć do ułatwienia usług rozrywkowych w Internecie, segment IoT może służyć do oferowania usług dostosowanych do sektora handlu detalicznego i produkcji, podczas gdy samodzielny segment o niskim opóźnieniu może być przeznaczony dla potrzeby o znaczeniu krytycznym, jak np. opieka medyczna.

Architektura 5G SBA oferuje wiele funkcji bezpieczeństwa, w tym wnioski wyciągnięte z poprzednich generacji technologii sieciowych. Ale z drugiej strony jest to zupełnie nowa koncepcja sieci, która otwiera sieć na nowych partnerów i usługi, ale też nowe zagrożenia. To wszystko prowadzi do nowych wyzwań w zakresie bezpieczeństwa.

Według firmy AdaptiveMobile zajmującej się bezpieczeństwem sieci komórkowych taka architektura stwarza nie tylko nowe obawy dotyczące bezpieczeństwa, które wynikają z potrzeby obsługi starszych funkcji trzecich, ale także z „dużego wzrostu złożoności protokołu” w wyniku migracji z 4G do 5G. Ten proces otwiera wiele drzwi dla nowych ataków, takich jak na przykład:

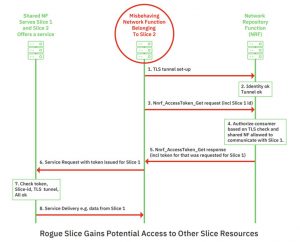

- Złośliwy dostęp do wycinka sieci poprzez brute-force – umożliwiając w ten sposób nieautoryzowanemu wycinkowi uzyskanie informacji z drugiego segmentu.

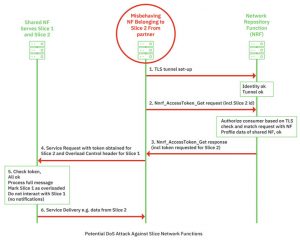

- Denial-of-Service (DoS) przeciwko innej funkcji sieciowej poprzez wykorzystanie zagrożonego segmentu.

Ataki opierają się na nowatorskim podejściu projektowym polegającym na tym, że nie ma żadnej kontroli, aby upewnić się, że tożsamość wycinka sieci w żądaniu warstwy sygnalizacyjnej jest zgodna z tą używaną w warstwie transportowej. Pozwala to przeciwnikowi podłączonemu do SBA operatora 5G za pośrednictwem nieuczciwej funkcji sieciowej na przejmowanie fragmentów sieci.

Warto zauważyć, że warstwa sygnalizacyjna to telekomunikacyjna warstwa aplikacji służąca do wymiany komunikatów między funkcjami sieciowymi, które znajdują się w różnych segmentach.

Poniżej przedstawiono przykładowy atak DoS na taką sieć:

Jako środki zaradcze AdaptiveMobile zaleca podzielenie sieci na różne strefy bezpieczeństwa poprzez zastosowanie filtrów sygnalizacyjnych między segmentami, siecią rdzenną i partnerami zewnętrznymi oraz współdzielonymi i niewspółdzielonymi funkcjami sieciowymi. Zaleceniem jest także wdrożenie rozwiązania zabezpieczającego warstwę sygnalizacyjną w celu ochrony przed atakami z wyciekiem danych, które wykorzystują właśnie brakującą korelację między warstwami.

Chociaż obecna architektura 5G nie obsługuje takiego węzła ochrony, badania rekomendują ulepszenie serwera proxy komunikacji usług (SCP) w celu walidacji poprawności formatów wiadomości, dopasowania informacji między warstwami i protokołami oraz zapewnienia funkcjonalności związanej z obciążeniem, aby zapobiec atakom DoS. Być może w niedalekiej przyszłości doczekamy się ulepszenia funkcji bezpieczeństwa architektury 5G.