Powrót niebezpiecznych plików podpisanych przez Microsoft

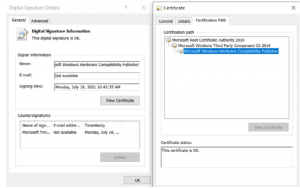

Badacze cyberbezpieczeństwa z Bitdefender szczegółowo opisali, w jaki sposób hackerzy używali FiveSys, rootkita, który w jakiś sposób przeszedł przez proces certyfikacji i został cyfrowo podpisany przez Microsoft.

Prawidłowa sygnatura umożliwia złośliwemu oprogramowaniu omijać zabezpieczenia systemu operacyjnego oraz uzyskiwać to, co badacze opisują jako „praktycznie nieograniczone przywileje”.

Wiadomo, że cyberprzestępcy używają skradzionych certyfikatów cyfrowych, ale w tym przypadku zdobyli ważny certyfikat. Nadal pozostaje tajemnicą, w jaki sposób się to udało.

Rootkit zgodnie z definicją, jest to złośliwy program, który wprowadza stałe zmiany w systemie operacyjnym. Nie ma pewności, w jaki sposób faktycznie dystrybuowany jest rootkit FiveSys, ale specjaliści uważają, że podszywa się pod darmowe oprogramowanie antywirusowe.

Po zainstalowaniu FiveSys przekierowuje ruch internetowy do serwera proxy, co robi, instalując niestandardowy certyfikat, aby przeglądarka nie ostrzegała o nieznanej tożsamości serwera proxy. Blokuje to również zapisywanie innych złośliwych programów w sterownikach, co prawdopodobnie jest próbą powstrzymania innych cyberprzestępców przed wykorzystaniem zaatakowanego systemu. Ciekawe podejście.

Analiza ataków pokazuje, że rootkit FiveSys jest wykorzystywany w cyberatakach wymierzonych w graczy online w celu kradzieży danych logowania do gier i platform.

Popularność rozrywki online stale wzrasta, co oznacza, że w grę może wchodzić dużo pieniędzy – nie tylko dlatego, że z kontami są powiązane dane bankowe, ale także dlatego, że prestiżowe wirtualne przedmioty mogą przy sprzedaży przynosić duże sumy pieniędzy, co oznacza, że napastnicy mogą wykorzystać dostęp do ich kradzieży i sprzedaży. Często są to tysiące dolarów. Obecnie ataki są wymierzone w graczy w Chinach, skąd prawdopodobnie atakujący działają.

Kampania rozpoczęła się wolno pod koniec 2020 r., ale znacznie rozszerzyła się latem 2021.

Aktualnie jest zbanowana, ponieważ Bitdefender zgłosił do Microsoftu całą sytuacje, a Microsoft od razu unieważnił ten podpis.

Chociaż rootkit jest obecnie używany do kradzieży danych logowania z kont gier online, możliwe, że w przyszłości może być skierowany na inne cele. Jednak stosując stosunkowo proste środki bezpieczeństwa, można uniknąć tego lub podobnych ataków. Wystarczy nie pobierać i nie uruchamiać aplikacji z niezaufanych źródeł.