Jak i dlaczego powinieneś wyłączyć starsze protokoły dla skrzynek pocztowych w usłudze Office 365?

Zwiększa się ilość ataków na konta korzystające ze starszych protokołów IMAP/POP/SMTP. Wektorem ataku jest forsowanie tych protokołów poprzez użycie popularnych wariantów nazw użytkowników i haseł ujawnionych ostatnio w bazach danych skompromitowanych uwierzytelnień.

Aby zasady MFA i Best Practices były skuteczne, starsze uwierzytelnianie musi być zablokowane na poziomie usługi Office 365. Dzieje się tak dlatego, że starsze protokoły uwierzytelniania, takie jak POP, SMTP, IMAP i MAPI, nie mogą wymuszać MFA, co czyni je preferowanymi punktami wejścia dla przeciwników atakujących Twoją organizację.

Liczby dotyczące starszego uwierzytelniania, wynikające z analizy ruchu w usłudze Microsoft Office 365:

- Ponad 99 procent ataków polegających na metodzie Password Spraying wykorzystuje starsze protokoły uwierzytelniania

- Ponad 97 procent ataków polegających na metodzie Credentials Stuffing wykorzystuje starsze uwierzytelnianie

- Konta Office 365 w organizacjach, które wyłączyły starsze uwierzytelnianie, są zagrożone o 67 procent rzadziej

Źródło statystyk

Nowoczesne połączenia programu Outlook z usługą Office 365 nie używają już tych protokołów, ale są one jednak domyślnie włączone w usłudze Office 365.

Należy wziąć pod uwagę wszelkie aplikacje/urządzenia innych firm, które używają protokołów SMTP/IMAP do wysyłania lub uzyskiwania dostępu do kont, ponieważ system te mogą nadal używać starszych protokołów i wymagają migracji.

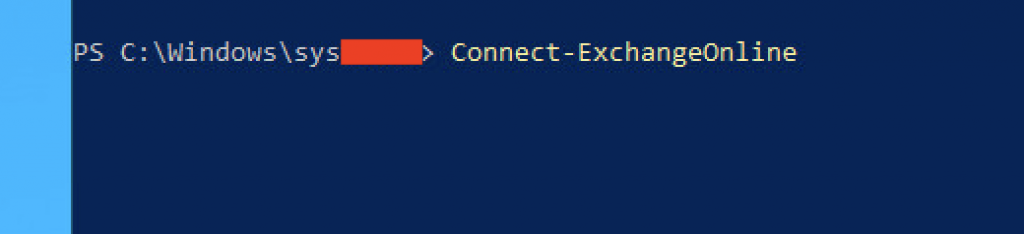

1. Otwórz PowerShell i wykonaj polecenie Connect-ExchangeOnline

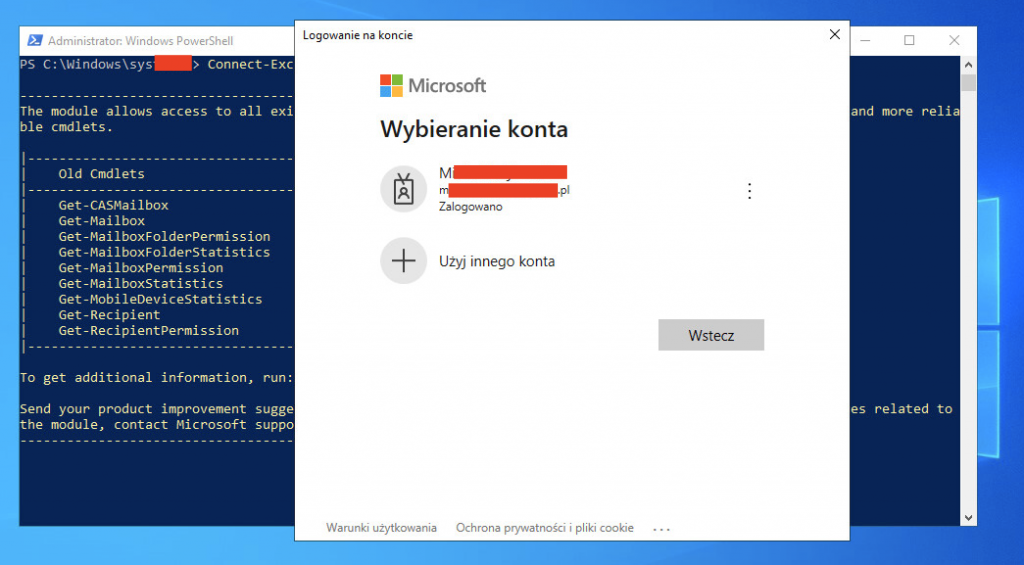

2. Zostanie wyświetlone okno logowania. Zaloguj się za pomocą konta Office 365 Global Admin Account.

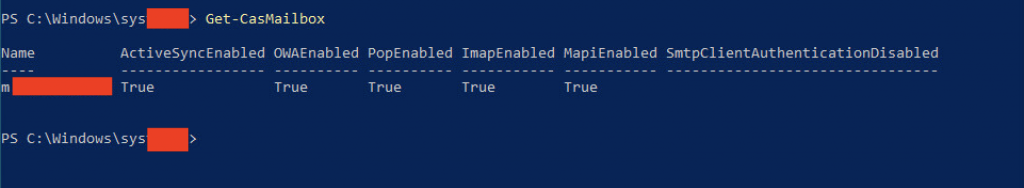

3. Sprawdź listę skrzynek pocztowych z włączonymi protokołami SMTP/IMAP/POP. Domyślnie są one włączone. Wykonaj polecenie Get-CasMailbox

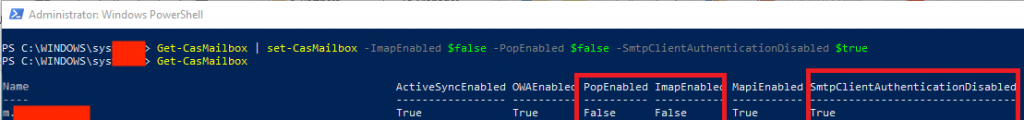

4. Wykonaj poniższe polecenie, aby wyłączyć protokoły IMAP/POP/SMTP dla wszystkich skrzynek pocztowych.

Get-CasMailbox | set-CasMailbox -ImapEnabled $false -PopEnabled $false -SmtpClientAuthenticationDisabled $true

5. Zweryfikuj, czy protokoły zostały wyłączone, ponownie wykonaj polecenie Get-CasMailbox

6. Ponieważ jest to ustawienie dla poszczególnych użytkowników/skrzynek pocztowych, należy je uruchamiać ponownie za każdym razem, gdy tworzone jest nowe konto/skrzynka pocztowa. Poniżej znajduje się polecenie do ustawienia tego parametru dla każdej skrzynki pocztowej:

Set-CASMailbox -Identity [email protected] -ImapEnabled $false -PopEnabled $false -SmtpClientAuthenticationDisabled $true

7. Aby wyłączyć POP i IMAP przy tworzeniu nowej skrzynki, wykonaj poniższe polecenie.

Get-CASMailboxPlan | set-CASMailboxPlan -PopEnabled $false -ImapEnabled $false

8. Teraz należy skonfigurować politykę w usłudze Office 365, aby zablokować uwierzytelnianie podstawowe. Spowoduje to zablokowanie dostępu na poziomie jeszcze przed uwierzytelnieniem.

W sesji PowerShell wykonaj kolejno poniższe polecenia.

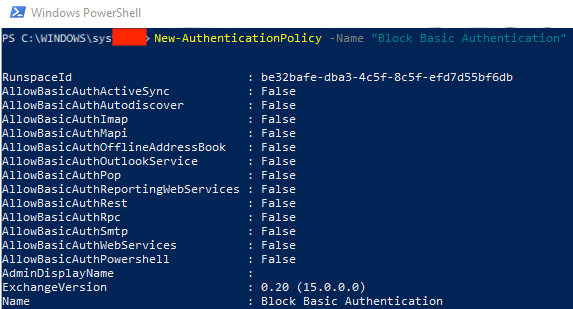

New-AuthenticationPolicy -Name „Block Basic Authentication”.

Spowoduje to utworzenie zasad uwierzytelniania w usłudze Office 365.

Set-OrganizationConfig -DefaultAuthenticationPolicy „Block Basic Authentication” (Zablokuj uwierzytelnianie podstawowe)

Spowoduje to ustawienie zasad dla wszystkich nowych kont użytkowników, które zostaną utworzone w przyszłości.

Get-User | Set-User -AuthenticationPolicy „Block Basic Authentication” (Zablokuj uwierzytelnianie podstawowe)

Spowoduje to ustawienie zasad dla wszystkich istniejących kont. (czas działania wynosi 24 godziny)

W przypadku otrzymania błędu o niemożliwości wykonania operacji wykonaj polecenie poniżej.

$Users = Get-User

ForEach($User in $Users)

{

Set-User -Identity $User.GUID.Guid -AuthenticationPolicy „Block Basic Authentication”

}

9. Teraz sprawdź, czy domyślnie włączone jest nowsze i lepsze uwierzytelnianie OAuth

Wykonaj następujące polecenie:

Get-OrganizationConfig | ft name, *OAuth*.

Jeśli wynik to False, wykonaj następujące polecenie:

Set-OrganizationConfig -OAuth2ClientProfileEnabled:$true

10. Starsze protokoły i uwierzytelnianie są teraz wyłączone.