Jak wyglądają ataki RustBucket na komputery z macOS

Wielce prawdopodobne, że za nową odmianą złośliwego oprogramowania na Apple macOS o nazwie RustBucket stoi północnokoreańska grupa cyberprzestępcza Lazarus.

Szczegółowe działanie malware opisali badacze Jamf Threat Labs w opublikowanym raporcie. W skrócie wiemy, że RustBucket komunikuje się z wieloma różnymi serwerami C&C w celu pobierania i wykonywania dalszych ładunków w zależności od zamierzeń i przeznaczenia konkretnej kampanii.

Firma zarządzająca urządzeniami Apple przypisała to aktorowi znanemu jako BlueNoroff, podgrupie w niesławnym klastrze Lazarus, który jest również śledzony pod pseudonimami APT28, Nickel Gladstone, Sapphire Sleet czy Stardust Chollima.

Powiązania wynikają z nakładania się działań taktycznych i infrastruktury z wcześniejszą kampanią ujawnioną przez rosyjską firmę Kaspersky pod koniec grudnia 2022 r., prawdopodobnie skierowaną w japońskie instytucje finansowe. BlueNoroff, w przeciwieństwie do innych podmiotów wchodzących w skład Grupy Lazarus, jest znany ze swoich wyrafinowanych cyberataków wycelowanych w system SWIFT, a także giełdy kryptowalut. Na przykład na początku tego roku FBI oskarżyło hakerów o kradzież 100 milionów dolarów w kryptowalutach z Harmony Horizon Bridge.

Złośliwe oprogramowanie na system macOS zidentyfikowane przez Jamf podszywa się pod aplikację Internal PDF Viewer w celu aktywacji infekcji, chociaż należy zauważyć, że sukces ataku polega na ręcznym obejściu zabezpieczeń Gatekeepera.

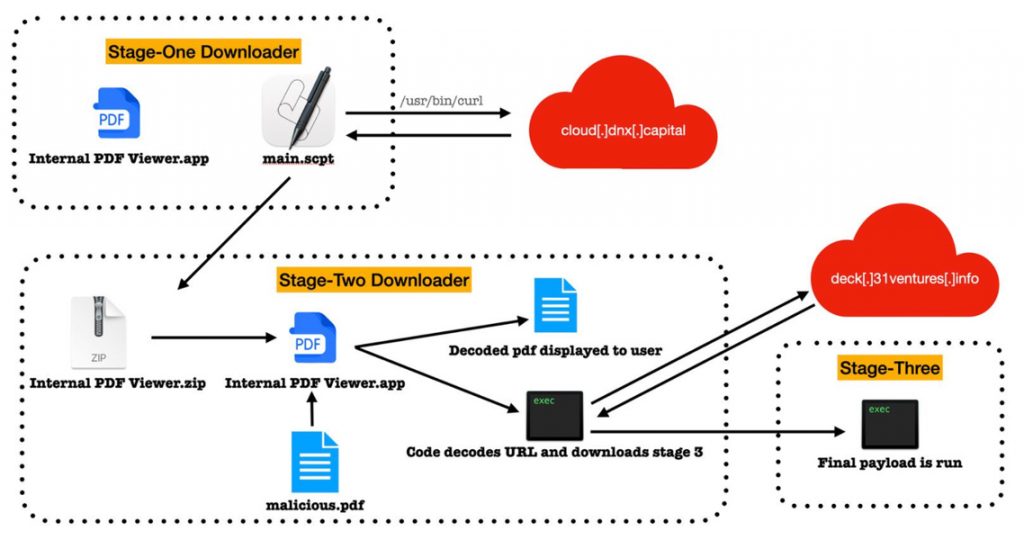

W rzeczywistości jest to plik AppleScript, zaprojektowany w celu pobrania ładunku drugiego etapu ze zdalnego serwera, który nosi taką samą nazwę, jak jego poprzednik. Obie złośliwe aplikacje są podsygnowane podpisem Ad-Hoc.

Ładunek drugiego etapu, napisany w Objective-C, to podstawowa aplikacja, która oferuje możliwość przeglądania plików PDF i inicjuje kolejną fazę łańcucha ataków tylko wtedy, gdy plik PDF z pułapką zostanie otwarty za pośrednictwem aplikacji.

Jeden z takich dziewięciostronicowych dokumentów PDF zidentyfikowanych przez Jamf rzekomo oferuje „strategię inwestycyjną”, która po uruchomieniu łączy się z serwerem dowodzenia i kontroli (C2) w celu pobrania i uruchomienia trojana trzeciego stopnia. Jest nim Mach-O, plik wykonywalny napisany w języku Rust, który umożliwia uruchamianie poleceń rozpoznania systemu.

„Taka technika przeglądarki plików PDF zastosowana przez atakującego jest bardzo sprytna” – wyjaśniają badacze. „W tym momencie, aby przeprowadzić analizę, potrzebujemy nie tylko złośliwego oprogramowania drugiego etapu, ale także prawidłowego pliku PDF, który działa jako klucz do wykonania złośliwego kodu w aplikacji”.

Wysokopoziomowy schemat ataku przedstawiono poniżej:

Obecnie pozostaje niejasne, w jaki sposób uzyskiwany jest początkowy dostęp i czy ataki się powiodły. Ciągły rozwój jest oznaką, że cyberprzestępcy dostosowują swoje zestawy narzędzi, aby uwzględnić wieloplatformowe złośliwe oprogramowanie, używając języków programowania takich jak Go i Rust.

Lazarus Group (znana również jako Hidden Cobra i Diamond Sleet) jest mniej odrębnym oddziałem, a bardziej mieszanką sponsorowanych przez państwo i przestępczych grup hakerskich, które zasiadają w Generalnym Biurze Rozpoznania, głównym aparacie wywiadu zagranicznego Korei Północnej.

W zeszłym tygodniu Lazarus został powiązany z kaskadowym atakiem na łańcuch dostaw, w ramach którego użyto trojanizowanych instalatorów wersji legalnej aplikacji znanej jako X_TRADER, aby włamać się do producenta oprogramowania komunikacyjnego 3CX i zatruć jego aplikację kliencką na Windows i macOS. Pisaliśmy o tym tutaj.