Uwaga na nowe ataki hakerskie wykorzystujące steganografię do ukrywania malware w plikach PNG

Podmioty zagrażające wykorzystują steganografię do ukrywania złośliwych ładunków w niegroźnych plikach, takich jak zdjęcia lub dokumenty. Korzystają z niewykrywalnego narzędzia, dzięki któremu są w stanie ominąć systemy bezpieczeństwa i przeprowadzić ukrytą komunikację lub eksport danych.

Cyberataki stają się coraz bardziej operacyjne i wyrafinowane. Analitycy ds. cyberbezpieczeństwa w Morphisec Threat Labs odkryli niedawno, że hakerzy aktywnie wykorzystują metody steganografii do ukrywania złośliwego oprogramowania w plikach PNG.

Kilka słów o steganografii

Jakiś czas temu opisywaliśmy dość dokładnie to pojęcie i pokazywaliśmy przykłady takich ataków (Kradzież poufnych informacji. Kolejny trojan wykorzystujący steganografię do ataku).

Okazuje się, że technika ta jest nadal używana i skuteczna. Zarejestrowana została nowa aktywność grupy hakerskiej, która wykorzystuje steganografię do atakowania komputerów.

Malware ukryty w pliku PNG

Liczne wskaźniki ataków zbadanych przez Morphisec pokazują, że ugrupowanie zagrażające UAC-0184 dostarcza Remcos RAT ukraińskiemu podmiotowi w Finlandii, a kluczem w tej kampanii jest moduł ładujący IDAT.

Obierając cele z siedzibą w Ukrainie, zagrażający zamierzają rozszerzyć swoją działalność na podmioty powiązane.

Atak modułu ładującego IDAT wykorzystuje steganografię do ukrywania złośliwego kodu w obrazach i filmach. Techniki Stego, takie jak osadzanie kodu w najmniej znaczących bitach, pozwalają uniknąć wykrycia poprzez zaciemnianie ładunku.

Nawet w przypadku wyraźnie zniekształconego obrazu zaciemnianie umożliwia skuteczne obejście zabezpieczeń, co pozwala na wykonanie złośliwego oprogramowania w pamięci.

Zrozumienie roli steganografii jest kluczowe dla skutecznej obrony przed tego typu taktykami.

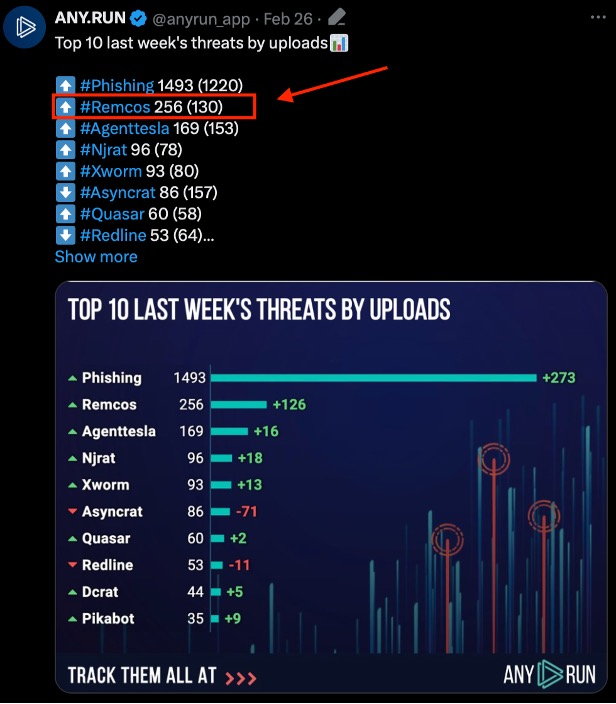

Remcos to komercyjny RAT, który umożliwia atakującym kontrolowanie zainfekowanych komputerów, kradzież danych i monitorowanie działań bez wysiłku.

Według raportu ANY.RUN Remcos został zidentyfikowany jako najczęściej przesyłane zagrożenie wśród próbek złośliwego oprogramowania.

Z kolei Morphisec w swoim raporcie podkreślił Remco jako zagrożenie, wykrywając je w kampaniach Guloaderze i Babadeda. Zapobiegł też licznym atakom, z których godny uwagi przypadek miał miejsce na początku stycznia 2024 r. Wczesne wykrycie znacząco pomogło w powstrzymaniu hakerów.

Alert ukraińskiego Certu potwierdził zagrożenie kilka dni później, gdy badanie Morphisec zidentyfikowało wspólne artefakty i rozbieżności w kolejnych atakach.

Jak wygląda atak?

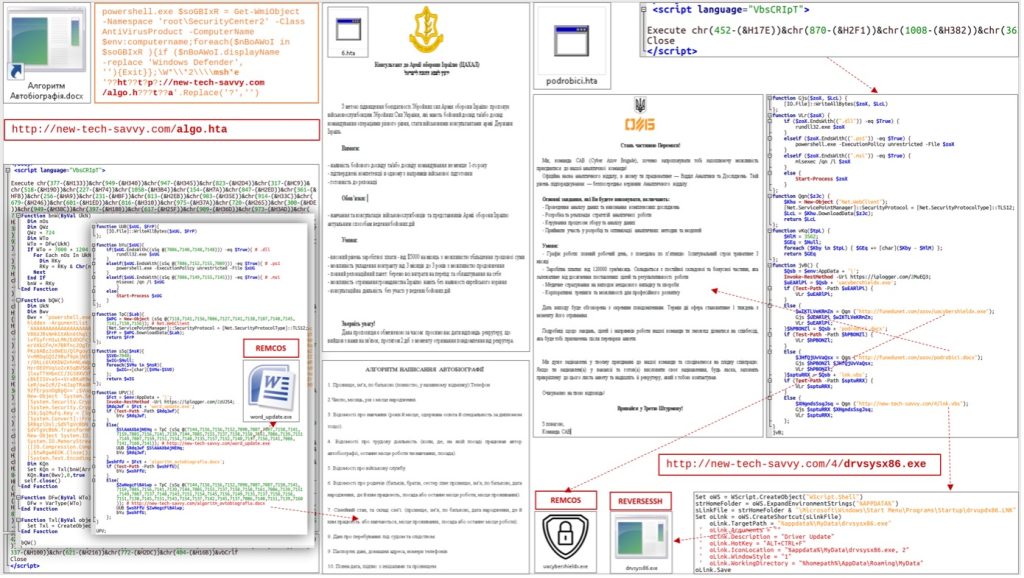

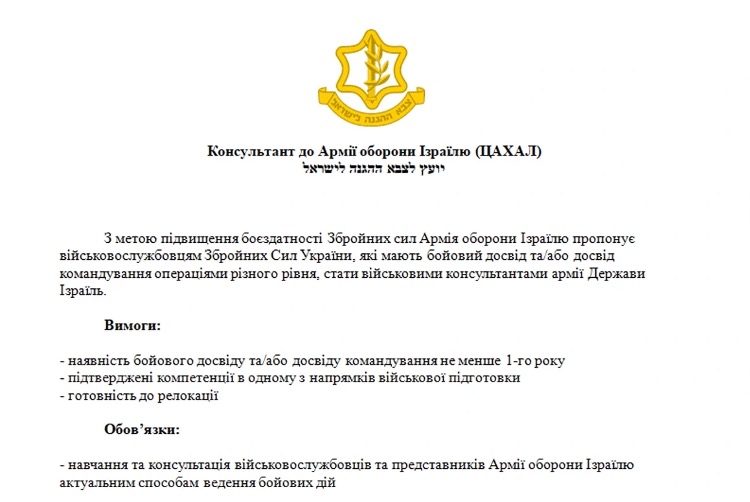

Powiązany atak Remcos RAT został dostarczony jako wiadomość e-mail typu phishing, rzekomo pochodzącą od konsultanta Sił Obronnych Izraela.

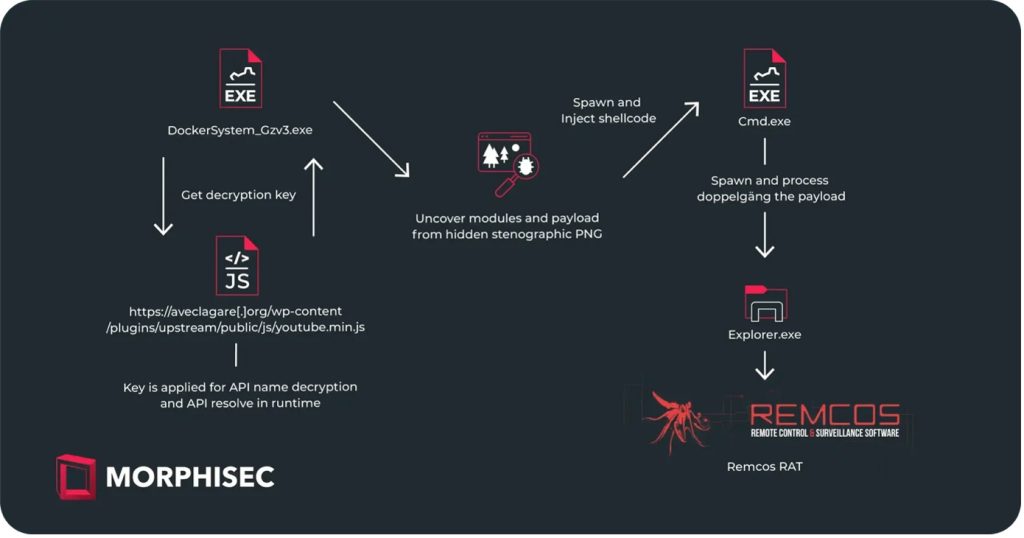

Program ładujący IDAT dostarcza Remcos RAT, a wszystkie kluczowe etapy ataków przedstawiono na poniższym schemacie dostarczania ładunku:

IDAT to zaawansowany moduł ładujący, wdrażający Danabot, SystemBC i RedLine Stealer, które prezentują modułową architekturę z unikalnymi funkcjami.

Jego wyrafinowane techniki obejmują ładowanie dynamiczne, testy łączności HTTP i wywołania systemowe w celu obejścia zabezpieczeń. Infekcja rozwija się etapami, obejmując tabele modułów i kod powłoki shellcode.

Program ładujący dostosowuje wstrzykiwanie lub wykonywanie w oparciu o typ pliku i flagi konfiguracyjne, osadzając moduły w pliku wykonywalnym.

Poza tym kod łączy się i inicjuje pobieranie z „hxxps://aveclagare[.]org/wp-content/plugins/wpstream/public/js/youtube.min.js” przy użyciu charakterystycznego klienta użytkownika „racon” do sprawdzania dostarczania kampanii i łączności.

Modułowa operacja IDAT wykorzystuje steganografię z plikiem PNG do wyodrębnienia ładunku. Wbudowana wartość 0xEA79A5C6 wyznacza punkt początkowy. Głównym celem jest załadowanie pliku „PLA.dll” i zastosowanie „Module Stomping” poprzez wstrzyknięcie kodu następnego etapu w celu ominięcia rozwiązań bezpieczeństwa.

IOC

Ze względu na poufność klienta poniżej znajduje się podsumowanie IOC dla tych ataków, którym udało się zapobiec.

Obszerną listę MKOl można znaleźć w biuletynie CERT-UA.

Szczegóły:

- Remcos C2: 194.87.31[.]181

- DockerSystem_Gzv3.exe:

4b36a82e1781ffa1936703971e2d94369e3059c8524d647613244c6f9a92690b

Ukraiński Cert opracował też obszerny przykład z łańcuchem ataku widoczny poniżej.