Nowa forma ataku – można ominąć zabezpieczenia EDR (i nie tylko) w systemie Windows 11

Odkryto nową metodę wykorzystania techniki Bring Your Own Vulnerable Driver (BYOVD), polegającą na połączeniu jej z dowiązaniami symbolicznymi systemu Windows. Atak otwiera atakującym szerokie możliwości na exploitację usług Windows.

Czym jest BYOVD?

O BYOVD pisaliśmy na Kapitanie już wcześniej. Jest to atak, w którym grupa cyberprzestępcza (APT) wykorzystuje legalnie podpisany i podatny na ataki sterownik w celu wykonania złośliwych działań w systemie. W BYOVD osoba atakująca może wykorzystać luki sterownika do wykonania złośliwych działań z uprawnieniami na poziomie jądra(!).

Różne grupy APT i podmioty zajmujące się zagrożeniami adaptują podatne na ataki sterowniki w celu obejścia kontroli bezpieczeństwa i uzyskania lepszej pozycji w systemie. Ponieważ sterowniki są podpisane przez Microsoft, są z natury uznawane za zaufane przez rozwiązania bezpieczeństwa. Co więcej, ponieważ sterowniki działają z uprawnieniami na poziomie jądra, można ominąć nawet wykrycia oparte na zachowaniu (z ang. behavioral analysys).

Nowy atak BYOVD z wykorzystaniem dowiązań symbolicznych

W przeszłości aby skutecznie zastosować metodę BYOVD, atakujący musieli znaleźć sterowniki, które były podatne na ataki i nie zostały jeszcze dodane do czarnej listy Microsoftu. Jednakże w miarę jak Microsoft regularnie aktualizuje swoją czarną listę, liczba dostępnych podatnych sterowników stale maleje.

Te ograniczenia skłoniły przestępców do poszukiwania nowych rozwiązań, co doprowadziło do innowacyjnego połączenia techniki BYOVD z dowiązaniami symbolicznymi.

Dowiązania symboliczne w systemie Windows są zaawansowanymi skrótami, które kierują operacje na pliki lub katalogi w innej lokalizacji. Umożliwiają skierowanie operacji na nieautoryzowane pliki, co zwiększa skuteczność ataku i utrudnia wykrycie przez systemy zabezpieczeń. Tego rodzaju działania mogą prowadzić do poważnych naruszeń bezpieczeństwa oraz utraty integralności systemu.

Atakujący wykorzystują ten mechanizm, aby połączyć operacje zapisu plików przez sterownik z kluczowymi plikami systemowymi, takimi jak pliki wykonywalne usług EDR. Podejście to umożliwia atakującym nadpisanie lub zniszczenie tych plików bez bezpośredniego zakończenia powiązanych z nimi procesów.

Jak działa exploitacja usług EDR (Windows Defender) z wykorzystaniem BYOVD?

Aby zilustrować nową technikę, badaczka bezpieczeństwa Kaaviya Ragupathy z Zero Salarium zademonstrowała praktyczną koncepcję jej wykorzystania do wyłączenia wbudowanej ochrony w systemie Windows.

W ataku typu proof-of-concept wykorzystała sterownik Process Monitora do dezaktywacji programu Windows Defender w systemie Windows 11 (wersja 24H2).

Cały proces przebiega w następujących krokach:

Krok1. Identyfikacja sterowników umożliwiających zapis plików

Atakujący poszukuje sterowników, które wywołują interfejsy API, takie jak ZwWriteFile, podczas swoich operacji.

Krok 2. Odwrotna inżynieria docelowych sterowników

Techniki debugowania oraz inżynierii wstecznej służą do zidentyfikowania ścieżek plików, które są zapisywane przez te sterowniki.

Krok3. Rejestracja usługi jądra

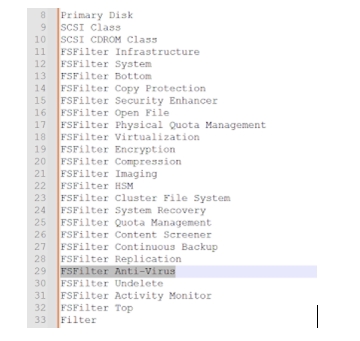

Atakujący rejestruje usługę dla sterownika w rejestrze systemu Windows, w kluczu HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ServiceGroupOrder.

Przypisanie usługi do grupy o wysokim priorytecie (np. „FSFilter Activity Monitor”) zapewnia załadowanie sterownika przed usługami EDR.

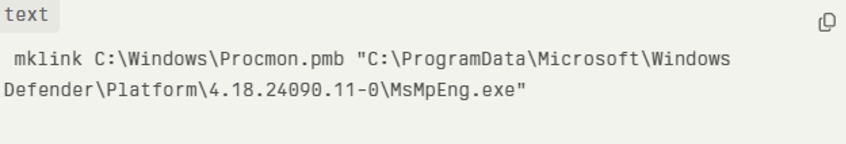

Krok 4. Utworzenie dowiązania symbolicznego

Za pomocą polecenia mklink tworzone jest dowiązanie symboliczne z pliku wyjściowego sterownika do pliku wykonywalnego docelowej usługi EDR.

Krok 5.Ponowne uruchomienie systemu

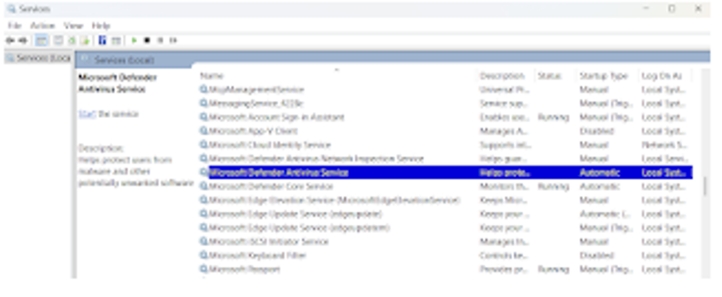

Po ponownym uruchomieniu sterownik nadpisuje powiązany plik wykonywalny EDR, skutecznie go wyłączając.

„Plik wykonywalny usługi Antimalware został usunięty, ponieważ PROCMON24 nadpisał jego zawartość. Po sprawdzeniu w Menedżerze usług, usługa WinDefend nie ma już statusu «Uruchomiony»” – opisuje badaczka. Ślad o tym zostanie w dzienniku zdarzeń Menedżera kontroli usług (pojawi się tam wpis, że nie można uruchomić usługi WinDefend).

Podsumowanie

Opisywana metoda ataku znacząco poszerza możliwości techniki BYOVD, pozwalając na wykorzystanie dowolnego sterownika z funkcją zapisu plików, a nie tylko tych z udokumentowanymi lukami.

Ponieważ zapis plików jest legalną funkcjonalnością sterowników, identyfikacja oraz blokowanie wszystkich potencjalnych zagrożeń staje się niepraktyczna.

Uważajcie na tego typu atak i uważnie monitorujcie zmiany w systemach.