Bezpieczeństwo protokołu RDP – na czym stoimy?

Prawdopodobnie ponad 15% osób pracuje dziś zdalnie – w dowolnym modelu. Przedsiębiorstwa potrzebują w związku z tym wydajnych i bezpiecznych sposobów łączenia użytkowników z serwerami czy aplikacjami. Protokół pulpitu zdalnego (ang. Remote Desktop Protocol, RDP) Microsoftu stał się jedną z podstawowych opcji w przypadku pracy zdalnej bądź hybrydowej. Jest tak popularny, że trudno znaleźć firmę z rozbudowaną infrastrukturą IT, która nie korzysta z protokołu RDP. Umożliwia on szybkie połączenia i bezproblemową pracę.

Jednak czy dla organizacji protokół RDP na pewno jest bezpieczną opcją? Jak zawsze, odpowiedź zależy od konfiguracji zabezpieczeń i sposobu jego wykorzystywania.

Czym jest RDP i po co go używamy?

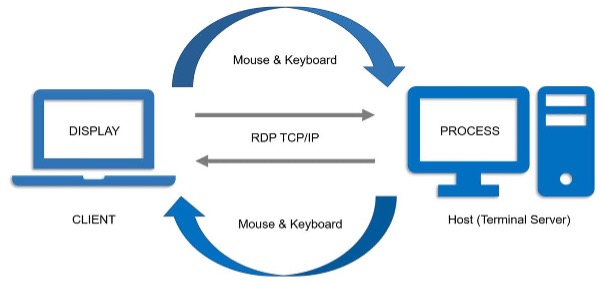

Firmy używają Remote Desktop Protocol do komunikacji i kontrolowania urządzeń zewnętrznych. Protokół został stworzony przez Microsoft w 1998 roku i do dziś umożliwia bezproblemową pracę zdalną za pośrednictwem systemów Windows. RDP działa poprzez tworzenie sesji między klientami a serwerami. Klienci żądają dostępu. Serwery uwierzytelniają żądania i przesyłają interfejs graficzny do zdalnego klienta. Interfejs ten replikuje pulpit zawarty na serwerze i działa tak samo, jakby był zainstalowany na kliencie. Poniżej schemat:

Protokół RDP obsługuje żądania, przesyłając dane o ruchach myszy, kliknięciach i naciśnięciach klawiatury. Konwertuje aktywność na pakiety danych, które serwer z kolei konwertuje na zmiany graficzne. Dostęp RDP obsługuje również drukowanie dokumentów, komunikację audio i wideo, wspólną edycję i przesyłanie plików czy schowek. Wiele z tych informacji może być bardzo cennych, jeśli dostanie się w niepowołane ręce.

RDP umożliwia pracownikom zdalnym dostęp do zasobów zlokalizowanych w centrach danych. Mogą oni uruchamiać aplikacje i manipulować plikami tak samo, jakby przebywali w biurach. Użytkownicy nie muszą instalować aplikacji lokalnie ani pobierać dokumentów do użytku lokalnego. Wszystko pozostaje na miejscu, na serwerze terminalowym/docelowym.

RDP umożliwia również technikom dostęp do urządzeń zdalnych. Specjaliści na miejscu mogą diagnozować problemy, dostarczać poprawki zabezpieczeń, oceniać stan urządzeń i monitorować zdalne operacje. Osoby techniczne preferują protokół RDP ze względu na jego niezawodność i szybkość. Pełna zgodność z systemem Windows to kolejna atrakcyjna cecha, dzięki której jest wygodny dla większości organizacji. Istnieje oczywiście też jego ciemna strona – problemy z bezpieczeństwem.

Główne problemy bezpieczeństwa protokołu RDP

RDP to protokół transferowy, a protokoły tego typu są niemal zawsze podatne na ataki zewnętrzne. To nie wszystko. Atakujący mogą również atakować serwery i aplikacje udostępniające ten protokół lub mające funkcje dla użytkownika do obsługi RDP, tzw. RDP clients. Ataki wahają się od łagodnych irytujących zagrożeń do poważnych podatności, które mogą narazić firmę na całkowitą kompromitację. Planowanie bezpieczeństwa zaczyna się od świadomości typowych zagrożeń RDP. Oto niektóre z nich:

- Niezabezpieczone porty – RDP zazwyczaj do nawiązywania połączeń używa portu 3389. Jest to zewnętrzny i otwarty port na serwerach udostępniających tę możliwość. Złośliwi aktorzy mogą pojawiać się między użytkownikami a portem 3389, by kraść poświadczenia za pośrednictwem ataków „in-the-middle”. Atakujący mogą następnie użyć otwartego portu do uzyskania dostępu do serwerów lub urządzeń.

- Kradzież poświadczeń – słabe poświadczenia są krytycznym problemem bezpieczeństwa RDP. Użytkownicy często używają do RDP tych samych haseł, co do poczty e-mail czy aplikacji internetowych. Atakujący uzyskujący te poświadczenia użytkownika mogą bez problemu przesłać ładunek typu malware na serwer.

- Exploitowanie serwerów – w przeszłości usługi RDP firmy Microsoft padły ofiarą wielu luk umożliwiających zdalne wykonywanie kodu. Na przykład exploit o nazwie BlueKeep naraził kiedyś miliony serwerów z RDP na ataki zewnętrzne. Microsoft rozwiązał ten problem aktualizacją zabezpieczeń, ale oczywiście starsze systemy wciąż są i pewnie zawsze już będą podatne.

- Tunelowanie protokołu – w atakach tunelowania hakerzy wszczepiają złośliwy kod w ładunek protokołu. Ruch RDP wydaje się w porządku, ale w rzeczywistości przenosi złośliwe oprogramowanie lub fragment kodu. Co gorsza, wiele standardowych zapór sieciowych ma problemy z wykryciem tego typu ataku.

- Przejmowanie sesji – atakujący są w stanie uzyskać dostęp do aktywnych sesji zdalnego dostępu do pulpitu. W takich sytuacjach hakerzy mogą eksplorować wszelkie zasoby dostępne dla legalnych użytkowników zdalnych. Dopóki nie zostaną wykryci, mogą wrzucać złośliwe oprogramowanie, eksfiltrować dane i zakłócać działanie systemu.

- Ataki DDoS – hakerzy często wykorzystują powszechne w sieci protokoły, by zalać sieci ruchem i przeciążyć systemy. RDP jest podatny na ataki typu DDoS, ponieważ używa otwartego portu, a serwery zazwyczaj nie wymuszają limitów szybkości czy częstotliwości żądań. Protokół jest również stosunkowo zasobochłonny, co oznacza, że atakujący muszą wygenerować o wiele mniej ruchu, aby osiągnąć pożądane wyniki, w porównaniu na przykład do HTTP.

Jak zabezpieczyć RDP?

Zabezpieczenie konfiguracji protokołu pulpitu zdalnego powinno być priorytetowym zadaniem. RDP jest zaangażowany w 90% cyberataków (również ten wewnątrz organizacji), a ich konsekwencje są poważne. RDP to krytyczny wektor dla ransomware, a atakujący mogą wykorzystywać narażone środowiska pracy do kradzieży poufnych danych. Właściwie zabezpieczone implementacje protokołu pulpitu zdalnego są trudne do zinfiltrowania i uważa się je za bezpieczne. Przeanalizujmy kilka najlepszych praktyk, aby stworzyć bezpieczne środowisko pulpitu zdalnego. Po więcej szczegółów warto zajrzeć na stronę jednego z uniwersytetów w UK.

- Używaj silniejszych haseł – ataki brute-force są znacznie trudniejsze do przeprowadzenia w przypadku złożonych haseł. Unikaj słów związanych z firmą i zawsze unikaj ponownego używania haseł z innych loginów. Używaj menedżerów haseł, aby generować silne hasła, których nie da się odgadnąć.

- Zmień domyślny port RDP – zmiana portu nasłuchującego z 3389 pomaga zabezpieczyć RDP poprzez utrudnienie dostępu zewnętrznego. Zmiana portu to rozsądny pierwszy krok, ponieważ blokuje wiele zautomatyzowanych ataków na porty.

- Używaj kontroli dostępu – konta administratorów mogą zmieniać ustawienia RDP lub używać swoich uprawnień do uzyskiwania dostępu do innych zasobów sieciowych. Użyj narzędzi do zarządzania dostępem, aby zastosować zasadę najmniejszych uprawnień. Udzielaj dostępu administratorom, gdy potrzebują go do określonych zadań. W przeciwnym razie zezwól na najmniejszą możliwą liczbę uprawnień wszystkim użytkownikom zdalnym.

- Zastosuj ochronę na firewall – wzmocnij swoje zabezpieczenia, włączając ochronę zapory systemu Windows na środowiskach RDP. Najlepiej udostępnić możliwość połączenia się tylko z konkretnych zakresów adresów IP.

- Użyj uwierzytelniania na poziomie sieci (NLA) – uwierzytelnianie na poziomie sieci jest natywne dla systemów RDP i dodaje dodatkową warstwę uwierzytelniania dla każdej sesji. Użytkownicy ubiegający się o dostęp RDP muszą podać dodatkową formę identyfikacji, taką jak karty inteligentne, jednorazowe hasła lub dane biometryczne.

- Monitoruj sesje użytkowników – śledź aktywność użytkowników podczas sesji RDP, by wykrywać podejrzane zachowania. Monitorowanie powinno sprawdzać nagłe zmiany w wykorzystaniu zasobów serwera – może to sugerować atak w stylu DDoS. Technicy powinni również monitorować dostęp do poufnych plików i ograniczać dostęp do niezbędnych zasobów.

- Regularnie aktualizuj narzędzia RDP – bezzwłocznie stosuj aktualizacje zabezpieczeń dla aplikacji pulpitu zdalnego i Windows Server. Upewnij się, że sieci VPN, narzędzia uwierzytelniania wieloskładnikowego i zapory są aktualne.

- Szkolenie personelu w zakresie bezpieczeństwa RDP – nigdy nie pozwalaj pracownikom zdalnym korzystać z połączeń RDP bez przeszkolenia w zakresie bezpieczeństwa. Upewnij się, że wiedzą, jak korzystać z haseł, sieci VPN i uwierzytelniania wieloskładnikowego.