Polowanie na eskalację uprawnień w Windows: sterowniki jądra i Named Pipe pod lupą

Podatności typu Local Privilege Escalation (LPE) pozostają jednym z kluczowych elementów realnych ataków na systemy Windows. Nawet przy poprawnie skonfigurowanym systemie i aktualnym oprogramowaniu błąd w sterowniku jądra lub w mechanizmie IPC może umożliwić użytkownikowi lokalnemu uzyskanie uprawnień SYSTEM.

Na blogu Hackyboiz znaleźliśmy ciekawy artykuł opublikowany przez badacza o pseudonimie banda, który dzieli się doświadczeniami z projektu Windows Kernel Driver & Named Pipe LPE Bug Hunting, realizowanego w ramach Whitehat School. Tekst skupia się nie na teorii, ale na praktycznym podejściu do analizy – od identyfikacji powierzchni ataku po faktyczne scenariusze eskalacji.

Autor opisuje swoją pierwszą przygodę z polowaniem na błędy w jądrze Windows – szczególnie w obszarach sterowników jądra i mechanizmach Named Pipe, które służą do komunikacji między procesami. Podkreśla, że te powierzchnie ataku są często zaniedbywane i oferują efektywne wektory do osiągnięcia eskalacji uprawnień. Zacznijmy od opisania problemów ze sterownikami jądra.

Sterowniki jądra Windows jako krytyczna powierzchnia ataku

Sterowniki działające w trybie jądra (kernel-mode drivers) posiadają najwyższe możliwe uprawnienia. Każdy błąd logiczny lub brak walidacji danych wejściowych może prowadzić do pełnego kompromisu systemu.

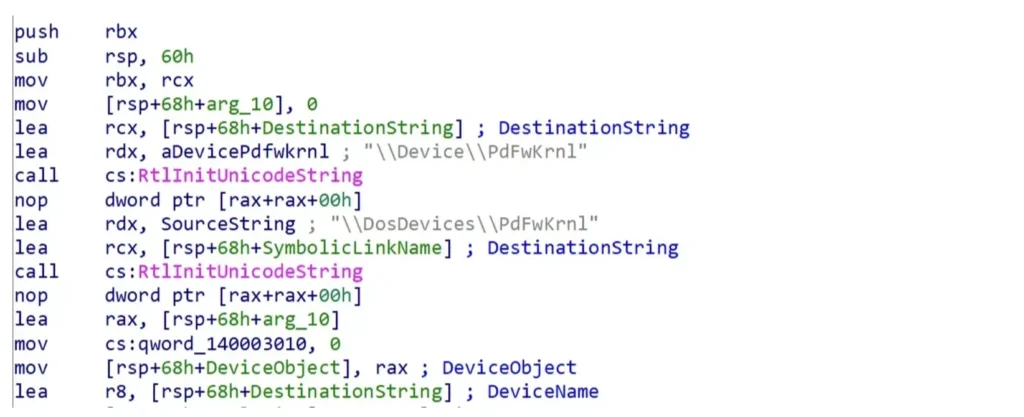

Komunikacja user-mode ↔ kernel-mode

Badacz koncentruje się na standardowym modelu komunikacji:

- aplikacja w trybie użytkownika wysyła żądania do sterownika,

- sterownik obsługuje je poprzez IRP (I/O Request Packet),

- kluczową rolę odgrywa funkcja DispatchDeviceControl.

Najczęstsze źródła błędów, które wymienia to:

- brak walidacji długości buforów,

- nieprawidłowe użycie wskaźników pochodzących z user-mode,

- błędne założenia co do struktury danych przekazywanych przez IOCTL.

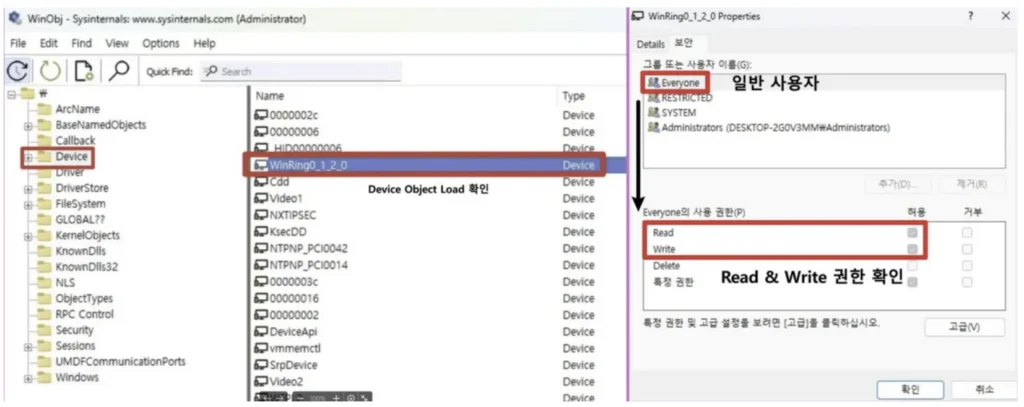

Analiza IOCTL – krok po kroku

Proces analizy sterownika obejmuje:

- identyfikację urządzeń przy użyciu narzędzi systemowych,

- enumerację dostępnych kodów IOCTL,

- analizę binarną w IDA/Ghidra w celu zrozumienia logiki obsługi żądań,

- dynamiczne debugowanie z użyciem WinDBG.

Należy zwrócić uwagę, że wiele sterowników nie sprawdza, czy wywołujący proces ma odpowiednie uprawnienia, zakłada „uczciwe” dane wejściowe oraz umożliwia operacje typu arbitrary read/write w przestrzeni jądra.

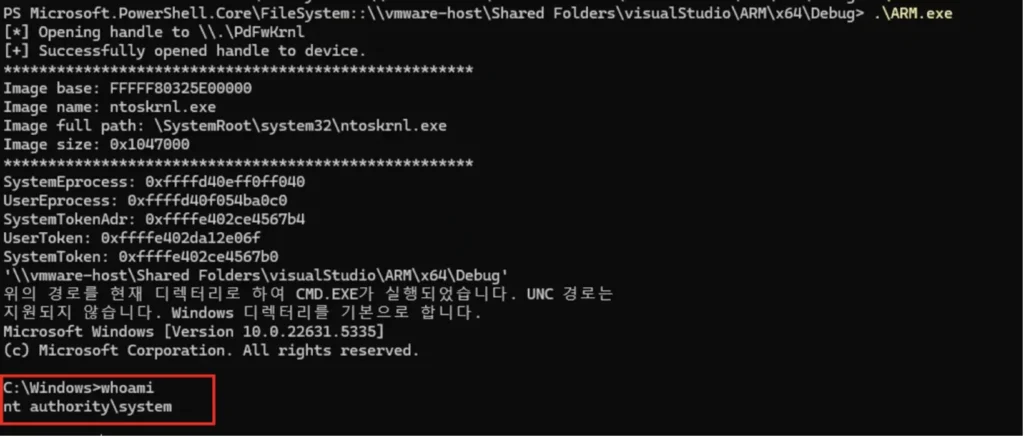

Eskalacja uprawnień przez manipulację pamięcią

Po uzyskaniu poświadczeń zapisu lub odczytu pamięci jądra możliwe są klasyczne techniki: modyfikacja tokenu bieżącego procesu, kradzież tokenu procesu SYSTEM oraz zmiany struktur bezpieczeństwa w EPROCESS.

To podejście pozwala na eskalację bez potrzeby wykonywania kodu w jądrze, co znacząco utrudnia detekcję. Teraz zostaje już tylko obrać cel, czyli wektor do ataku, na który autor obrał Named Pipe.

Named Pipe – niedoceniany wektor LPE

Named Pipe to popularny mechanizm IPC (Inter-Process Communication), powszechnie używany przez usługi systemowe i aplikacje działające z wysokimi uprawnieniami.

Błędy w kontroli dostępu

Badacz pokazuje, że wiele usług tworzy Named Pipe z nadmiernie liberalnymi ACL, pozwala na połączenia użytkownikom bez uprawnień administracyjnych oraz nie weryfikuje kontekstu bezpieczeństwa klienta.

Typowe błędy Named Pipe tp:

- pipe dostępny dla grupy Everyone,

- serwer działa jako SYSTEM,

brak separacji operacji uprzywilejowanych.

Analiza protokołu komunikacji

W celu wykorzystania podatności konieczne jest podsłuchanie lub odtworzenie protokołu komunikacji, analiza wysyłanych struktur danych oraz identyfikacja funkcji wykonujących operacje systemowe (np. zmiany konfiguracji).

Autor podkreśla znaczenie:

- fuzzingu komunikacji Named Pipe,

- ręcznego testowania nietypowych wartości,

- sprawdzania reakcji usługi na błędne dane.

Scenariusze eskalacji

Nieprawidłowa obsługa danych z Named Pipe może prowadzić do:

- wykonania poleceń w kontekście SYSTEM,

- modyfikacji rejestru systemowego,

- uruchamiania procesów z podwyższonymi uprawnieniami.

W wielu przypadkach exploit jest prostszy niż w przypadku sterowników jądra, ponieważ nie wymaga bezpośredniej interakcji z jego pamięcią.

Podsumowanie

Artykuł hackyboiz to solidne, praktyczne wprowadzenie do LPE bug huntingu w Windows, skupione na realnych błędach, a nie akademickich przykładach. Pokazuje, że:

- sterowniki jądra nadal są bogatym źródłem podatności,

- Named Pipe często stanowią łatwiejszą i szybszą ścieżkę eskalacji,

- sukces zależy od cierpliwej analizy i dobrego zrozumienia wewnętrznych mechanizmów systemu.