Active Directory Persistence

Mniej więcej od pięciu lat wzrasta świadomość zaawansowanych cyber zagrożeń. W tym tych najbardziej krytycznych – szkodliwych ataków na infrastrukturę informatyczną IT dużych organizacji. Związane jest to często z atakami na Active Directory, o czym często piszemy na Kapitanie Hack’u. Poświęciliśmy temu osobną kampanię CYBER KILLCHAIN, w której piszemy między innymi o tym, jak wyrafinowane włamania potrafią wykorzystywać bilety Kerberos – Golden Ticket i Silver Ticket.

Ewoluuje również profil cyberprzestępcy. Od nastolatka, który chce się popisać przed kolegami z IRC-a, do wyspecjalizowanych grup posiadających wszechstronne techniczne umiejętności przestępców, którzy miesiącami potrafią się ukrywać w infrastrukturze. I to jest tematem naszej kampanii. „Active Directory Persistence” to techniki pozwalające ukrywać złośliwe działania, w tym również takie, które nie wymagają użycia złośliwego oprogramowania. Oznacza to, że cyberprzestępca, by móc ukryć się w środowisku nie musi wykonywać w nim kodu w celu zachowania do niego późniejszego dostępu.

Opublikujemy serię artykułów, w których pokażemy jakie są sposoby na to, aby stworzyć przyczółek w Active Directory umożliwiający atakującemu przejęcie pełnej kontroli jednocześnie pozostając niezauważalnym z perspektywy uprawnień monitorowanych w organizacji. Powiemy na co zwracać uwagę i jakie miejsca w AD sprawdzać, abyśmy byli w pełni świadomi tego, czy bezpieczeństwo jest na odpowiednim poziomie. Zapraszamy do lektury.

Akronimy Bezpieczeństwa

Mamy świadomość, że czytelnicy Kapitana Hack’a to osoby posiadające sporą wiedzę o bezpieczeństwie. Nasza najnowsza kampania nie ma na celu edukacji, ale uporządkowanie wiedzy o systemach i projektach jakie funkcjonują w większych organizacjach w obszarze, który nas wszystkich interesuje.

Pisząc te posty zastanawialiśmy się niejednokrotnie, czy nie opisujemy oczywistych dla wszystkich tematów z drugiej jednak strony mamy sygnały biegnące do nas z portali piszących o „bezpieczeństwie”, które uważają, że antywirus i firewall jest super zabezpieczeniem. Otóż drodzy przyjaciele, na brzegówce bezpieczeństwo w organizacjach się zaczyna, ale nigdy nie kończy. Takie głosy to trochę tak jak pryszczaty chłopczyk z trzeciej A w przybrudzonym budyniem ze szkolnej stołówki sweterku, próbujący udowadniać piskliwym głosikiem przed mutacją, że przeczytał pierwszą część „Krzyżaków” i wie wszystko o literaturze. Trochę tak jakby ten sam chłopczyk zwiedził z rodzicami Wawel w Krakowie i pomyślał, że może wypowiadać opinie o Renesansie, albo samodzielnie utkać arras. Trochę tak jakby wmawiał, że to, że zmoczył się w nocy to tak naprawdę była podróż nad jezioro.

Rzeczywistości nie oszukasz, świat bezpieczeństwa korporacyjnego to morze projektów czasami o dużym stopniu skomplikowania, a pokora wobec wielości dróg, podejść do projektów jest jedyna słuszną postawą.

Apteczka Security

W kampanii opiszemy różne przypadki z życia oraz rozwiązania, które mogą się przydać wszystkim, którym przytrafił się nieprzyjemny cyber-incydent i chcą dowiedzieć się jak postępować w sytuacji kryzysowej. Wierzymy, że informacje te przydadzą się również wszystkim tym szczęściarzom, których jeszcze to nie spotkało. W kampanii „Apteczka Security” zawarliśmy kilka najciekawszych przykładów oraz pomysłów jak postępować by wyeliminować bolesne skutki kompromitacji naszych urządzeń i zasobów w cyfrowym Świecie.

Współczesny cyfrowy Świat podatnych urządzeń i technologii IT

Coraz częściej słyszymy, że ktoś został zhackowany. Dzieją się dziwne rzeczy: z jego pocztą, kontem bankowym, kontem na portalu społecznościowym, smartphonem lub komputerem. W dobie cyfryzacji, rozwoju technologii zhakować można prawie wszystkie urządzenia takie jak routery, urządzenia IoT, kamery, a nawet samochod (pisaliśmy o tym tutaj na przykładzie Tesli). Wokół nas mogą pojawić się podejrzane przedmioty takie jak opisywany przez nas Cyfrowy Koń Trojański, czy nawet podrabiane akcesoria takie jak opisywany przez nas złośliwy kabel USB. Za ich pomocą cyberprzestępcy mogą z łatwością przejąć kontrole nad naszymi urządzeniami. Warto wspomnieć tutaj także o socjotechnice czyli „łamaniu ludzi”, dzięki której hacker cwaniactwem możne przejąć kontrolę nad naszym kontem, uprawnieniami i komputerem.

Jak poznać, że zostałem(am) zhakowany(a)?

Czasami nawet nie jesteśmy świadomi tego, że osoba trzecia może posiadać niepowołany dostęp do naszej: poczty, komputera, domowego routera. Przekonujemy się o tym dopiero po czasie widząc, że coś jest nie tak lub gdy ktoś inny nas informuje – bo zauważył, że na jego pocztę docierają podejrzane maile z naszego adresu.

W kontekście hackowania firm nie ma chyba tygodnia, w którym praktycznie nie słychać by było o nowym mega wycieku danych lub o tym, że ransomware zaszyfrował wszystkie pliki i przestępcy żądają dużego okupu. Cyfrowa cyberwojna trwa w najlepsze.

W organizacjach, cyberbezpieczeństwo jest jeszcze ważniejsze niż w naszym prywatnym życiu. Tutaj każde zagrożenie jest inaczej traktowane, z większym priorytetem. Wdrażane są specjalistyczne narzędzia security oraz zatrudniany jest wyspecjalizowany personel w celu wykrywania incydentów oraz inwestygacji symptomów jego wystąpienia. W naszej kampanii nie będziemy skupiać się na tych narzędziach, ponieważ już opisaliśmy je tutaj. Włamania w większości sytuacji dotyczą użytkownika końcowego, więc na tym chcielibyśmy się skupić.

Apteczka Security zawiera porady dotyczące ochrony i sposoby łagodzenia włamań dla przeciętnego, niewyróżniającego się zbytnio użytkownika Internetu.

Atakowanie DNS

Domain Name System, czyli DNS jest jednym z podstawowych elementów w funkcjonowaniu całego Internetu. Jego rolę można porównać do książki telefonicznej z numerami używanymi przez komputery i serwery do komunikacji. Te numery to adresy IP.

Rekordy nazw i adresów IP przechowywane są na serwerach hostujących usługi DNS na całym Świecie. Istnieją zarówno serwery prywatne, do użytku wewnętrznego w organizacji, jak i publiczne przechowujące informacje o witrynach i aplikacjach webowych rozsianych po Internecie.

DNS niemal od samego początku Internetu był celem ataków. W ostatnich latach mocno zwiększyła się ich liczba, co sprawia, że odpowiednie zabezpieczenia tej krytycznej usługi są tak ważne. Jak podaje raport IDC, w 2019 roku ataków na DNS doświadczyło 82% badanych firm, a liczba tych ataków przekroczyła 1500. Koszty związane z tymi incydentami wzrosły (w porównaniu z 2018) o 49% i wynosiły przeciętnie 1,27 miliona USD. 48% firm zadeklarowało, że na skutek ataków utraciło ponad 500 tys. dolarów, a 10% – ponad 5 milionów. Skąd takie kwoty? Otóż na skutek ataków dochodzi do uszkodzeń i zakłócenia działania zarówno aplikacji chmurowych, jak i znajdujących w wewnętrznej sieci. Konieczność naprawy infrastruktury wiąże się również z koniecznością wyłączenia świadczonych online usług.

To, co cyberprzestępcy robią najczęściej to przejmują serwery DNS i manipulują wpisami powodując, że zgłaszają się inne adresy IP niż jest w rzeczywistości. Pozwala to na oszukiwanie ofiar i wyświetlanie innej witryny niż tą, o którą pyta użytkownik. Co więcej, pozwala na przekierowywanie wiadomości e-mail do innych adresatów, czy nawet wzmacnianie ataku DDoS poprzez przekierowywanie ruchu na jeden konkretny adres w sieci.

Właściwe zabezpieczenie DNS nie jest dzisiaj oczywiste i wiąże się z tym parę wyzwań. Współczesne cyberataki, które opisaliśmy w artykułach z tej kampanii wykorzystują protokół DNS do rozprzestrzeniania się w organizacji, pobrania złośliwego kodu czy nawet przejęcia kontroli nad hostem.

Poniżej przedstawiamy serię artykułów związanych z atakowaniem DNS i prezentujemy w nich sposoby radzenia sobie w tych przypadkach.

Bezpieczeństwo Infrastruktury Chmurowej

Bezpiecznie jak w chmurze

Cloud computing rośnie w siłę – według IDC wydatki na tę technologię były w 2021 roku wyższe o 8,8% niż rok wcześniej. Z drugiej strony wciąż powracają pytania o bezpieczeństwo rozwiązań chmurowych. Czy przetwarzanie w chmurze może być tak samo bezpieczne jak on-premise?

Praktyka pokazuje, że to nie jest prosta dychotomia: “bezpieczny on-premise i niebezpieczna chmura”. Dobrze skonfigurowane i zabezpieczone środowisko chmurowe będzie bezpieczniejsze od nieumiejętnie zabezpieczonych serwerów w modelu on-premise. Oczywiście wymaga to posiadania wiedzy i umiejętności stosowania zasad bezpieczeństwa w chmurze publicznej.

Wspólnie z ekspertami Chmury Krajowej przygotowaliśmy cykl artykułów, w których przybliżymy te zasady na przykładzie Google Cloud. Chmury publiczne, w tym GCP, mają wbudowane mechanizmy zarządzania bezpieczeństwem, które wymagają odpowiedniej konfiguracji – śledząc nasz cykl macie szanse się z nimi zapoznać. Zapraszamy w podróż do chmury. Bezpiecznej chmury.

Bezpieczeństwo Tożsamości

Nigdy jeszcze Bezpieczeństwo Tożsamości nie było tak istotne jak obecnie. Możemy mieć Next Generation firewall’e, ale co z tego, gdy dzisiejszy pracownik, może nawet nigdy nie połączyć się bezpośrednio z naszą siecią wewnętrzną. Może pracować kiedy chce i skąd chce (no może prawie było by bardziej na miejscu), a jedyne co pozwala ograniczyć skutki jego zamierzonego lub niezamierzonego szkodliwego działania jest odpowiedni poziom uprawnień jaki ma do aktywów naszej organizacji. Coraz częściej to właśnie tożsamość jest tą granicą (Limes 😉), którą musimy chronić i monitorować, a z pojęciem tożsamości związanych jest szereg pojęć, które choć czasem oczywiste, to potrafią nieźle namieszać.

Dlatego też postanowiliśmy zwrócić uwagę naszych czytelników, na różne zagadnienia z obszaru zarządzania tożsamością i dostępem takie jak IDM, IAM, IGA, RBAC, ABAC, Identity First, Zero Trust, ITDR, …. – zarówno te starsze, może prostsze i bardziej znajome, ale również te nowsze, które od pewnego czasu są bardzo nośne i podobno mają rozwiązać wszelkie problemy. Zatem zachęcamy do lektury i dyskusji.

Cyber Threat Intelligence

Na potrzeby naszej najnowszej kampanii zdefiniujmy Threat Intelligence jako zbiór danych gromadzonych, przetwarzanych oraz analizowanych w celu zrozumienia motywów, celów i zachowań cyberprzestępców. Taka analiza umożliwia podejmowanie szybszych, bardziej świadomych, podpartych dowodami decyzji dotyczących bezpieczeństwa oraz zmianę zachowania w walce z cyberprzestępcami z reaktywnego na proaktywne.

„Threat Intelligence to oparta na dowodach wiedza (np. kontekst, mechanizmy, wskaźniki, implikacje i porady zorientowane na działanie) na temat istniejących lub pojawiających się zagrożeń dotyczących zasobów informatycznych” – definiuje Gartner.

Dlaczego Cyber Threat Intelligence (CTI) jest takie ważne?

W świecie cyberbezpieczeństwa „zaawansowane trwałe zagrożenia” (APT) i zespoły obronne nieustannie próbują przechytrzyć się nawzajem. Dane dotyczące następnego ruchu atakującego mają kluczowe znaczenie dla proaktywnego dostosowywania zabezpieczeń i zapobiegania przyszłym atakom.

Organizacje w coraz większym stopniu doceniają wartość CTI i ponad połowa z nich planuje zwiększyć przeznaczone na nie wydatki w nadchodzących kwartałach.

Istnieje jednak różnica między rozpoznaniem wartości a otrzymaniem wartości. Obecnie większość organizacji koncentruje swoje wysiłki tylko na najbardziej podstawowych przypadkach użycia, takich jak integracja źródeł danych o zagrożeniach z istniejącą siecią, systemami IPS, zaporami sieciowymi i systemami SIEM – bez pełnego wykorzystania możliwości, jakie zaoferować może Threat Intelligence.

Firmy trzymające się tego podstawowego poziomu CTI tracą realne korzyści, które mogłyby znacznie wzmocnić ich bezpieczeństwo.

Threat Intelligence jest ważne z następujących powodów:

rzuca światło na nieznane zagrożenia, umożliwiając obrońcom podejmowanie lepszych decyzji,

wzmacnia interesariuszy zajmujących się bezpieczeństwem, ujawniając wrogie motywy oraz ich taktyki, techniki i procedury (TTP),

pomaga specjalistom wewnątrz organizacji lepiej zrozumieć proces decyzyjny hakerów,

wzmacnia osoby z biznesu, takie jak zarząd, CISO, CIO i CTO, pozwala mądrze inwestować, ograniczać ryzyko, zwiększać efektywność i szybciej podejmować decyzje.

W tej kampanii postaramy się poruszyć szeroki zakres tematów dotyczących Threat Intelligence i opisać metody pozwalające wykorzystać wkład CTI w polityce bezpieczeństwa w organizacji.

Czarne i Białe Kapelusze

Wiele osób zapewne będzie się zastanawiać, dlaczego przy dość mocno technicznym rysie naszego portalu decydujemy się na kampanię z założenia „beletrystyczną”, opisową i piszemy o tematach historycznych zamiast technicznych.

Nie okłamujmy się, że to tylko dlatego, że chcemy być postrzegani jako kompendium wiedzy o cyber-bezpieczeństwie. Po prostu niektórzy z naszej redakcji tęsknią za czasami „Powrotu do przyszłości” pierwszego KFC i Walkmanów. Pewnie dlatego, że były to czasy, kiedy łatwo było zaszpanować wyjmując z biznesowego czarnego neseserka pieczątkę do stemplowania wypisanej długopisem faktury, trzymaną zaraz koło telefonu wielkości słownika synonimów.

Właśnie z tej tęsknoty za komputerem Odrą, za „Sofixami”, za pierwszą płytą Madonny powstały te wspominki.

A, że celujemy w czytelnika również mniej technicznego? A, że lepiej się portal wypozycjonuje? Trudno, co robić…

Hackowanie Science-Fiction

W ostatnim roku można było usłyszeć o innowacyjnych metodach potajemnej eksfiltracji danych z fizycznie odizolowanego od sieci komputera. Taka maszyna nie ma możliwości połączyć się z innymi urządzeniami ani poprzez kable, ani poprzez łączność bezprzewodową, ponieważ nie była fizycznie w nią wyposażona. Sprytne sposoby opierają się między innymi na wykorzystaniu różnego rodzaju emisji komponentów komputera, takich jak dźwięk, ciepło, częstotliwości radiowe, fale ultradźwiękowe, a nawet fluktuacje prądu w obwodzie elektrycznym. Oczywiście odbiór takich sygnałów wymaga odpowiedniego detektora. Nie jest to jednak wielki problem, aby podszyć się pod dostawcę prądu, serwisanta wentylacji czy panią sprzątaczkę i odebrać taki sygnał bezprzewodowo za pomocą specjalnego urządzenia. Idealny atak hackerski, czyż nie?

Dla wielu osób, te niezwykłe techniki mogą wydawać się tylko bezużyteczną teorią, jednak przy celach o wysokiej wartości i wyrafinowanych cyberprzestępstwach mogą odgrywać ważną rolę w kradzieży tajnych informacji. Warto wiedzieć, że coś takiego w ogóle istnieje, a nawet działa w praktyce.

Techniki ataku rodem z science-fiction opisaliśmy właśnie w tej kampanii. Zapraszamy do lektury.

Informatyka Śledcza

A więc (od „a więc” się zdania nie zaczyna, ale łamiemy językowe taboo na Kapitanie Hacku jak Mitnick łamał hasła) publikujemy kampanię w nowej niż dotychczas formie.

Dotychczas publikowaliśmy wszystkie artykuły z Kampanii równocześnie. Teraz będziemy je udostępniać co jakiś czas, dawkując wiedzę i informacje trzymając się tematu kampanii. Informacje o nowych artykułach będą się pojawiać na Linkedin-ie i w Facebook-u.

Gorąco zachęcamy do sprawdzania naszych profili na portalach społecznościowych.

Tematem nowej kampanii jest informatyka śledcza (ang. computer forensics) – dział informatyki powiązany z naukami o bezpieczeństwie i naukami prawnymi, którego celem jest dostarczanie cyfrowych środków dowodowych. Często w sprawach popełnionych przestępstw lub nadużyć, ale także w celu odtworzenia stanu pierwotnego przy ustalaniu motywów działania sprawcy lub ofiary.

Forensic to dziedzina powiązana z prawem i bezpieczeństwem zyskująca coraz większe znaczenie w świecie informatyki.Jej zadaniami są: zbieranie, odzyskiwanie, analiza i prezentacja cyfrowych danych, znajdujących się na różnego rodzaju nośnikach (dyski twarde komputerów, dyskietki, płyty CD, pamięci przenośne, serwery, telefony komórkowe itp.), oraz w coraz popularniejszych ostatnio systemach i serwisach zdalnego gromadzenia, przechowywania i przetwarzania danych, takich jak: (serwisy społecznościowe, przestrzeń dyskowa w chmurze czy wyszukiwarki internetowe).

W Kampanii opiszemy także zagadnienia prawne związane z dowodem cyfrowym, opowiemy jak wygląda współpraca służb międzynarodowych, pokażemy metody ukrywania śladów w chmurze i na fizycznych nośnikach danych. Opiszemy jak wygląda analiza logów i odzyskiwanie danych.

Zapraszamy do lektury.

Malware

Czy wiesz, że malware istnieje już od wczesnych lat 70-tych? W 1986 roku powstał już pierwszy wirus przeznaczony na komputer klasy PC. Co ciekawe, nie powstał w złych zamiarach, ale po to, aby powstrzymać złodziei przed kradzieżą konkretnej aplikacji.

W roku 2000 oszacowano, że było ponad 50 000 złośliwych programów, a w 2008 roku firma Symantec twierdziła, że liczba ta przekroczyła milion.

Malware, czyli tłumacząc na polski złośliwe oprogramowanie, to luźno oparte określenie wszystkich typów niebezpiecznych plików wykonywalnych, takich jak wirusy, trojany, a nawet keyloggery (pełna lista tutaj). Każdy złośliwy „pasożyt” komputerowy jest tworzony w celu wykonywania pewnego rodzaju zadań lub działań, bez względu na to, czy ma on chronić oprogramowanie przed piractwem, jak miało to miejsce pod koniec lat 80-tych, czy też wyrządzić szkodę komputerowi, bądź wyłudzić pieniądze od użytkownika, tak jak dzisiaj.

Kilkanaście lat temu większość złośliwych programów była tworzona przez młodych pasjonatów, chcących się pochwalić swoimi umiejętnościami włamywania się do systemów. Większość tego typu malware uświadamiała o swoim istnieniu tylko poprzez wyświetlanie na ekranie wiadomości typu: „You have been hacked!”. Mimo, że było to bardzo irytujące i w sposób śmieszny pokazywało luki w zabezpieczeniach, było potencjalnie nieszkodliwe. Dzisiaj jest trochę inaczej. Nowoczesne złośliwe oprogramowanie jest w większości przypadków pisane (tworzone) przez przestępców, w celu pozyskania wrażliwych danych lub przejęcia kontroli nad systemem. Dla przykładu, dobrze wszystkim znany koń trojański, który udaje legalne oprogramowanie i nakłania użytkownika do uruchomienia.

Współczesny malware przybrał znacznie bardziej wyrafinowaną twarz, wykorzystując inne sposoby rozprzestrzeniania się lub wykonywania w systemach. Złośliwy kod można ukryć wewnątrz banerów reklamowych na stronie internetowej, ale również w rekordzie DNS czy pliku PDF! Cały czas na topie pozostaje phishing, przede wszystkim ten mailowy, skierowany do konkretnej grupy odbiorców, ale również coraz więcej niechcianego oprogramowania dostaje się do naszych systemów poprzez portale społecznościowe.

Ilość metod wykorzystywanych przez cyberprzestępców do rozprzestrzenia malware cały czas rośnie. Jest to niekończąca się walka dobra ze złem, gdyż hakerzy są bardzo kreatywni i wykorzystują współczesne, nowoczesne narzędzia na swoją korzyść, takie jak na przykład sztuczna inteligencja.

W poniższych artykułach wyjaśniamy i porządkujemy wiedzę dotyczącą malware, jak również piszemy o najbardziej wyrafinowanych technikach pozwalających na pozostanie niezauważonym przez najlepsze systemy bezpieczeństwa.

Maszyny przeciw Maszynom, czyli subiektywnie o SI (AI)

Sztuczna inteligencja– jest dynamiczną i rozbudowaną dziedziną nauki obejmującą logikę rozmytą, obliczenia ewolucyjne, sieci neuronowe, sztuczne życie i robotykę.

W informatyce zajmuje się tworzeniem modeli zachowań inteligentnych oraz programów komputerowych symulujących te zachowania, a więc koncentruje się na konstruowaniu maszyn i programów komputerowych zdolnych do realizacji wybranych funkcji umysłu i ludzkich zmysłów. Podstawowym wyróżnikiem inteligencji człowieka jest umiejętność uczenia się, stąd analogicznie uczenie maszynowe jest jednym z ważniejszych elementów badań.

W artykułach przedstawiamy słownik pojęć związanych z uczeniem maszynowym (tutaj) oraz samą definicje uczenia maszynowego (tutaj).

Nikt chyba nie ma już wątpliwości, że sztuczna inteligencja w takiej czy innej formie, ale powstanie. W prawie każdym wystąpieniu, wykładzie czy artykule autorzy przywołują badania, w których naukowcy zajmujący się SI są pytani w którym roku będzie można powiedzieć, że maszyny myślą. 2020 czy 2030? Nikt nie zastanawia się „czy” ale wszyscy myślą „kiedy” ta rewolucja nastąpi i jakie będzie miała implikacje. Także implikacje prawne o tym piszemy (tutaj).

Na pewno korzystanie z myślących maszyn będzie rewolucją. Ale czy będzie „Nową Wieżą Babel”? W artykule o takim tytule cytujemy autorytety. Opowiadają o tym jak wyobrażają sobie zmiany związane ze sztuczna inteligencją. Niestety wizja Terminatora i Sky netu jest przeważającą narracją. (tutaj)

W publikacjach na świecie dotyczących pracy ze sztuczną inteligencją często porównuje się myślącą maszynę do black box-a do którego wrzucamy jakieś zapytanie i dostajemy odpowiedź. Wiemy o tym black box-sie, że szybko liczy (chciało by się powiedzieć zajebiście szybko, szybko to liczy kalkulator) ale czy jest to wystarczające, żeby mu zaufać? Musimy zrozumieć, jak działa, żeby decydować się na powierzenie mu decyzji czasami strategicznych. Dlatego musimy „otworzyć” black boxa. Musimy zrozumieć jak maszyna myśli.

Temu właśnie ma służyć ta seria artykułów. Na miarę Kapitana Hacka, subiektywnie, poślizgamy się po temacie sztucznej Inteligencji. Pobawimy się koncepcją przy okazji przekażemy trochę wiedzy. Oczywiście w kontekście bezpieczeństwa. (tutaj)

Microsoft LAPS - atakowanie i ochrona

Zarządzanie hasłami to odwieczny i jednocześnie kluczowy problem działów IT i Bezpieczeństwa. W naszej nowej kampanii pt. „Microsoft LAPS – atakowanie i ochrona” wzięliśmy na warsztat darmowe rozwiązanie od Microsoft przeznaczone dla środowisk IT posiadających Active Directory. Informacje publikujemy dla wszystkich chcących w bezpieczny sposób zarządzać hasłem konta lokalnego administratora na Windows. W naszym przekonaniu po kilku usprawnieniach narzędzie to może stanowić doskonałą alternatywę dla komercyjnych, specjalistycznych rozwiązań PIM/PAM dostępnych na rynku.

Piszemy również o tym jak zapewnić ochronę przed pokazanymi przez nas przykładami hakowania LAPS-a. Zapraszamy do lektury.

Narzędzia Hackerskie

Nie tak dawno temu CISO z ważnej polskiej organizacji powiedział podczas naszego spotkania, że narzędzia administracyjne nie różnią się od hackerskich. Więcej, to dokładnie te same narzędzia. To, czy są hackerskie, czy nie decyduje intencja ich użycia. Zresztą definicja hackera przynosi potwierdzenie tej tezy. Rozróżnia się hackera od crackera.

Z jednej strony osobę rozwiązującą problemy, całościowo, po inżyniersku patrzącą na jakieś zagadnienie, posiadającą swoistego rodzaju etykę. Z drugiej strony włamywacza często bez finezji i na ślepo wbijającego się w systemy.

Aspirujemy i piszemy dla tej pierwszej grupy. Do specjalistów, profesjonalistów IT. Osób, które podnoszą kwalifikacje są z roku na rok lepsi i po prostu, kolokwialnie „ogarniają”. Cieszą się z umiejętności. Chcą coś usprawnić, naprawić, uruchomić.

Takie podejście jest ważne dla zrozumienia intencji tej kampanii. „Narzędzia Hackerskie” nie jest to kompendium wiedzy o „wytrychach”, ale opis ulubionych przez nas zabawek. Ta kampania nie wyczerpuje tematu, ma go raczej otworzyć i być miejscem, w którym stale będziemy dopisywać bądź publikować Wasze lub nasze opisy ulubionych „toolsów”.

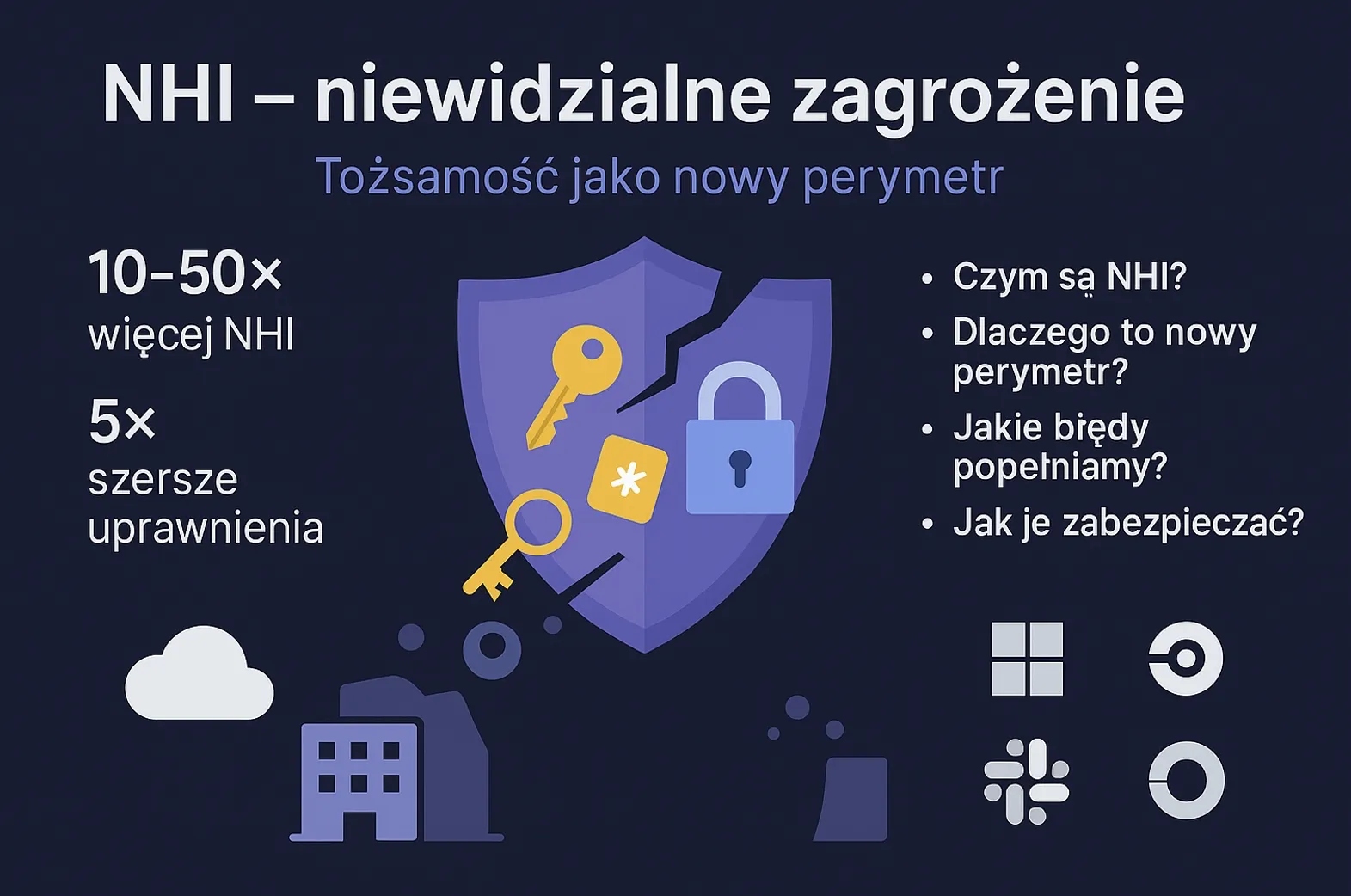

NHI – niewidzialne zagrożenie

Niniejszy artykuł otwiera serię poświęconą NHI – największemu niewidzialnemu zagrożeniu Twojej organizacji. W kolejnych tygodniach eksperci szczegółowo omówią kluczowe zagadnienia i odpowiedzą na pytania takie jak:

Czym są tak naprawdę Non-Human Identities i dlaczego w typowej firmie jest ich nawet 10–50 razy więcej niż kont użytkowników?

Dlaczego NHI to nowy perymetr bezpieczeństwa – i co to oznacza dla działów IT?

Jakie błędy popełniają firmy przy zarządzaniu NHI (np. czy hasła w kodzie to naprawdę duży problem)?

Dlaczego standardowe narzędzia IAM, PAM czy CSPM zawodzą w kontekście NHI (zwłaszcza w chmurze)?

Od czego zacząć porządkowanie i zabezpieczanie NHI – jak może wyglądać plan 30–60–90 dni dla CISO?

Jak właściwie chronić sekrety NHI (hasła, klucze API, tokeny) przed wyciekiem?

W jaki sposób monitorować aktywność NHI i wykrywać nadużycia (np. gdy człowiek podszywa się pod maszynę)?

Jakie wymagania stawiają w tym obszarze najnowsze regulacje (NIS2, DORA, RODO)?

Czy zarządzanie NHI można usprawnić w modelu usługi (NHI-as-a-Service) i jakie przynosi to korzyści?

Serwery C2

Czy znalazłeś się kiedyś w sytuacji, że Twój system działał wolniej niż zwykle, wskakiwały dziwne powiadomienia o błędach, a aplikacje same się zamykały? Do tego ładowanie stron w przeglądarce trwało wieki, szybkość łącza wydawała się w porządku? Cóż, bardzo prawdopodobne, że Twój komputer stał się częścią botnetu kontrolowanego przez zdalny serwer Command and Control.

Serwery Command & Control, zwane w skrócie C2, są wykorzystywane przez atakujących do utrzymywania komunikacji i sterowania zainfekowanymi przez malware komputerami. Jeśli jeden serwer C2 kontroluje całą sieć komputerów, mówimy wtedy o botnecie, czyli armii podległych atakującemu maszyn w sieci, które mogą wykonywać jego rozkazy.

Praktycznie każdy zaawansowany malware, mający określony cel do zrealizowania w zainfekowanym systemie, prędzej czy później będzie próbował nawiązać połączenie z serwerem C2. Wysłać do niego skradzione informacje lub zapytanie o dalsze rozkazy. Serwery Command & Control są więc bardzo popularne w świecie cyberbezpieczeństwa, a wiedza na ich temat może być przydatna dla bezpiecznika.

W kampanii przedstawimy różne metody funkcjonowania serwerów C2, opowiemy o najbardziej znanych, a także o zabezpieczeniach, które powinny uchronić nasz komputer.

Socjotechnika

Pisząc o bezpieczeństwie, nawet cyfrowym, nie sposób pominąć elementów powiązanych bardziej z psychologią niż tym czym się na co dzień zajmujemy, czyli technicznym badaniem zagrożeń związanych z bezpiecznym działaniem organizacji.

Dawno już okazało się, że kalkulując ryzyko naszej biznesowej aktywności to element ludzki, jak się to wspaniale nazywa w działach IT – interfejs białkowy, jest szczególnym elementem wysokiej podatności.

Spotkałem się kiedyś z opinią, że cyberbezpieczeństwo jest trochę jak BHP. Spis ogólnych zasad, które każdy zdroworozsądkowo myślący człowiek stosuje intuicyjnie. Trochę jest w tym prawdy, tylko skutki błędów mają inny wymiar. Jeżeli Pan Janusz z naszej firmy spadnie z drabiny, z całym szacunkiem dla niego, będzie to miało inne konsekwencje niż jeżeli zarazi całą organizację ransomwarem.

Jest też inny aspekt. Drabina Pana Janusza nie stara się go zmanipulować, żeby na nią wszedł. Nie kusi go, nie straszy, nie popędza. Niestety przestępcy to robią. Czyhają na nasze błędy. I właśnie o tym jest ta kampania.