25 milionów użytkowników Androida zainfekowanych! Groźny malware „Agent Smith”

Wiele razy pisaliśmy już o oszustwach wykorzystujących telefony komórkowe. Phishing SMS czy zagraniczne „głuche rozmowy” to najczęstsze i najbardziej bezpośrednie metody używane przez hakerów i cyberprzestępców. Oczywiście jest jeszcze metoda „na wnuczka”, ale nie będziemy tutaj analizować jej wyrafinowania i skuteczności. Wszystkie te sztuczki to odmiany phishingu i działają dzięki psychologii i nakłanianiu użytkowników do wykonania akcji – kliknięcia w link czy przelania pieniędzy.

Jednak istnieją bardziej złożone i ukryte metody kradzieży pieniędzy czy danych użytkowników za pomocą smartfonów. Zaawansowane kampanie malware, analogiczne do tych przeznaczonych na komputery PC. Systemy operacyjne na telefonach są znacznie mniej zabezpieczone, a dodatkowo bardziej otwarte, co powoduje, że stają się idealnym celem dla hackerów. Co więcej, ze smartfonów korzysta na co dzień więcej ludzi niż z komputerów.

Malware „Agent Smith”

Mniej więcej tydzień temu, wykryto nowe złośliwe oprogramowanie na urządzenia z systemem Android. Malware otrzymał nazwę „Agent Smith”. Pewnie dlatego, że działa jak prawdziwy agent – niepostrzeżenie. Zainfekowanych jest już ponad 25 milionów użytkowników urządzeń mobilnych na całym świecie. Nie jest to pierwszy przypadek infekcji malware na Androida na masową skalę. Znane są kampanie hackerskie takie jak Gooligan czy CopyCat.

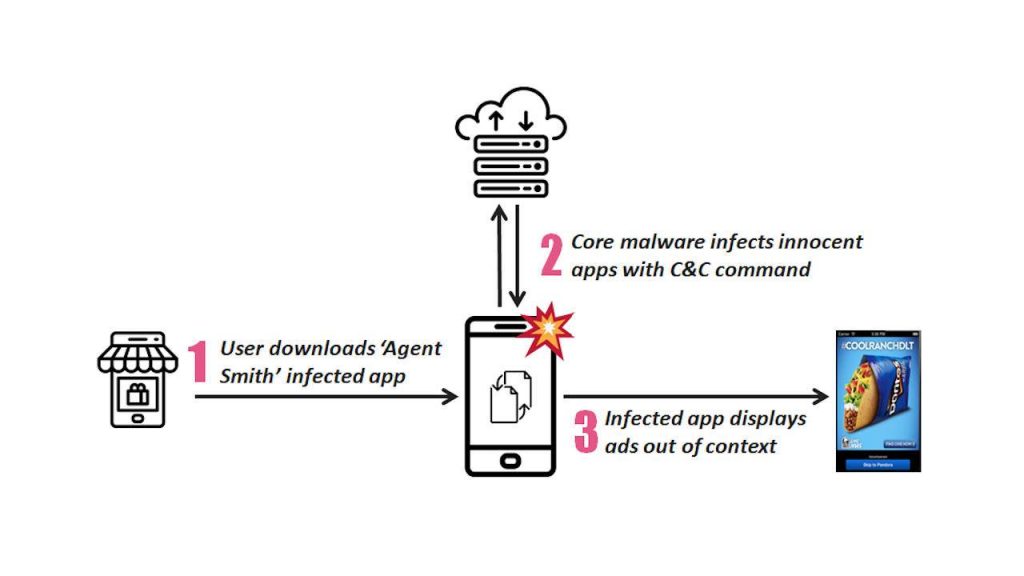

Nowe złośliwe oprogramowanie podszywa się pod legalne aplikacje w sklepie Google Play i po pobraniu i zainstalowaniu infekuje urządzenie. Następnie wykorzystuje luki i podatności w systemach Android wykryte w ostatnich latach i zastępuje znane zainstalowane na urządzeniu aplikacje ich fałszywą kopią. Wszystko to bez jakiejkolwiek interakcji użytkownika. Ostatecznym celem hackerów stojących za Agentem Smithem jest wyświetlanie szkodliwych reklam w kopiach aplikacji i wyciąganie dzięki nim danych uwierzytelniających do banku czy innych finansowych aplikacji.

Kampania z Agentem Smithem targetowana jest głównie w kraje azjatyckie, takie jak Indie, Pakistan czy Bangladesz. Głównie dlatego, że użytkownicy Androida w tych krajach korzystają ze starszych wersji systemu, bardziej podatnych i mniej przygotowanych na wyciek danych (starsze wersje systemu Android nie wspierają najnowszych wersji aplikacji bankowych).

Google stale wprowadza poprawki zabezpieczeń swojego systemu, jednak ilość exploitów na Androida jest bardzo duża. Sprytni użytkownicy sami publikują nowe ścieżki ataków i możliwości wyciągania danych z telefonów. Malware Agent Smith jest pierwszym tak złożonym złośliwym oprogramowaniem, który wykorzystuje 3 podatności, jedną po drugiej, w celu stworzenia ścieżki ataku (killchain) i zbudowania botnetu zainfekowanych urządzeń. Podatności jakie wykorzystuje Agent Smith to w kolejności: Janus, Bundle Replace oraz Man-in-the-Disk.

Statystyki z dotychczasowych infekcji

Działanie Agenta Smitha w systemie nie polega tylko na znalezieniu jednej aplikacji, którą można podmienić na fałszywą kopię, ale przeglądane i zarażane są wszystkie aplikacje, które malware ma na liście podatności.

Badania wykazały, że malware zaatakował ponad 2,8 miliarda razy na 25 milionów unikalnych urządzeń. Zainfekowanych paczek z wirusem w sklepie z aplikacjami Google znaleziono ponad 360, w tym top 5 z nich ma prawie 8 milionów pobrań. Widać, że kampania zbiera ogromne żniwa. Dodatkowo, badacze cyberbezpieczeństwa Google wykryli jak na razie 9 aplikacji finansowych, które fałszowane są za pomocą Agenta Smitha w celu wykradania danych.

Tak jak wspominaliśmy kampania adresowana jest głównie w kraje Azjatyckie, przede wszystkim są to Indie. Tam odsetek użytkowników Androida jest największy. Wiemy również, że najwięcej zainfekowanych systemów jest w wersji 5 (Lollipop) oraz 6 (Marshmallow), a także że istnieje wiele udanych ataków na nowsze wersje Androida, które nie są na bieżąco aktualizowane.

Jak przebiega proces infekcji

Aplikacja z Agentem Smithem uzbrojona jest w pakiet zwany potocznie Feng Shui, który jest zaszyfrowany i przechowywany w aplikacji jak asset (zasób), obrazek, film lub ikona. Gdy pobrana paczka zostanie uruchomiona na urządzeniu odszyfruje i zainstaluje swoje podstawowe APK (core malware APK), które odpowiedzialne jest za fałszywe aktualizacje i złośliwe łatanie legalnych aplikacji. Core malware zazwyczaj jest ukryty i widoczny tylko jako Google Updater lub com.google.vending. Ostatecznie, malware sprawdzi czy na urządzeniu zainstalowane są aplikacje z posiadanej listy, która jest zakodowana lub pobierana z serwera C&C. Jeśli znajdzie jakieś aplikacje wymienione na liście, wyodrębni ich APK, poprawi kod dodając moduły szkodliwych reklam i zainstaluje APK z powrotem zastępując oryginał.