Czym jest biometria behawioralna i dlaczego jest nam potrzebna?

Wiele razy pisaliśmy, że w końcu zrezygnujemy z haseł i innych przestarzałych metod uwierzytelniania. Są one trudne do zapamiętania oraz mało bezpieczne. Taką polityką niedawno zaczął kierować się Microsoft, o czym można poczytać tutaj.

Jedną z odpowiedzi na „Świat bez haseł” jest z pewnością Yubikey. Jednak urządzenie to ma jedną zasadniczą wadę – można je zgubić, a wtedy mamy niemały problem.

W tym artykule chcielibyśmy skupić się na nowoczesnej metodzie uwierzytelniania jaką jest biometria behawioralna. Opiszemy sposób jej działania, porównamy z klasycznymi metodami oraz powiemy o problemach jakie mogą wystąpić podczas korzystania z niej.

Na czym polega biometria behawioralna

Samo pojęcie biometrii i uwierzytelnienia na jej podstawie jest nam dobrze znane. Związane jest to z potwierdzaniem naszej tożsamości indywidualnymi cechami fizycznymi, takimi jak skany linii papilarnych, skany tęczówki oka czy skan całej twarzy.

Pojęcie analizy behawioralnej, czyli tak zwanej UBA (z ang. User Behavior Analysis) znane jest z systemów bezpieczeństwa opartych o uczenie maszynowe. Polega to na budowaniu profili standardowych zachowań użytkowników w określonym środowisku, analizowaniu wszystkich czynności, które osoba wykonuje oraz alarmowaniu, jeśli zachowanie odbiega od normy.

Biometria behawioralna jest połączeniem tych dwóch pojęć. Jest to analiza behawioralna niektórych cech użytkownika. Chodzi tutaj o czynności, które wykonujemy podczas interakcji z komputerem. Sposób pisania na klawiaturze, prędkość kursora, krzywa tworzona podczas ruchu myszą czy nawet sposób dotykania ekranu na smartfonie. Wszystkie z tych czynności są dla każdego z nas unikalne i odpowiednio analizowane mogą posłużyć jako poświadczenia tożsamości. Brzmi jak science-fiction, ale metoda ta została opracowana ponad rok temu przez polski start-up Digital Fingerprints.

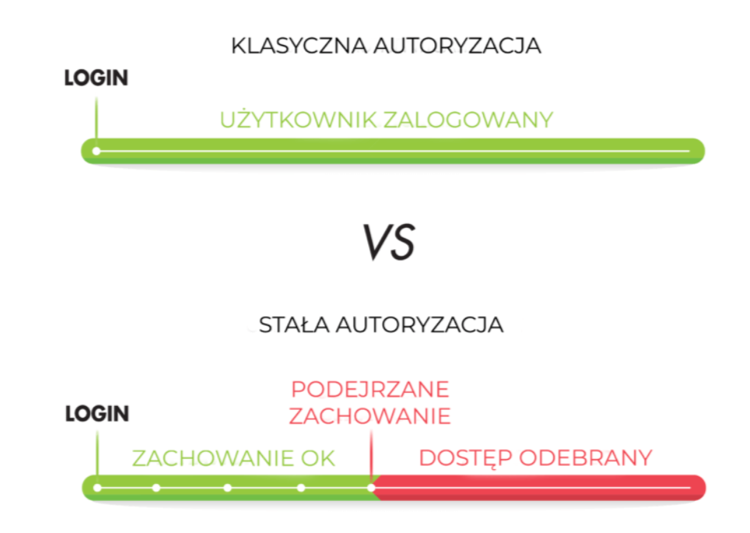

Jedną z najważniejszych zalet biometrii behawioralnej jest to, że działa ona w czasie rzeczywistym, przez cały czas trwania sesji użytkownika. Wzorce zachowań analizowane są cały czas, podczas wpisywania znaków z klawiatury, ruchów muszą, klikania na przyciski itp. Jest to tak zwane uwierzytelnianie ciągłe. Aby porównać to z tradycyjnymi metodami, dla przykładu odcisku palca musielibyśmy cały czas trzymać nasz palec na czytniku, aż do momentu wylogowania.

Kolejną zaletą jest oczywiście prostota korzystania. Metoda nie wymaga żadnej interakcji z użytkownikiem. Nie musimy pamiętać haseł, wpisywać kodów z telefonu czy skanować naszych palców. Po prostu korzystamy z serwisu, a system sprawdza naszą tożsamość. Jeśli coś jest nie w porządku i wykryte zostaną anomalie, a odpowiedni próg punktowy (scoring) zostanie przekroczony, to nastąpi wylogowanie z konta i powiadomienie użytkownika na maila.

Metoda oczywiście dedykowana jest bankom i specjalnie przystosowana do sprawdzania wykonywanych transakcji bankowych. Wydaje się, że niemożliwa jest w tym wypadku kradzież poświadczeń i użycie ich do podszycia się pod użytkownika. Atakujący musieliby wtedy nagrać zachowanie myszy oraz klawiatury przy wykonywaniu przelewu, odpowiednio je zmodyfikować i odtworzyć. Akcja bardzo trudna do wykonania.

Kolejny aspekt takich poświadczeń to fakt, że nie da się ich przekazać osobom trzecim. W przypadku haseł, pin-u, kodów czy wszystkiego innego co użytkownik podaje świadomie, jest możliwość wyłudzenia lub po prostu dobrowolnego przekazania innym osobom, aby zrobiły przelew w banku za nas. Jest to wysoce niepożądane działanie, ale niestety wiele osób stosuje takie praktyki i dzieli się swoimi poświadczeniami z innymi. Profilu behawioralnego nie da się przekazać, nikt nie użyje klawiatury czy myszki w taki sam sposób jak my. To zdecydowanie dodatkowa zaleta.

Profile behawioralne a RODO

Metoda opracowana przez Digital Fingerprints jest w pełni zgodna z dyrektywami RODO. Zbierane przez system dane do budowy profili behawioralnych użytkowników nie zawierają informacji wrażliwych ani danych osobowych. Identyfikator użytkownika, czyli login lub numer klienta, jest tylko powiązany z parametrami matematycznymi określającymi w jaki sposób korzysta z serwisu. Nie jest analizowane ani przechwytywane to, co użytkownik robi w serwisie, tylko w jaki sposób to robi. Twórcy podają, że nie zczytują konkretnych znaków z klawiatury, tylko klawisze funkcyjne typu enter, backspace, czy delete oraz samą prędkość i dynamikę pisania. Osoby korzystające z uwierzytelniania za pomocą tej metody będą miały możliwość skorzystania z prawa do bycia zapomnianym, czyli usunięcia wszystkich danych ze swojego profilu, również stworzonych modeli matematycznych.

Problemy?

Nowatorskie metody skazane są na poddawanie ich ciągłym próbom oraz na zadawanie trudnych pytań. Chociaż metoda stworzona przez Digital Fingerprints przeszła swój chrzest w dużym polskim banku (mBank), to nie wiadomo jakie były rezultaty i jak wyszły testy. Wysoce prawdopodobne, że trwają nadal od grudnia 2018 roku. My mamy kilka wątpliwości co do samej metodyki działania uwierzytelniania behawioralnego. Co na przykład, gdy użytkownik będzie po wypadku i jego dłonie nie będą w pełni sprawne. Wystarczy złamana ręka i konieczność pisania na klawiaturze tylko jedną. Wtedy z pewnością zachowanie użytkownika wykryte zostanie jako anomalia. Tak na prawdę wystarczy tylko gorszy dzień, choroba lub pisanie na klawiaturze pod wpływem, a nasze umiejętności wpisywania danych do komputera mogą się znacznie pogorszyć. Zakładamy, że będzie to przewidziane, rozwiązaniem może być na przykład wymuszenie dodatkowego uwierzytelniania 2FA, czy telefon do konsultanta z banku i potwierdzenie swojej tożsamości. Niby proste, ale wprowadza dodatkowe komplikacje i osłabia niezawodność metody.

Podsumowując

Według wielu ekspertów w dziedzinie cyberbezpieczeństwa za kilka lat przejdziemy prawdziwą rewolucje i uwierzytelnianie ciągłe za pomocą biometrii behawioralnej będzie używane w każdym banku. Jest to zdecydowanie krok na przód w kierunku bezpieczniejszego korzystania z płatności internetowych. To, czy metoda ta spowoduje porzucenie korzystania z haseł i pin-ów okaże się w dalszej przyszłości. Na początku z pewnością będzie jedynie kolejnym stopniem zabezpieczenia i poświadczania naszej tożsamości.