Uwaga na masowe ataki hackerów przy użyciu protokołu RDP

W ostatnim czasie zaobserwowano ogromny wzrost (do ponad miliona tygodniowo) liczby ataków typu brute-force na użytkowników logujących się do komputerów za pomocą protokołu Microsoft Remote Desktop Protocol (RDP). Badacze bezpieczeństwa uważają, że powodem jest duża liczba ludzi pracująca z domu w czasie pandemii COVID-19. Zautomatyzowane ataki na konta przy użyciu protokołu RDP (protokołu pulpitu zdalnego) mają na celu przejęcie korporacyjnych komputerów stacjonarnych i infiltrację sieci.

Krótko o RDP

RDP służy do łączenia się ze zdalnym pulpitem komputera, tak jakby osoba pracowała przy nim fizycznie. Jest często używany zarówno przez telepracowników, jak i personel pomocy technicznej do rozwiązywania problemów. Udany atak na RDP umożliwiałby cyberprzestępcom przejęcie zdalnego dostępu do komputera docelowego z tymi samymi uprawnieniami, które posiada użytkownik oraz dostęp do jego danych i folderów. Jeden z ataków na RDP opisaliśmy tutaj.

Duży wzrost ataków na RDP

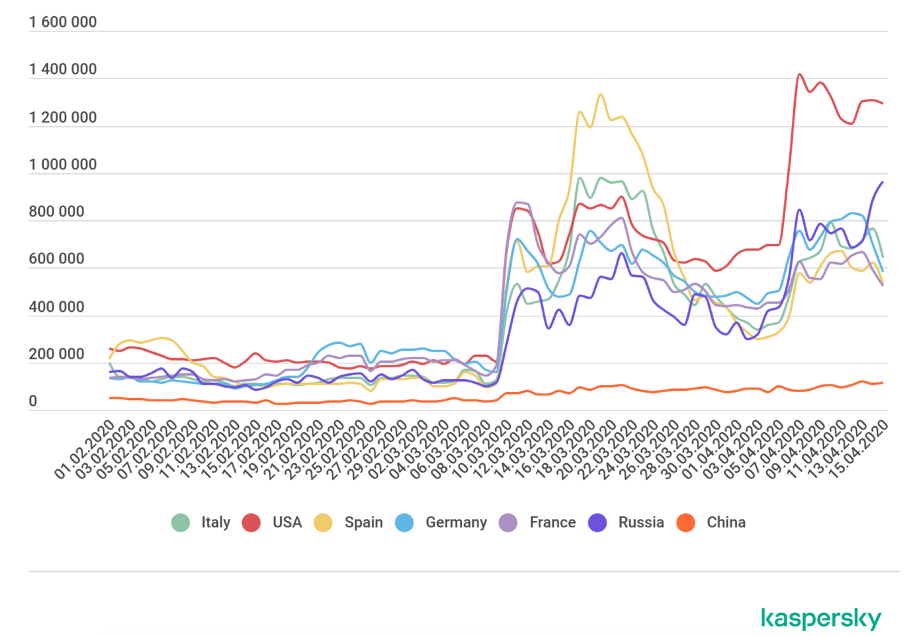

Według Dmitrija Galowa, analityka ds. Bezpieczeństwa w firmie Kaspersky, organizacje na całym świecie zaobserwowały gwałtownie rosnącą liczbę ataków typu brute-force, w których zautomatyzowane skrypty próbują różnych kombinacji haseł i identyfikatorów użytkowników na kontach w nadziei na znalezienie kombinacji, która zadziała, aby je odblokować. Liczba ataków polegających na wielokrotnej próbie odgadnięcia hasła i loginu (poświadczeń) rośnie w zaskakującym tempie już od kilku kwartałów. A wszystko dzięki dużej liczbie poświadczeń pochodzącej z wycieków danych i naruszeń, które docierają na podziemne fora przestępcze. Ostatnio jednak nastąpił ogromny skok, szczególnie na kontach RDP. Wzrost liczby ataków RDP z użyciem techniki brute-force przeszedł od około 100 000 do 150 000 dziennie w styczniu i lutym, do gwałtownego wzrostu do prawie miliona dziennie na początku marca. Czyli od czasu, kiedy zaczęła się praca zdalna spowodowana koronawirusem. Od tego czasu liczba ataków spadła i wzrosła ponownie oraz pozostała na wysokim poziomie do połowy kwietnia.

Dodatkowe moduły do obsługi RDP implementowane w malware

RDP jest wciąż jednym z najpopularniejszych protokołów na poziomie aplikacji do uzyskiwania dostępu do stacji roboczych lub serwerów Windows. W wyniku nakazu przebywania pracowników na kwarantannie w sieci pojawiło się wiele komputerów i serwerów, do których można podłączyć się zdalnie. Być może nie jest przypadkiem, że szkodliwe oprogramowanie TrickBot dodało w marcu nową funkcję: moduł o nazwie rdpScanDll, zbudowany do atakowania kont RDP. Według badań moduł ten był wykorzystywany głównie w kampaniach przeciwko klientom w branży telekomunikacyjnej, edukacyjnej i usług finansowych w Stanach Zjednoczonych i Hongkongu. Ataki brute-force przeprowadzono na liście zdefiniowanych klientów zawierającej ponad 6000 adresów IP.

Jak się zabezpieczyć?

Niestety, ale w większości tego typu ataki kończą się sukcesem. Najczęściej spowodowane to jest nieodpowiednim zabezpieczeniem protokołu RDP na komputerach w firmie. Użycie silnych haseł i uwierzytelniania dwuskładnikowego powinno być podstawą do zabezpieczenia takich prób ataków.

Administratorzy IT powinni również wymagać udostępnienia protokołu RDP tylko za pośrednictwem korporacyjnej sieci VPN, korzystania z uwierzytelniania na poziomie sieci (NLA) i zamknięcie portu 3389, jeśli RDP nie jest używany. Bezpieczeństwo IT powinno zwrócić szczególną uwagę na próby błędnych logowań występujących w logach systemowych komputerów oraz na próby nietypowych połączeń po protokole RDP.

Chociaż RDP pozwala pracownikom na szybki dostęp do zasobów w organizacji, nie jest on pozbawiony ryzyka. Firmy powinny wdrażać mechanizmy kontroli na każdym etapie procesu pracy zdalnej. W obronie punktu dostępu powinny tutaj znacznie pomóc rozwiązania VPN wykorzystujące MFA.