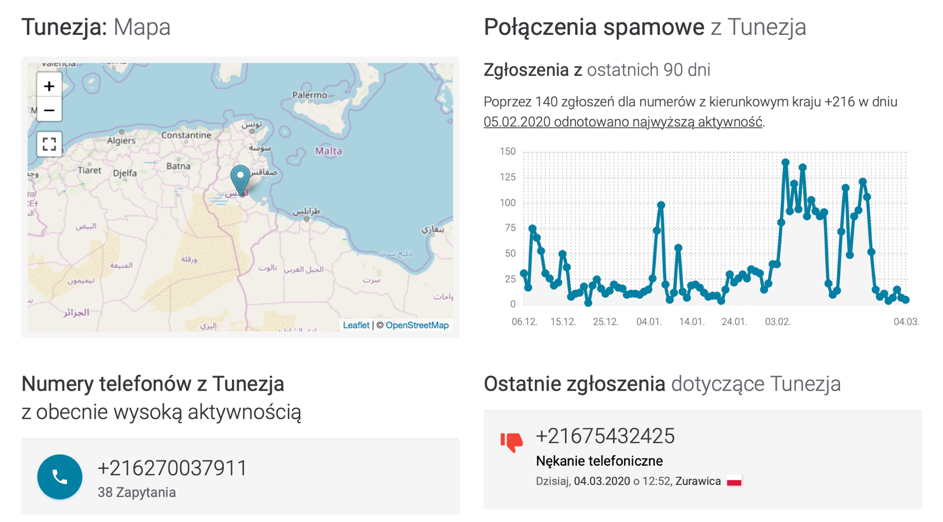

Dzwoni do Ciebie nieznany numer? Nie wiesz, czy go odebrać? Uważaj, bo słono zapłacisz!

Jeśli od czasu do czasu jesteś zasypywany nieznanymi połączeniami, które wyglądają dziwnie i pochodzą z zagranicy, lepiej ich nie odbierać, a już na pewno nie oddzwaniać, bo słono to może kosztować.

...