Zestawienie tygodniowe 9 – 16 grudnia

Ataki na miasta w Stanach Zjednoczonych

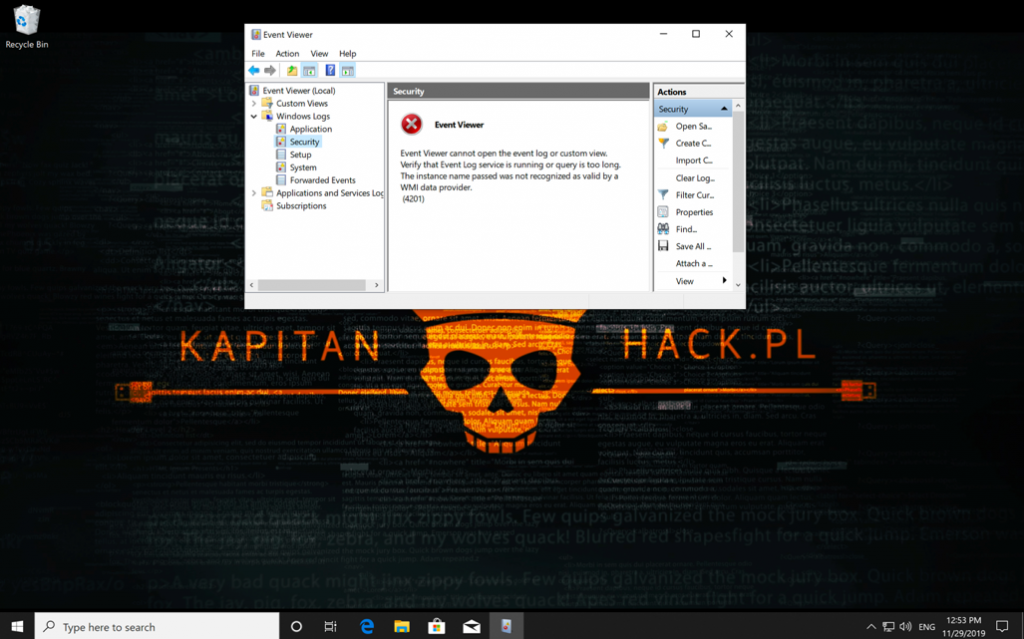

Cały czas pojawiają się nowe informacje o atakach ransomwarowych na miasta w USA. W piątek przestały pracować systemy miejskie w Nowym Orleanie. To dr...