Interesujący cyberatak na Ukrainę, wykorzystujący zaszłość Microsoft Office – analiza

Badacze zajmujący się cyberbezpieczeństwem odkryli ukierunkowaną operację przeciwko Ukrainie, w ramach której w celu dostarczania Cobalt Strike wykorzystywano istniejącą od prawie siedmiu lat lukę w pakiecie Microsoft Office.

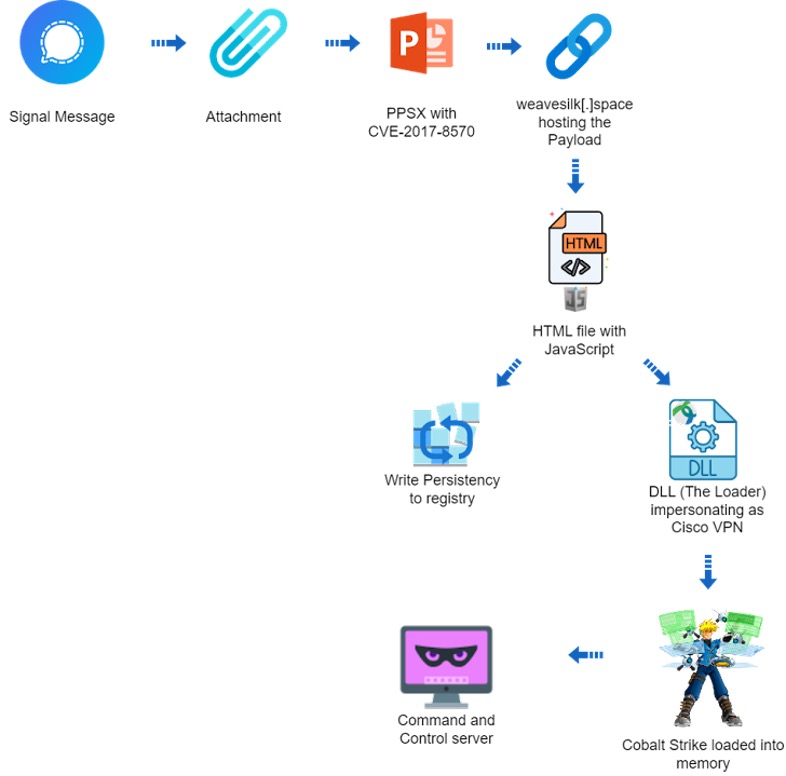

Według Deep Instinct łańcuch ataków, który miał miejsce pod koniec 2023 roku, wykorzystuje jako punkt wyjścia plik prezentacji programu PowerPoint, którego nazwa („signal-2023-12-20-160512[.]ppsx”) wskazuje, że mógł zostać udostępniony za pośrednictwem komunikatora Signal.

Oczywiście nie ma twardych dowodów wskazujących, że plik PPSX był dystrybuowany w ten sposób, mimo że ukraiński zespół reagowania na incydenty komputerowe (CERT-UA) odkrył dwie różne kampanie, w których wykorzystano Signal jako początkowy wektor ataku.

Zaledwie w zeszłym tygodniu ukraińska agencja ujawniła, że ich siły zbrojne coraz częściej stają się celem grupy UAC-0184. Wojskowi i ich urządzenia mobilne są targetowane za pośrednictwem platform komunikacyjnych i randkowych, które służą do przesyłania szkodliwego oprogramowania, takiego jak HijackLoader, XWorm i Remcos RAT, a także programy open source, takie jak sigtop i tusc do wydobywania danych z komputerów.

„Plik PPSX wygląda na starą instrukcję obsługi armii amerykańskiej dotyczącą ostrzy do usuwania min (MCB) do czołgów” – powiedział badacz bezpieczeństwa Ivan Kosarev. „Plik PPSX zawiera zdalną relację z zewnętrznym obiektem OLE”.

Wiąże się to z wykorzystaniem podatności CVE-2017-8570, czyli załatanego już błędu zdalnego wykonywania kodu w pakiecie Office. Może on pozwolić osobie atakującej na wykonanie dowolnych działań po przekonaniu ofiary do otwarcia specjalnie spreparowanego pliku, który załaduje do pamięci skrypt hostowany na platformie weavesilk[.]space.

Następnie mocno zaciemniony skrypt uruchamia plik HTML zawierający kod JavaScript, który z kolei konfiguruje trwałość na hoście za pośrednictwem rejestru systemu Windows i usuwa ładunek następnego etapu, podszywający się pod klienta Cisco AnyConnect VPN.

Dobrze przedstawia to poniższa grafika:

Ładunek zawiera bibliotekę DLL, która ostatecznie wrzuca złamane Cobalt Strike Beacon, legalne narzędzie pentesterskie, bezpośrednio do pamięci systemowej i czeka na dalsze instrukcje z serwera C&C („petapixel [.]fun”).

Biblioteka DLL zawiera również funkcje sprawdzające (czy złośliwe oprogramowanie wykonywane jest na maszynie wirtualnej) i unikające wykrycia przez systemy obronne.

Deep Instinct stwierdziło, że nie może powiązać ataków z konkretnym ugrupowaniem, ani też wykluczyć możliwości połączenia kilku zespołów Red Team. Niejasny jest również cel końcowy włamania.

„Przynęta zawierała treści o charakterze wojskowym, co sugerowało, że jej celem był personel wojskowy” – mówił Kosarev. „Ale nazwy domen weavesilk[.]space i petapixel[.]fun są zamaskowane jako mało znana witryna poświęcona sztuce generatywnej (weavesilk[.]com) i popularna witryna fotograficzna (petapixel[.]com). Nie są one ze sobą powiązane i jest to trochę zagadkowe, dlaczego atakujący miałby ich użyć do oszukania personelu wojskowego”.

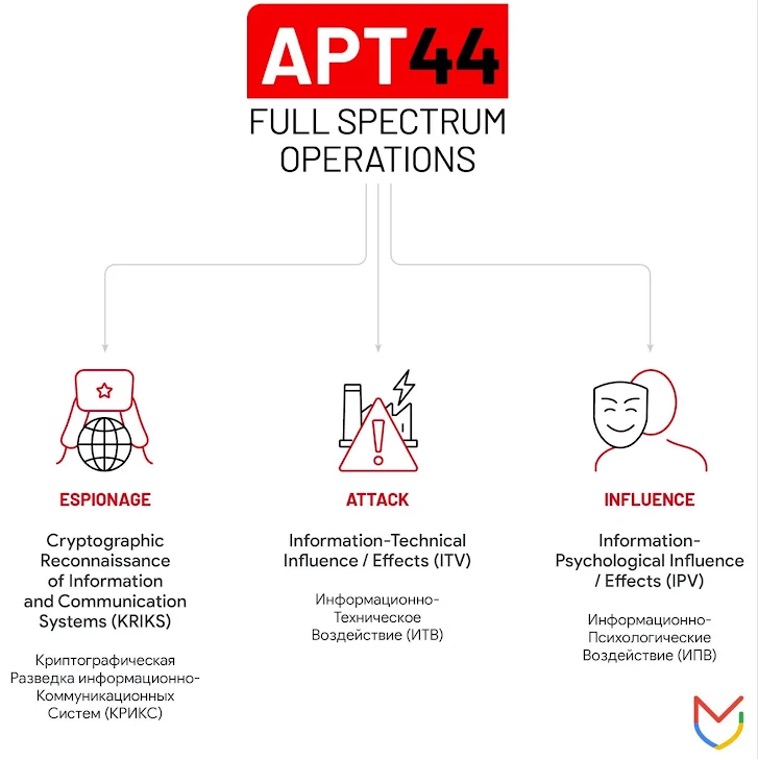

Grupa APT44

Ujawnienie kampanii nastąpiło zaraz po ogłoszeniu przez CERT-UA, że około 20 dostawców energii, wody i ciepła w Ukrainie stało się celem sponsorowanej przez państwo rosyjskie grupy o nazwie UAC-0133, podklastra Sandworm (znanego również jako APT44 czy FROZENBARENTS), który jest odpowiedzialny za większość destrukcyjnych operacji przeciwko krajowi.

Ataki, których celem było sabotowanie krytycznych operacji, obejmowały wykorzystanie szkodliwego oprogramowania, takiego jak Kapeka (znanego również jako ICYWELL) i jego linuksowej odmiany BIASBOAT, a także GOSSIPFLOW i LOADGRIP.

Sandworm to wysoce adaptacyjna grupa zagrożeń powiązana z Jednostką 74455 w ramach Głównego Zarządu Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU). Wiadomo, że jest aktywna co najmniej od 2009 roku.

„Sponsorowany przez rosyjski wywiad wojskowy APT44 jest dynamicznym i dojrzałym operacyjnie ugrupowaniem zagrażającym, aktywnie zaangażowanym w pełne spektrum szpiegostwa, ataków i operacji wywierania wpływu” – powiedział Mandiant, opisując zaawansowane trwałe zagrożenie (APT) jako zaangażowane w wielostronne działania – od stycznia 2022 r. szeroko zakrojone wysiłki mające na celu pomóc Rosji uzyskać przewagę w czasie wojny.

„Działalność APT44 ma zasięg globalny i odzwierciedla szeroko zakrojone interesy i ambicje narodowe Rosji. Wzorce działania na przestrzeni czasu wskazują, że APT44 ma za zadanie realizować szereg różnych priorytetów strategicznych i jest wysoce prawdopodobne, że Kreml postrzega go jako elastyczny instrument władzy (…)”.