Jak hakerzy odcięli Rosjanom komunikację z satelitami szpiegowskimi?

Wojna w Ukrainie ciągle trwa, giną niewinni ludzie i na dodatek wzmaga się agresja Rosji. Trwają liczne bombardowania. W odwecie za atak rosyjski na Ukrainę kolejna grupa powiązana z grupą Anonymous postanowiła zaatakować systemy kontrolujące satelity szpiegowskie Rosji.

Jak podają źródła na Twitterze – hakerzy dokonali włamania i wyłączyli serwery w centrum kontroli rosyjskiej agencji kosmicznej Roskosmos. W wyniku cyberataku Rosja miała utracić dostęp do swoich szpiegowskich satelitów.

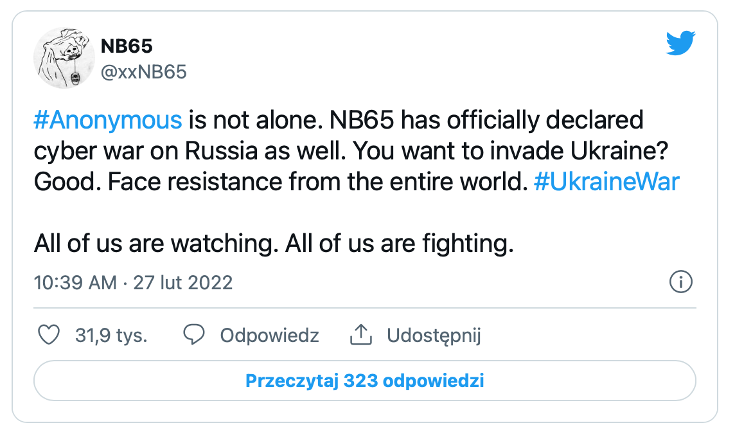

NB65 to grup hakerów, która 27 lutego wypowiedziała cyberwojnę Rosji za jej atak na Ukrainę. Napisali:

„Anonymous nie są sami. NB65 również oficjalnie wypowiedziało wojnę cybernetyczną Rosji. Chcecie najechać Ukrainę? Dobrze. Stawcie czoła oporowi całego świata”

Co dokładnie zhackowali?

Na Twitterze napisali:

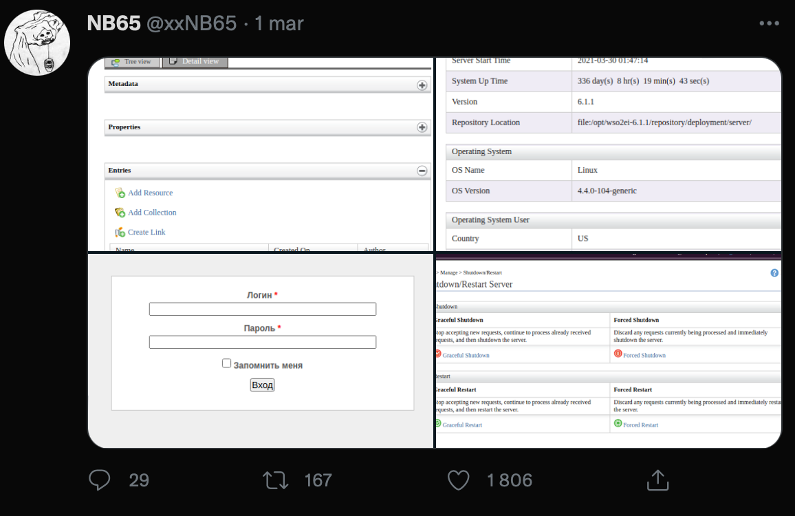

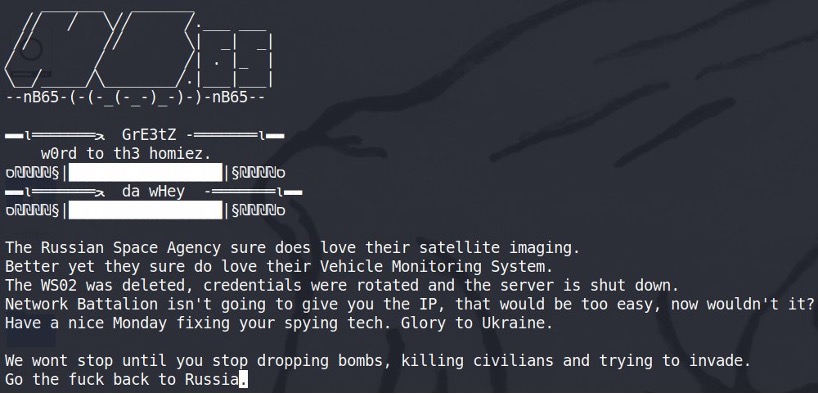

„Rosyjska Agencja Kosmiczna z pewnością uwielbia swoje obrazowanie satelitarne. A jeszcze bardziej uwielbiają swój system monitorowania pojazdów. WSO2 zostało usunięte, poświadczenia zmienione, a serwer wyłączony”

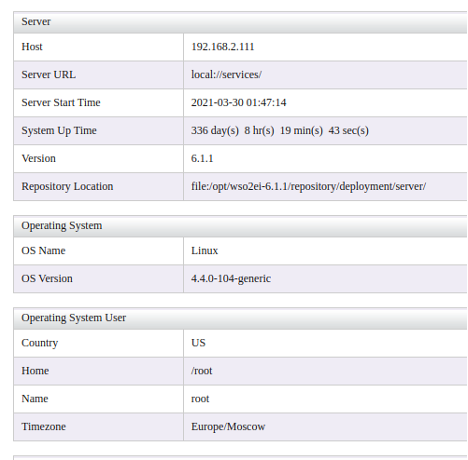

Z opublikowanych materiałów i zrzutów na Twitterze wynika, że uzyskali oni dostęp do serwerów Linux (wersja 4.4), pozmieniali hasła na wbudowanych użytkowników i wyłączyli serwery. Na zrzutach ekranów uwagę zwraca ustawiona wersja językowa na US (United States) i czas nieprzerwanej pracy serwera ponad 336 dni.

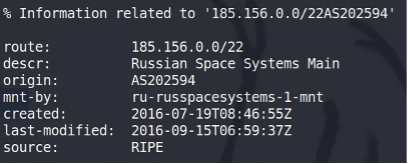

Opublikowali także adresy IP należące właśnie do centrum kontroli rosyjskiej agencji kosmicznej Roskosmos:

Dodatkowo na serwerach dodali poniższy komunikat, który pojawia się zaraz po włączeniu serwera:

„Nie poprzestaniemy, dopóki nie przestaniecie zrzucać bomb, zabijać cywilów i próbować najeżdżać. Spier… z powrotem do Rosji”

Mamy tylko nadzieje, że to nie jest fake news i szczerze kibicujemy poczynaniom wszystkich grup hackerskich zwalczających tyranie i barbarzyństwo Rosji na Ukrainę.

Hakerzy na całym świecie mobilizują siły, aby zaatakować Rosję. W naszym ostatnim artykule opisywaliśmy, jak rosyjscy hakerzy zaatakowali Ukrainę.

Bądźcie czujni i monitorujcie Wasze systemy.