Jak hakerzy wykorzystują złośliwe kody QR w phishingu do pozyskiwania danych uwierzytelniających pracowników?

W sieci zaobserwowano użycie nowej techniki ataku i coraz częstsze wykorzystywanie przez hakerów złośliwych kodów QR do zdobywania danych uwierzytelniających pracowników. Poniżej prezentujemy przykładową kampanię.

Quishing – co to takiego?

Tym, którzy nie są jeszcze zaznajomieni z tym pojęciem, wyjaśniamy, że jest to rodzaj ataku, który swoją nazwę wziął od zlepku dwóch terminów: „QRCode” oraz „phishing”.

W wielkim skrócie quishing to atak przygotowany przez cyberprzestępców pod postacią odpowiednio spreparowanych kodów QR, wykorzystywanych w wiadomościach phishingowych wysyłanych za pomocą poczty e-mail. Niczego nieświadomy użytkownik otwierając wiadomość, widzi w miarę wiarygodną treść e-maila wraz z kodem QR, prowadzącym np. do płatności czy też odbioru nagrody. Tak naprawdę przestępca używa tutaj podstępu, aby skłonić użytkownika do zeskanowania kodu telefonem, a następnie automatycznego przekierowania go na fałszywą stronę banku, firmy, instytucji lub zmuszenia do pobrania złośliwego pliku.

Quishing – szybki czas reakcji

Jednym z powodów, dla których kody kreskowe (zwykle używane do identyfikacji towarów) zostały zastąpione zaawansowaną technologią QR (z ang. Quick Response), jest łatwość i szybkość użycia. Stąd też kod QR zaczął w dzisiejszych czasach pełnić ważną funkcję. Widać to było szczególnie w czasie pandemii, kiedy w restauracjach zamiast kart menu na stołach zaczęły pojawiać się naklejki z kodami. Technologia ta cechuje się także szybką reakcją urządzenia po zeskanowaniu kodu przez użytkownika. Ma to jednak pewien minus. Jeśli nie zorientuje się on odpowiednio wcześnie, że coś może być nie tak z kodem, może okazać się, że jest już za późno.

Ta właściwość wykorzystywana jest chętnie przez cyberprzestępców, którzy konstruują coraz ciekawsze ataki phishingowe.

Jak rozpoznać quishing?

Najczęściej ten typ ataku można rozpoznać na podstawie pewnych kluczowych cech:

- wykorzystania taktyki phishingowej opartej na wklejonych do maila stałych obrazach zawierających kod oraz tekst,

- prób podszywania się pod Microsoft,

- maile falsyfikowane w taki sposób, aby do złudzenia przypominały te pochodzące z organizacji odbiorcy,

- nakłaniania i proszenia pracownika o rozwiązanie konkretnego problemu z jego kontem użytkownika, np. konfiguracją 2FA, weryfikacją lub zmianą hasła,

- zaszczepiania w pracowniku poczucia pośpiechu i potrzeby szybkiej reakcji,

- sugestii, że pracownik poniesie konsekwencje za niewykonanie zadania (zabezpieczenie swojego hasła, uniknięcie blokady konta, pociągnięcie do odpowiedzialności),

- proszenia pracownika o zeskanowanie złośliwego kodu QR znalezionego w wiadomości e-mail.

Kampania phishingowa z kodami QR

Poniżej omówimy kampanię quishingową, której analizę przeprowadziła ostatnio firma Inky.

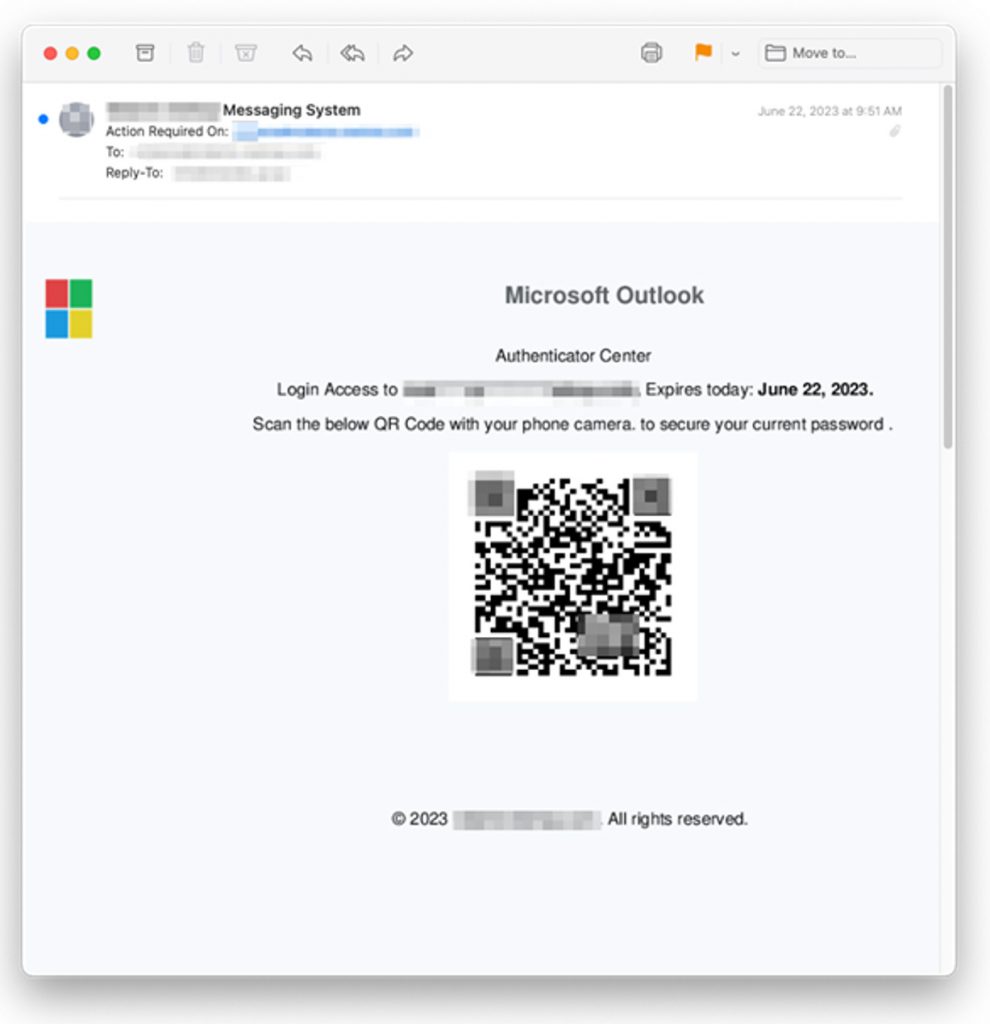

Niedawna kampania phishingowa QR pochodzi z przejętych kont organizacyjnych, które podszywają się pod duże marki, takie jak Microsoft, aplikacje Sharepoint i inne.

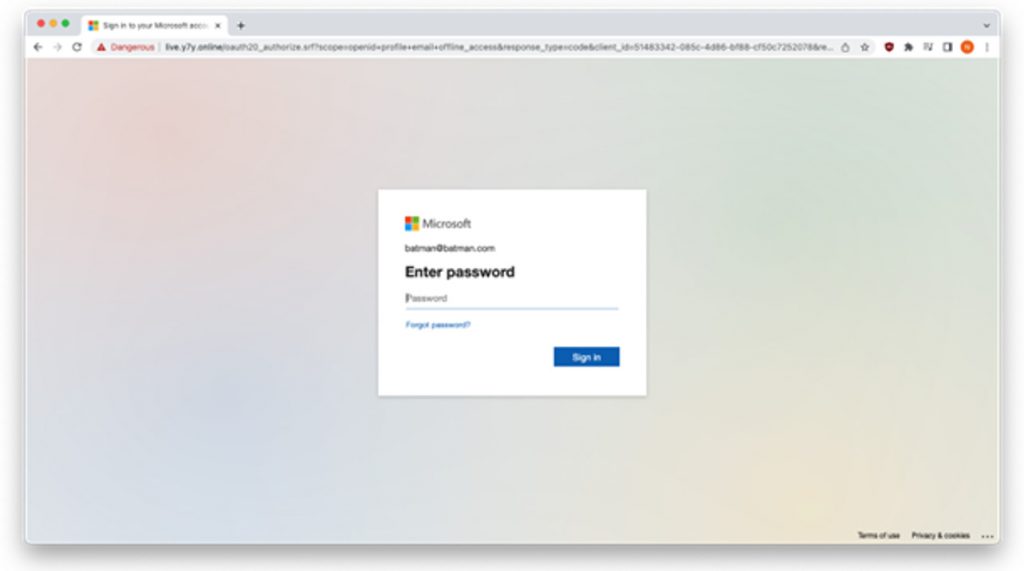

Źródłem kampanii są maile rozsyłane przez cyberprzestępców z przejętych przez nich wcześniej legalnych kont pocztowych trzech firm: japońskiego sklepu detalicznego, amerykańskiego producenta oraz firmy świadczącej usługi marketingu cyfrowego w Kanadzie. W ramach dekodowania maili specjaliści zmienili parametr URL na „[email protected]” i odwiedzili hxxps://rtsp1[.][email protected].

Okazało się, że rtsp1[.]com to nowo utworzona domena skonfigurowana do przekierowywania do y7y[.]online, kolejnej nowej domeny, która obsługuje witrynę zbierającą dane uwierzytelniające firmy Microsoft.

W ten sposób przestępcy byli w stanie przejąć dostęp do 545 kont użytkowników.

Phishing QR oparty na obrazach

Jedną z najbardziej oryginalnych technik zastosowanych w tej kampanii phishingowej jest wysyłanie e-maili nie zawierających żadnej treści słownej. Zamiast tego wiadomości zawierają tylko obraz, na którym znajdują się złośliwe kody QR i tekst. Pozwala to uniknąć wykrycia phishingu opartego na weryfikacji treści wiadomości.

Dodatkowo przestępcy, aby uczynić tę kampanię bardziej wiarygodną dla ofiar, dodali w adresie URL parametr z identyfikatorem e-mail ofiary, automatycznie uzupełniający jej adres e-mail i imię. To przekonuje każdą osobę, która nie jest świadoma, że może paść ofiarą phishingu.

Firma Inky opublikowała kompletną analizę kampanii phishingowej – można się z nią zapoznać tutaj.

Jak chronić się przed quishingiem?

Do wykrycia przygotowanego w ten sposób złośliwego e-maila konieczne jest zastosowanie przez specjalistyczne rozwiązania do bezpieczeństwa funkcji OCR (z ang. Optical Character Recognition), w celu konwersji słów z obrazu na tekst, który jest następnie używany do sprawdzania tekstów phishingowych.

Oczywiście nawet najlepsze technologie bywają czasem zawodne. Jedyną skuteczną metodą, jaką możemy tutaj zalecić, jest zachowanie czujności i nieskanowanie żadnych kodów QR, jeśli nie mamy pewności, że są one bezpieczne. W przypadku przechodzenia na inną stronę po pobraniu kodu trzeba się upewnić, czy aby na pewno jest to styl komunikacji i pozyskiwania danych firmy, z której usług korzystamy.

Zalecamy również szkolenia dla pracowników w organizacjach w celu chronienia się przed tego typu atakami.