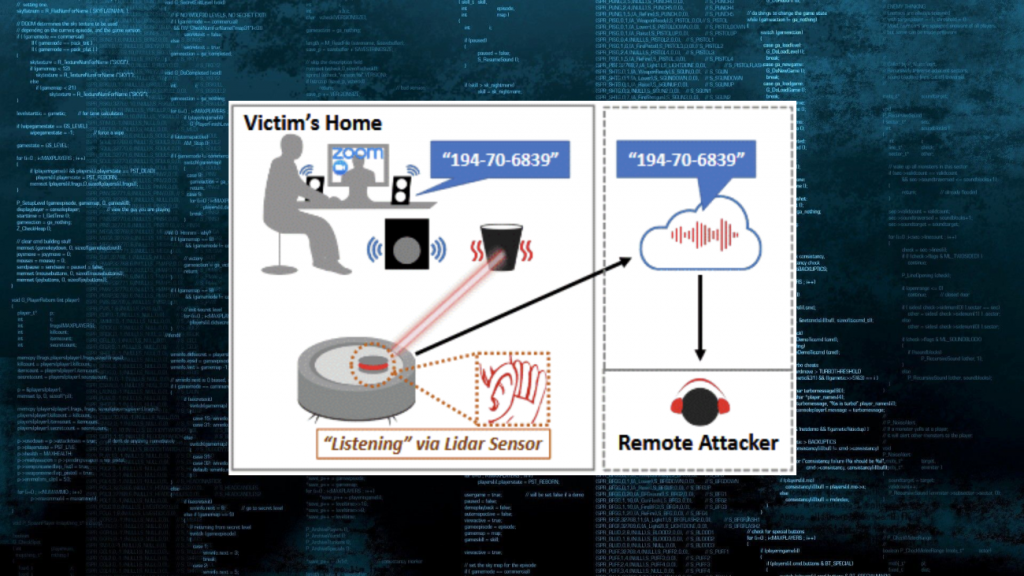

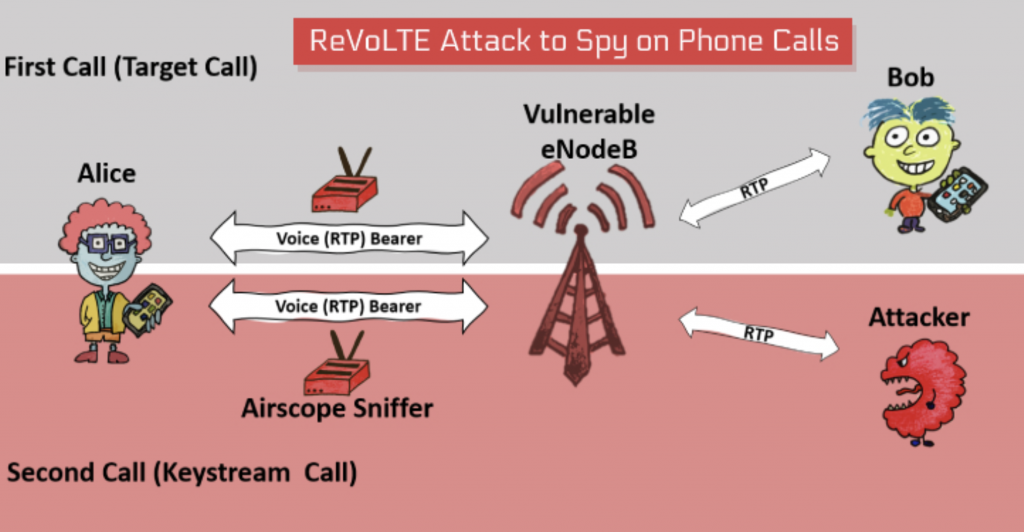

W ostatnim roku można było usłyszeć o innowacyjnych metodach potajemnej eksfiltracji danych z fizycznie odizolowanego od sieci komputera. Taka maszyna nie ma możliwości połączyć się z innymi urządzeniami ani poprzez kable, ani poprzez łączność bezprzewodową, ponieważ nie była fizycznie w nią wyposażona. Sprytne sposoby opierają się między innymi na wykorzystaniu różnego rodzaju emisji komponentów komputera, takich jak dźwięk, ciepło, częstotliwości radiowe, fale ultradźwiękowe, a nawet fluktuacje prądu w obwodzie elektrycznym. Oczywiście odbiór takich sygnałów wymaga odpowiedniego detektora. Nie jest to jednak wielki problem, aby podszyć się pod dostawcę prądu, serwisanta wentylacji czy panią sprzątaczkę i odebrać taki sygnał bezprzewodowo za pomocą specjalnego urządzenia. Idealny atak hackerski, czyż nie?

Dla wielu osób, te niezwykłe techniki mogą wydawać się tylko bezużyteczną teorią, jednak przy celach o wysokiej wartości i wyrafinowanych cyberprzestępstwach mogą odgrywać ważną rolę w kradzieży tajnych informacji. Warto wiedzieć, że coś takiego w ogóle istnieje, a nawet działa w praktyce.

Techniki ataku rodem z science-fiction opisaliśmy właśnie w tej kampanii. Zapraszamy do lektury.