Malware TrickBot zna nowe sztuczki – ukrywa się dzięki rozdzielczości ekranu

Niesławny trojan TrickBot, o którym pisaliśmy już wiele razy, zaczął sprawdzać rozdzielczość ekranu na komputerach ofiar, aby wykryć, czy działa na maszynie wirtualnej.

Wszystko po to, by zmylić inżynierów od analizy malware, którzy zwykle sprawdzają zachowanie złośliwego oprogramowania, w odizolowanym środowisku, właśnie na maszynie wirtualnej.

Z tego powodu złośliwe oprogramowanie często wykorzystuje techniki anty-VM do wykrywania, czy jest uruchomione na „wirtualce”. Jeśli tak, najprawdopodobniej jest analizowane przez specjalistów lub zautomatyzowany system sandbox. Techniki anty-VM obejmują wyszukiwanie określonych procesów, usług Windows lub nazw komputerów, a nawet sprawdzanie adresów MAC kart sieciowych lub funkcji procesora.

Gdy sprytny malware wykryje, że działa w „piaskownicy”, nie ujawnia wszystkich swoich możliwości i zachowuje się w bardziej statyczny sposób.

W nowej próbce trojana TrickBot odkrytego przez firmę MalwareLab szkodliwe oprogramowanie sprawdza teraz rozdzielczość ekranu zainfekowanego komputera, aby ustalić, czy jest to maszyna wirtualna.

TrickBot to chyba obecnie najbardziej znany trojan bankowy na Świecie. Ewoluował z czasem, aby wykonywać różne złośliwe działania takie jak:

- boczne rozprzestrzenianie się przez sieć,

- kradzież zapisanych poświadczeń w przeglądarkach,

- kradzież baz danych Active Directory,

- kradzież plików cookies i kluczy OpenSSH,

- kradzież poświadczeń RDP, VNC, Putty i innych

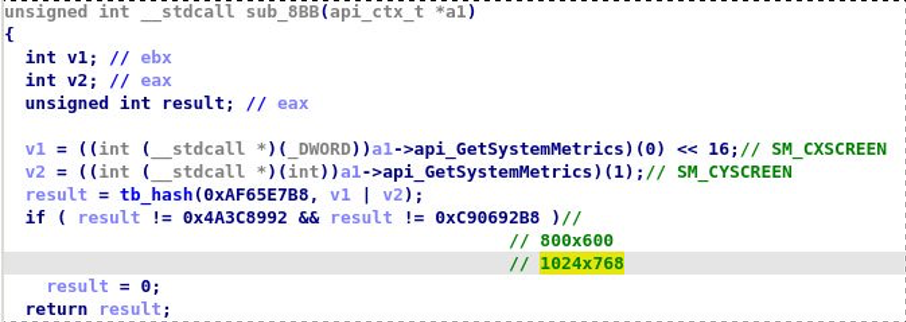

W tweecie, Maciej Kotowicz z MalwareLab stwierdził, że nowa próbka TrickBota sprawdza, czy rozdzielczość ekranu komputera to 800 x 600 lub 1024 x 768, a jeśli tak, TrickBot zakończy działanie i nie wzbudzi podejrzeń. Poniżej przedstawiono funkcję używaną przez TrickBot do sprawdzania rozdzielczości i zwracania wyniku.

TrickBot sprawdza te konkretne rozdzielczości ze względu na to, gdyż w ten sposób najczęściej skonfigurowane są maszyny wirtualne i środowiska Sandbox. Podczas konfigurowania maszyny wirtualnej większość inżynierów nie zainstaluje oprogramowania Guest VM, które pozwala na lepszą rozdzielczość ekranu, lepszą kontrolę myszy, ulepszoną sieć i inne funkcje. Narzędzia te nie są instalowane, ponieważ złośliwe oprogramowanie zwykle sprawdza pliki, klucze rejestru i procesy używane przez programy typowe dla VM i wtedy koło się zamyka i malware nie działa tak, jak na prawdziwym, zainfekowanym komputerze.

Bez oprogramowania pomocniczego maszyna wirtualna zazwyczaj nie zezwala na rozdzielczość inną niż 800 x 600 i 1024 x 768, w porównaniu do zwykłych rozdzielczości ekranu, które są znacznie wyższe.

Popularne silniki Sandbox, takie jak JoeSandbox i Any App Run, również polegają na tej samej metodzie z domyślną rozdzielczością maszyn wirtualnych. Wiedząc o tym, programiści TrickBot używają kontroli rozdzielczości ekranu jako kolejnej techniki anty-VM.

Dobrą wiadomością może być to, że jeśli ktoś zastosuje niskie rozdzielczość, jest bezpieczny i nie naraża się na działanie zaawansowanych malware takich jak TrickBot. Chociaż dzisiaj jest niezwykle ciężko wyobrazić sobie pracę na rozdzielczości 1024 x 768.