Microsoft Defender automatycznie łata podatności w serwerach Exchange

Zamieszanie spowodowane krytycznymi podatnościami w Microsoft Exchange nadal trwa. Po tym jak Microsoft wypuścił narzędzie do mitygacji tych podatności, pojawia się nowa, dobra nowina.

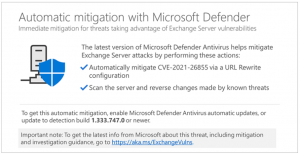

Mianowicie, Microsoft wdrożył automatyczne narzędzie łatające w swoim antywirusie Defender. Tym samym, nowa wersja Defendra może posłużyć do usuwania krytycznych luk w oprogramowaniu Exchange Server.

18 marca gigant z Redmond powiedział, że oprogramowanie Defender automatycznie złagodzi CVE-2021-26855, poważną lukę, która jest aktywnie wykorzystywana przez cyberprzestępców. Luka ta, jest jedną z czterech, których można użyć w szerszym łańcuchu ataków w celu złamania zabezpieczeń lokalnych serwerów Exchange.

Przypominając – Microsoft wydał 2 marca awaryjne poprawki błędów bezpieczeństwa i ostrzegł, że sponsorowana przez państwo grupa zagrożeń o nazwie Hafnium aktywnie wykorzystuje te błędy. Od tego czasu podejrzewa się, że dziesiątki tysięcy organizacji zostało zaatakowanych. Co najmniej 10 innych grup APT skorzystało z okazji upublicznienia błędów w Exchange i powolnego procesu aktualizacji na Świecie.

Microsoft sięga więc po kolejne metody ochrony ! Wdrożenie najnowszej aktualizacji analizy zabezpieczeń dla programu Microsoft Defender Antivirus i System Center Endpoint Protection oznacza, że po zainstalowaniu tego oprogramowania na wrażliwych serwerach Exchange zostaną automatycznie zastosowane środki zaradcze bez żadnego dodatkowego wkładu ze strony użytkownika / administratora.

Według firmy Microsoft, Defender Antivirus automatycznie zidentyfikuje, czy serwer jest podatny na ataki i zastosuje odpowiednią poprawkę.

Jeśli automatyczne aktualizacje Defender nie są włączone, zaleca się, aby użytkownicy ręcznie zainstalowali nową aktualizację i upewnili się, że ich oprogramowanie zostało uaktualnione do co najmniej wersji 1.333.747.0 lub nowszej. Ochrona w chmurze nie jest wymagana, aby otrzymać poprawkę ograniczającą zagrożenie, ale firma zaleca włączenie tej funkcji w ramach najlepszych praktyk.

Narzędzie łagodzące tzw. skrypt „One-Click” jest nadal łatwo dostępne jako alternatywny sposób ograniczania ryzyka dla wrażliwych serwerów, jeśli administratorzy IT nie mają programu Defender Antivirus.

„Aktualizacja zabezpieczeń Exchange jest nadal najbardziej wszechstronnym sposobem ochrony serwerów przed tymi i innymi atakami naprawionymi we wcześniejszych wersjach” – mówi Microsoft. „To tymczasowe ograniczenie ma na celu pomóc chronić klientów, gdy poświęcają czas na wdrożenie najnowszej zbiorczej aktualizacji Exchange dla swojej wersji”.

17 marca Microsoft uruchomił kwartalne aktualizacje zbiorcze dla Exchange Server 2016 i Exchange Server 2019, które zawierają również poprawki bezpieczeństwa wymagane do usunięcia krytycznych luk w zabezpieczeniach.

My osobiście nie jesteśmy przekonani do tego, że administratorzy serwerów Exchange zechcą, aby ich serwery były aktualizowane automatycznie, nawet jeśli będzie to wykonywało inne narzędzie od Microsoft. Kontrola nad procesem upgrade i update infrastruktury Exchange powinna być zaplanowana i przemyślana, a nie pozostawiona przypadkowi.