Microsoft ostrzega przed kampanią spam wykorzystującą lukę CVE-2017-11882

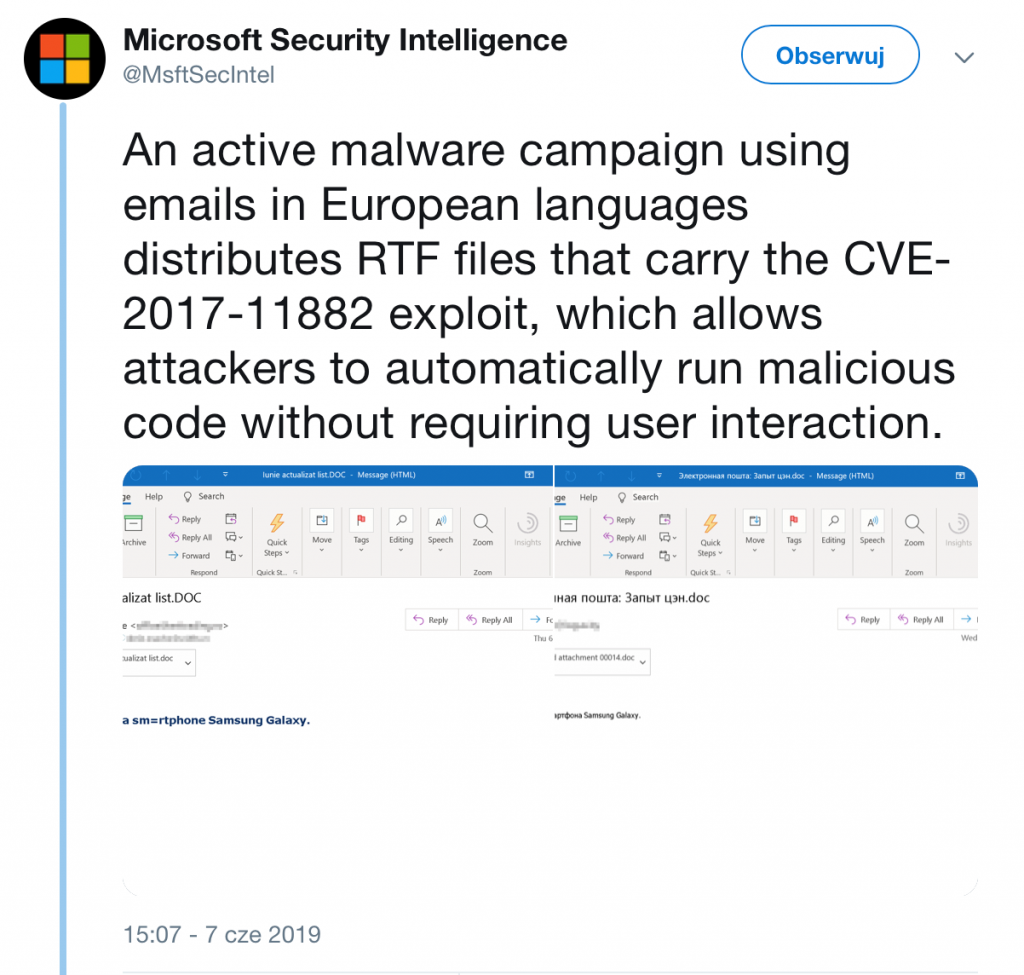

Microsoft wydał ostrzeżenie o trwającej kampanii spam skierowanej do europejskich użytkowników. Wiadomości rozsyłanie w kampanii spam zawierają specjalnie przygotowane dokumenty RTF, które mogą zainfekować użytkowników złośliwym oprogramowaniem bez jakiejkolwiek wymaganej dodatkowej interakcji po ich stronie. Jedyne co muszą zrobić to otworzyć złośliwy dokument RTF/DOC. Wiadomości spam wysyłane są w różnych wersjach języków europejskich, a cyberprzestępcy wykorzystują w nich lukę CVE-2017-11882 dostępną Microsoft Office i Wordpad .

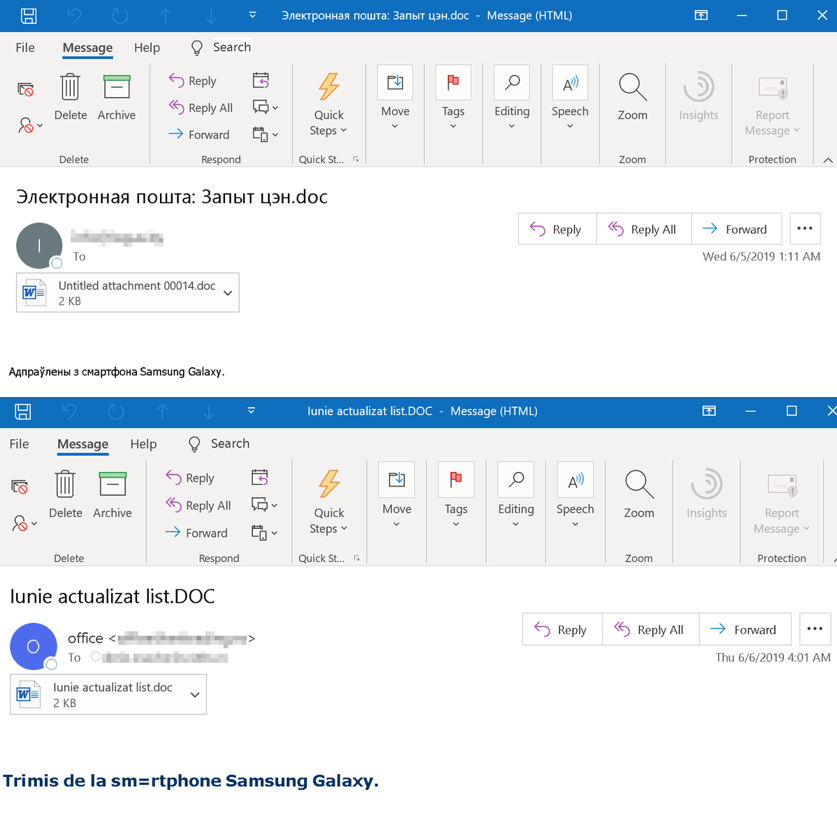

Poniżej przedstawiamy opublikowany przez Microsoft post na Twiterze dotyczący tego zagrożenia:

„W nowej kampanii pobierany i otwierany plik RTF uruchamia wiele skryptów różnych typów (VBScript, PowerShell, PHP, inne), w celu pobrania ładunku (skrypt payload). Ładunek backdoor’a próbuje następnie połączyć się ze szkodliwą domeną, która jest aktualnie wyłączona.” – ostrzega Microsoft.

Podatność CVE-2017-11882 to problem związany z uszkodzeniem pamięci (błąd typu memory corruption), który dotyczy wszystkich wersji pakietu Microsoft Office wydanych w ciągu ostatnich 17 lat, w tym najnowszego pakietu Microsoft Office 365. Exploit wykorzystujący lukę może zostać uruchomiony na wszystkich wersjach systemu operacyjnego Windows, w tym tych z najnowszymi aktualizacjami dla Microsoft Windows 10. Problem leży tak naprawdę w składniku MS Office – EQNEDT32.EXE, który jest odpowiedzialny za wstawianie i edytowanie równań (obiektów OLE) w dokumentach. Okazuje się, że problemowy komponent nie obsługuje prawidłowo obiektów w pamięci. Dzięki temu błędowi, cyberprzestępcy mogą wykonać dowolny złośliwy kod np. uruchamiać wiele skryptów różnych typów (VBScript, PowerShell, PHP, inne) w kontekście zalogowanego użytkownika.

Pomimo tego, że luka ta została załatana w 2017 r., eksperci z firmy Microsoft zaobserwowali w ciągu ostatnich kilku tygodni wzmożoną aktywność cyberprzestępców wykorzystujących tę podatność do przeprowadzania dużej liczby ataków na użytkowników.

„Szczególnie zauważyliśmy wzrost aktywności w ciągu ostatnich kilku tygodni. Zdecydowanie zalecamy stosowanie aktualizacji zabezpieczeń.” – pisze Microsoft.

Eksperci z firmy Microsoft uważają, że cyberprzestępcy mogą używać tej samej taktyki do rozprzestrzeniania nowej wersji backdoor’a, który może łączyć się z aktywnym serwerem C2, w celu wykonywania zdalnych komend na przejętym komputerze ofiary.

Ten sam błąd był sercem kampanii pod koniec 2018 r. i na początku 2019 r., która rozpowszechniała najnowszą wersję keyloggera o nazwie „Hawkeye”. Wysyłane wtedy były wiadomości e-mail ze złośliwymi załącznikami Microsoft Excel, RTF i Doc i zawierały exploit wykorzystujący ten błąd, który pozwalał na wykonanie dowolnego kodu.

Cyberprzestępcy celowo tak skonstruowali dokumenty, aby ich zawartość wyglądała na nieczytalną dla użytkownika. Dzięki temu mogli na nim wymusić możliwość edycji w celu uzyskania wyraźniejszego widoku zawartości. Gdy użytkownik to wykonał, rozpoczynał się proces infekcji komputera połączony z pobieraniem w tle keyloggera Hawkeye. Następnie złośliwe oprogramowanie przechwytywało poufne informacje, takie jak informacje o systemie, hasła z popularnych przeglądarek internetowych, zawartość schowka, zrzuty ekranu z pulpitu, zdjęcia z kamer internetowych i dane logowania do kont bankowych.

Dlatego bądźcie czujni i uważajcie na tego typu e-maile!

O powyższych technikach stosowanych przez cyberprzestępców oraz jak się przed nimi chronić pisaliśmy szczegółowo w artykule tutaj.

O tym jak się chronić przed atakami phishingowymi pisaliśmy w kampanii na KH tutaj.