NHI – niewidzialne zagrożenie

Niniejszy artykuł otwiera serię poświęconą NHI – największemu niewidzialnemu zagrożeniu Twojej organizacji. W kolejnych tygodniach eksperci szczegółowo omówią kluczowe zagadnienia i odpowiedzą na pytania takie jak:

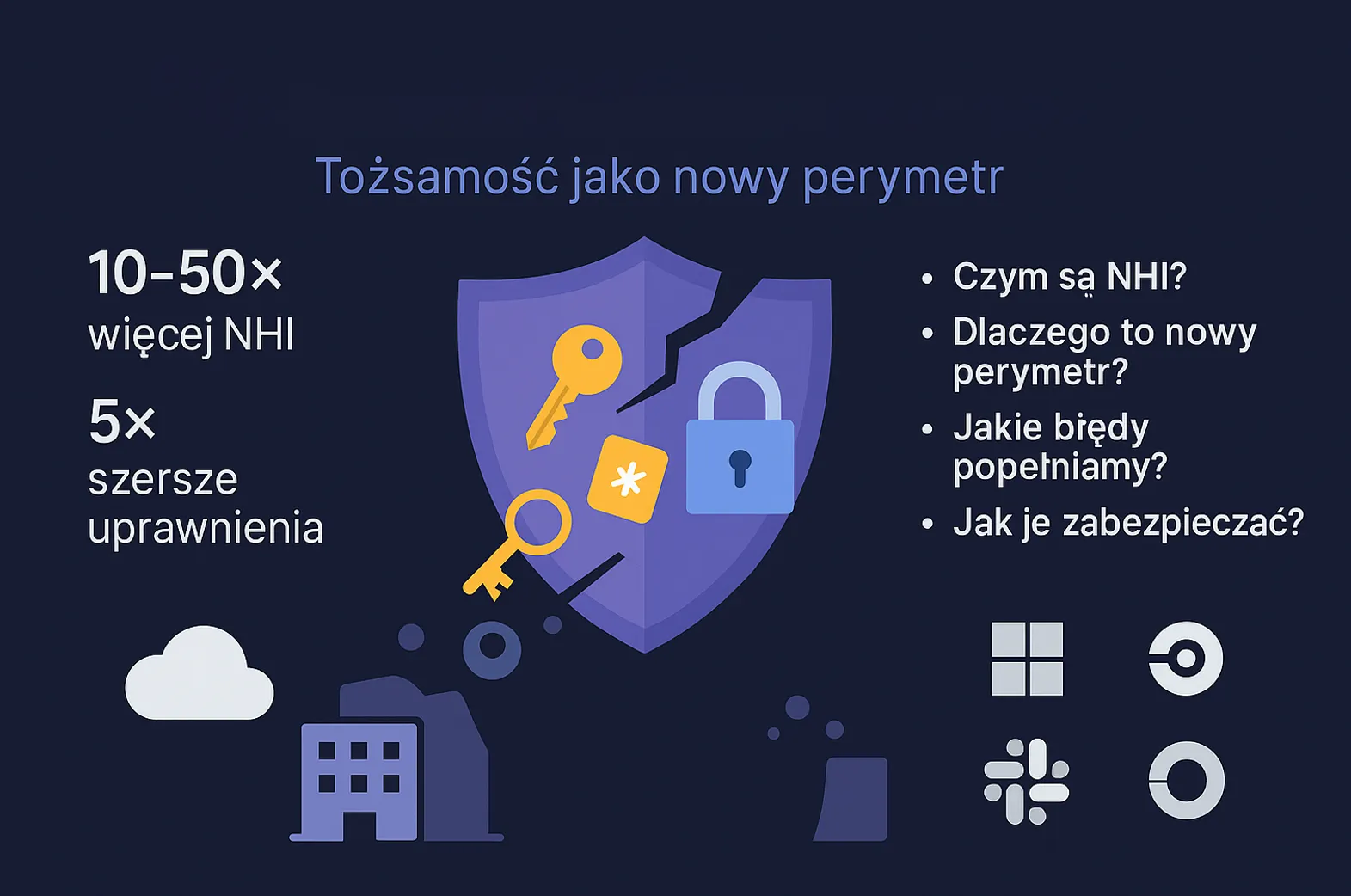

- Czym są tak naprawdę Non-Human Identities i dlaczego w typowej firmie jest ich nawet 10–50 razy więcej niż kont użytkowników?

- Dlaczego NHI to nowy perymetr bezpieczeństwa – i co to oznacza dla działów IT?

- Jakie błędy popełniają firmy przy zarządzaniu NHI (np. czy hasła w kodzie to naprawdę duży problem)?

- Dlaczego standardowe narzędzia IAM, PAM czy CSPM zawodzą w kontekście NHI (zwłaszcza w chmurze)?

- Od czego zacząć porządkowanie i zabezpieczanie NHI – jak może wyglądać plan 30–60–90 dni dla CISO?

- Jak właściwie chronić sekrety NHI (hasła, klucze API, tokeny) przed wyciekiem?

- W jaki sposób monitorować aktywność NHI i wykrywać nadużycia (np. gdy człowiek podszywa się pod maszynę)?

- Jakie wymagania stawiają w tym obszarze najnowsze regulacje (NIS2, DORA, RODO)?

- Czy zarządzanie NHI można usprawnić w modelu usługi (NHI-as-a-Service) i jakie przynosi to korzyści?

Odpowiedzi na powyższe pytania pozwolą zrozumieć, dlaczego NHI to dziś jedno z najpilniejszych wyzwań bezpieczeństwa IT oraz jak skutecznie ograniczyć związane z nimi ryzyko w Twojej organizacji. Wszystko poparte faktami, sprawdzonymi praktykami i realnymi przykładami – bez zbędnego straszenia, ale z należytą przestrogą. Zapraszamy do lektury całego cyklu.

Współczesne organizacje coraz mocniej polegają na tożsamościach bezosobowych (ang. Non-Human Identities, NHI). Są to cyfrowe „byty” używane przez maszyny, usługi i aplikacje do wzajemnej komunikacji i uwierzytelniania się bez udziału człowieka. Przykładowo, do NHI zaliczamy konta serwisowe, konta aplikacyjne i systemowe, a także sekrety, takie jak klucze API, tokeny dostępu czy certyfikaty. Dzięki nim aplikacje mogą bezpiecznie wymieniać się danymi i wywoływać funkcje innych systemów.

Co ważne, liczba tożsamości bezosobowych w organizacji często wielokrotnie przewyższa liczbę kont pracowników. Według analizy CSA w niektórych firmach liczba NHI może być nawet 10–50 razy większa niż tożsamości ludzkich. W praktyce oznacza to, że tam, gdzie mamy setki czy tysiące pracowników, mogą istnieć nawet dziesiątki tysięcy haseł, tokenów, certyfikatów itp. Problem pogłębia fakt, że NHI zazwyczaj nie mają wbudowanego wieloskładnikowego uwierzytelniania (MFA) – nie ma „drugiego czynnika”, co oznacza, że jeśli atakujący przejmie takie poświadczenia, zyskuje pełny dostęp do zasobów systemu bez dodatkowych zabezpieczeń.

Te właściwości sprawiają, że NHI stają się często najbardziej odsłoniętym i najsłabiej zarządzanym elementem cyfrowego obwodu tożsamości w firmie. Nie trafiają one do typowego katalogu użytkowników, nie podlegają centralnej polityce bezpieczeństwa ani audytowi. Jak zauważa LegitSecurity, wiele NHIs „nie jest centralnie zarządzane i pracuje autonomicznie”, co sprzyja powstawaniu tzw. shadow NHIs – kont istniejących, ale niewidocznych dla zespołów IT. Co więcej, wiele z tych kont często nie ma ustalonej daty wygaśnięcia ani zewnętrznego nadzoru, co oznacza, że mogą funkcjonować latami bez zmiany haseł czy kluczy.

Rzeczywiste incydenty z udziałem NHI

Ataki na NHI są już codziennością i dowodzą niszczycielskiej mocy tych niewidocznych kont. W styczniu 2023 roku Slack ujawnił, że skradziono tokeny należące do jego pracowników, umożliwiające atakującemu dostęp do prywatnych repozytoriów kodu na GitHubie. Choć dane klientów pozostały bezpieczne, incydent pokazał, że przejęcie nawet pomocniczego tokena (NHI) pozwala włamać się w głąb infrastruktury. Podobnie na przełomie 2022 i 2023 roku hack miał miejsce w CircleCI – platformie CI/CD. Tu atakujący dzięki złośliwemu oprogramowaniu na komputerze inżyniera ukradł mu sesję logowania i wygenerowane przez niego tokeny. W rezultacie eksfiltracji uległy zmienne środowiskowe, tokeny API i klucze do zewnętrznych usług klientów. CircleCI zmuszony był natychmiast odwołać wszystkie narażone tokeny (zarówno projektowe, jak i prywatne) oraz klucze integracji. Przykład ten pokazał, że skradzione NHI uderzyły w setki firm naraz.

Również Microsoft doświadczył takiego błędu. W połowie 2023 roku badacze odkryli, że pracownicy działu AI udostępnili na GitHubie przykład kodu, w którym błędnie umieszczono token SAS (Shared Access Signature) do zasobów Azure. Źle skonfigurowany link umożliwił dostęp do 38 TB prywatnych danych – pełnych kopii dysków pracowników, zawierających hasła, klucze i tysiące wiadomości z Teams. Wśród ujawnionych plików były backupy komputerów, hasła oraz wewnętrzne rozmowy pracowników. To zdarzenie pokazało, że źle zabezpieczone NHI może narazić organizację na gigantyczne straty danych.

Dlaczego NHI są atrakcyjnym celem?

Powyższe przykłady nie są przypadkiem – NHI mają kilka cech, które czynią je łakomym kąskiem dla atakujących:

- Trwałość i skala (persistence and scale): Tokeny i klucze często tworzone są „na stałe” i nie mają daty wygaśnięcia. Jeśli atakujący raz zdobędzie taki sekret, może go używać przez długi czas. Dodatkowo ogromna liczba maszyn i usług oznacza, że atakujący może automatycznie przetestować i próbować wykorzystać tysiące NHI, zwiększając szansę na przełamanie zabezpieczeń.

- Rozbudowane uprawnienia (privilege): Konta serwisowe mają zazwyczaj szeroki zakres przywilejów – służą do automatyzacji ważnych zadań, więc bywają „potężniejsze” niż konta zwykłych użytkowników. Oasis Security podkreśla, że brak MFA oraz duże uprawnienia sprawiają, że NHI stają się „idealnym celem dla atakujących pragnących przeprowadzić ataki łańcucha dostaw, ruch boczny czy utrzymać trwały dostęp”. Innymi słowy, raz zdobyte konto maszynowe otwiera drzwi do wielu zasobów.

- Luki w widoczności (visibility gaps): Konta te często działają poza radarem zespołów bezpieczeństwa. Rozproszone w różnych narzędziach (chmura, CI/CD, bazy danych itp.), mogą po prostu umknąć administracji. Bez centralnego katalogu łatwo tworzą się shadow NHIs, czyli nieśledzone tożsamości. Jeśli atakujący wykorzysta taką nieznaną tożsamość, może poruszać się po infrastrukturze niemal bez przeszkód.

- Ataki na łańcuch dostaw (supply chain): Wiele systemów używa usług zewnętrznych i ich maszynowych tożsamości. Skradzione klucze czy tokeny tych usług mogą narazić na atak nie tylko firmę, lecz także jej partnerów i klientów. Przykład CircleCI pokazał, jak atak rozpoczął się od tokena jednego klienta i błyskawicznie rozprzestrzenił na środowiska innych. Podobnie w różnych incydentach hakerzy używają skompromitowanych tokenów, by dostawać się do wnętrza powiązanych systemów.

- Skalowalność ataku (automation): Ostateczną przewagą NHI jest to, że posiadanie jednego skradzionego tokena czy klucza pozwala atakującemu zautomatyzować jego użycie tysiąckrotnie. To jak posiadanie uniwersalnego klucza do wielu zamków naraz – można błyskawicznie uruchomić masowy atak (np. wstrzykiwanie złośliwego kodu do setek repozytoriów czy wysyłanie milionów żądań API) jednym poleceniem. Narzędzia chmurowe i skrypty dają hakerowi ogromne możliwości.

Atak na NHI łączy wszystkie powyższe atuty: trwałość, szerokie przywileje, brak nadzoru i łatwość automatyzacji. Nic dziwnego, że coraz więcej raportów alarmuje: prawdziwym zagrożeniem stają się skarby w postaci tokenów i kluczy. Brak możliwości monitorowania emisji takich sekretów (np. SAS w Azure) pozwala atakującym utworzyć uprzywilejowane „furtki” niemal bez śladów.

Co robić? Wezwanie do działania

Ochrona przed tym zagrożeniem wymaga podejścia strategicznego i skoordynowanego. Oto kluczowe kroki:

- Inwentaryzacja i widoczność: Po pierwsze musimy dokładnie znać skalę problemu. Należy wypisać wszystkie konta serwisowe, tokeny i klucze istniejące w organizacji – zarówno w chmurze, jak i on-premises. W tym celu przyda się centralny rejestr NHIs oraz przypisanie ich do właścicieli czy procesów biznesowych. Bez pełnego katalogu tych tożsamości nie zabezpieczymy ich efektywnie.

- Monitorowanie i detekcja: Niezbędne jest śledzenie użycia sekretów i wykrywanie nietypowych akcji. Można skanować repozytoria kodu pod kątem pozostawionych kluczy oraz konfigurować alerty w środowiskach chmurowych na wykrycie nowych, nieautoryzowanych tokenów. Jak ostrzega LegitSecurity, słabe zarządzanie poświadczeniami – np. trzymanie haseł w kodzie – czyni z nich łatwy cel dla atakujących. Dlatego warto używać narzędzi do wykrywania wycieków sekretów i natychmiast reagować na każdą nieprawidłowość.

- Ograniczenie przywilejów (least privilege): Wiele kont maszynowych posiada dziś nadmierne uprawnienia. Należy regularnie przeprowadzać audyty i usuwać wszystko, co nie jest absolutnie konieczne do działania. Dzięki temu nawet jeśli konto zostanie przejęte, atakujący nie uzyska pełnej kontroli nad systemem.

- Rotacja sekretów: Ustalmy polityki cyklicznej zmiany (rotacji) haseł, tokenów i kluczy. Automatyzacja tego procesu (np. poprzez menedżery sekretów) pozwoli szybko unieważnić przejęte dane. Nawet duże firmy z doświadczeniem w bezpieczeństwie, jak Cloudflare, w trakcie ubiegłorocznego ataku musiały zmienić tysiące sekretów. Systematyczna rotacja i usuwanie nieużywanych tożsamości (tzw. dekumissjonowanie) znacznie utrudni przetrwanie atakującym.

- Zarządzanie jako nowa kategoria: Kluczowym krokiem jest potraktowanie NHI jako osobnej klasy zasobów, wymagających własnych procedur. To nie tylko zadanie techniczne – to decyzja strategiczna. Wdrażanie zasad zakładania, przeglądu i usuwania kont maszynowych powinno odbywać się na równi z bezpieczeństwem kont ludzkich. Należy również edukować programistów i właścicieli procesów o ryzykach związanych z NHI. Bez tego nawet najlepsze narzędzia nie wystarczą.

Jeśli zignorujemy te kroki, to tak, jakbyśmy zostawili tysiące niewidzialnych otwartych drzwi. Zabezpieczenie NHI to sprawa najwyższego kalibru – obejmuje procesy biznesowe, zarząd, działy IT i bezpieczeństwa. Czas potraktować je poważnie: zinwentaryzujmy, monitorujmy i zabezpieczajmy każdą maszynową tożsamość. Dopiero wtedy minimalizujemy ryzyko, że jakieś zapomniane konto stanie się furtką do poważnego ataku.

Podsumowanie

Analizy Oasis Security i CSA pokazują, że NHI to ponad 10–50 razy większa pula kont niż ludzkie, najczęściej bez MFA i z szerokimi uprawnieniami. Rzeczywiste incydenty (Slack, CircleCI, Microsoft) udowadniają ich niszczycielski potencjał. Eksperci przestrzegają, że słabe zarządzanie sekretami (np. trzymanie haseł w kodzie) czyni je łatwym celem. Dlatego jeżeli interesuje Cię tematyka zarządzania ryzykiem związanym z kontami NHI, zapraszamy do kontaktu i śledzenia naszej kampanii informacyjnej, sponsorowanej przez firmę ProLimes.