Posty

Nowy KV-Botnet do infekcji wykorzystuje znane urządzenia sieciowe

Nowy botnet składający się z zapór sieciowych i routerów firm Cisco, DrayTek, Fortinet i NETGEAR jest wykorzystywany jako ukryta sieć…

Czytaj więcej ›

Produkty Dell z lukami bezpieczeństwa!

Dell nalega, aby klienci korzystający z produktów PowerProtect zapoznali się z nowo opublikowanym poradnikiem dotyczącym bezpieczeństwa i załatali szereg potencjalnie…

Czytaj więcej ›

Włamanie i kradzież z portfela do kryptowalut „Ledger”

Producent najpopularniejszych portfeli sprzętowych do kryptowalut o nazwie Ledger padł ofiarą oszustwa i ataku na łańcuch dostaw. Wszystko za sprawą publikacji nowej…

Czytaj więcej ›

Łataj swoje jabłka! Ważny update i nowa funkcjonalność

W ubiegły poniedziałek firma Apple wprowadziła aktualizacje systemów iOS i iPadOS związane z bezpieczeństwem i mające na celu usunięcie wielu…

Czytaj więcej ›

Ostatnie w tym roku łatki od Microsoftu. Brak zero-dayów?

Gorączka zakupów grudniowych trwa, a niektórzy pewnie stoją w kolejkach po karpia zamiast debugować kod i wygrywać bug bounty ;)…

Czytaj więcej ›

Dlaczego SIEM nie jest najlepszym rozwiązaniem dla środowisk SaaS?

Gdy ponad dziesięć lat temu na rynku pojawiły się pierwsze narzędzia do zarządzania informacjami i zdarzeniami bezpieczeństwa (ang. SIEM), wielu…

Czytaj więcej ›

Cyberatak pozbawił Irlandczyków wody na dwa dni

Czasami na Hacku publikujemy tak zwane niusy – tylko po to, by przypomnieć o różnych zagrożeniach i przestrzec przed nimi.…

Czytaj więcej ›

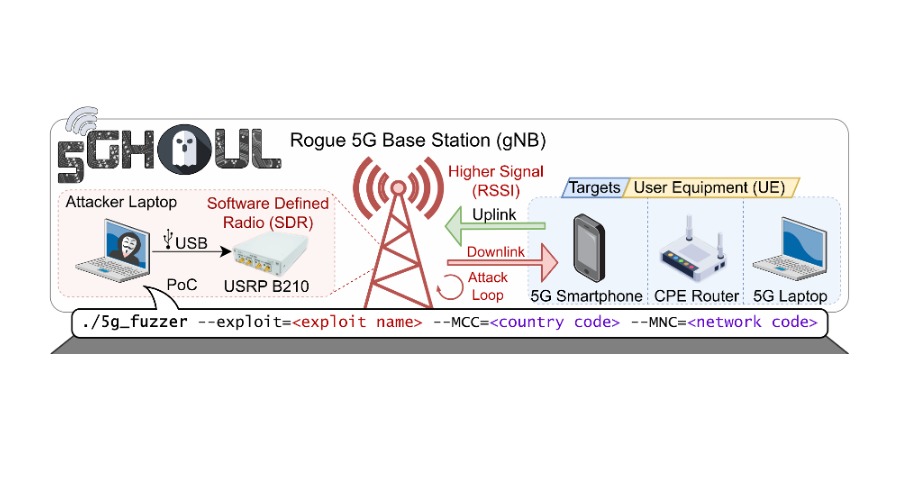

Wykryto nową podatność w popularnych modułach 5G

Odkryty i opisany zbiór podatności w zabezpieczeniach oprogramowania sprzętowego (ang. firmware) modemów sieci 5G od głównych dostawców chipsetów, takich jak…

Czytaj więcej ›

LogoFAIL, czyli krytyczne luki w zabezpieczeniach UEFI. W jaki sposób narażają urządzenia na ukryty atak złośliwego oprogramowania?

Badacze cyberbezpieczeństwa z zespołu Binary odkryli niedawno krytyczne luki w zabezpieczeniach UEFI, narażające urządzenia na ukryte ataki złośliwego oprogramowania. Nazwali…

Czytaj więcej ›

Prawie 20 000 serwerów Microsoft Exchange podatnych na ataki z Internetu

Dziesiątki tysięcy serwerów pocztowych Microsoft Exchange w Europie, Stanach Zjednoczonych i Azji udostępnionych publicznie jest podatnych na błędy zdalnego wykonania…

Czytaj więcej ›

Jakie wyzwania stawia NIS 2? Analiza na przykładzie ESET PROTECT Elite

Od kwietnia 2023 r. do końca września 2023 r. badacze z firmy ESET przeanalizowali i opisali działania wybranych zaawansowanych grup…

Czytaj więcej ›

Nowe metody ataku Bluetooth BLUFFS mogą być wykorzystywane na dużą skalę

Daniele Antonioli jest adiunktem w EURECOM, francuskiej szkole podyplomowej i ośrodku badawczym nauk cyfrowych, należących do Instytutu Mines-Télécom. Właśnie zademonstrował…

Czytaj więcej ›

Ransomware Qilin atakuje serwery VMware ESXi

Narzędzie szyfrujące pliki VMware ESXi należące do gangu ransomware Qilin może być jednym z najbardziej zaawansowanych i konfigurowalnych wirusów typu…

Czytaj więcej ›

Uwagi na temat przeglądu uprawnień

Niemal przy każdej okazji, gdy wymienia się funkcjonalności systemów IGA, podkreślana jest waga okresowych przeglądów uprawnień. Zresztą bardzo słusznie, ponieważ…

Czytaj więcej ›

IBM QRadar SIEM z dziurami w oprogramowaniu. Atakujący może przeprowadzić DoS

Wykryto wiele luk w zabezpieczeniach IBM QRadar Wincollec powiązanych z odmową usługi, których użycie może pozwolić ugrupowaniu zagrażającemu na zakłócenie…

Czytaj więcej ›