Posty

Krytyczna luka RCE w zaporach sieciowych Fortinet FortiGate (SSL-VPN) – można hakować urządzenia z Internetu!

Właściciele zapór sieciowych Fortigate (SSL-VPN) powinni jak najszybciej je zaktualizować, ponieważ odkryto nową, krytyczną podatność umożliwiającą atakującym przeprowadzenie exploitacji urządzeń…

Czytaj więcej ›

Hakerzy wykorzystują LOLBaS i skrypty CMD do kradzieży kont bankowych

Nieznane motywowane finansowo ugrupowanie cyberprzestępcze, najprawdopodobniej z Brazylii, atakuje w celu kradzieży dostępu do bankowości internetowej. Ofiary pochodzą głównie z…

Czytaj więcej ›

Uwaga, ważna łata w Splunku!

W zeszły czwartek Splunk ogłosił aktualizacje zabezpieczeń Splunk Enterprise, usuwające wiele luk o dużej wadze, w tym niektóre mające wpływ…

Czytaj więcej ›

Krytyczna podatność w serwerach aplikacyjnych MOVEit

31 maja 2023 r. firma Progress Software opublikowała biuletyn bezpieczeństwa dotyczący krytycznej luki w zabezpieczeniach MOVEit Transfer. Informacja brzmi następująco:…

Czytaj więcej ›

iPhone’y zhakowane niewidzialnym exploitem. Sprawdź swój telefon i zabezpiecz się!

Odkryto niezidentyfikowane wcześniej oprogramowanie (zero-day), atakujące urządzenia z systemem iOS. Nie wymaga ono przy tym choćby jednego kliknięcia ze strony…

Czytaj więcej ›

421 milionów pobrań zainfekowanych aplikacji w Google Play!

Dawno nie pisaliśmy o jednym z rosnących w siłę wektorów ataku, jakim jest dostarczanie zainfekowanych aplikacji przez legalną dystrybucję. Tymczasem…

Czytaj więcej ›

Kilka faktów na temat bezpieczeństwa sieci 5G

5G to rewolucja w zakresie łączności mobilnej, w tym łączności mobilnej z chmurą. Technologia ta zapewnia wysoką prędkość i niskie…

Czytaj więcej ›

Przyszła kryska na matyska, czyli zero-day w Barracuda Email Security Gateway

Dostawca rozwiązań w zakresie bezpieczeństwa aplikacji i ochrony danych, Barracuda Networks, ostrzega klientów przed luką zero-day, która została wykorzystana do…

Czytaj więcej ›

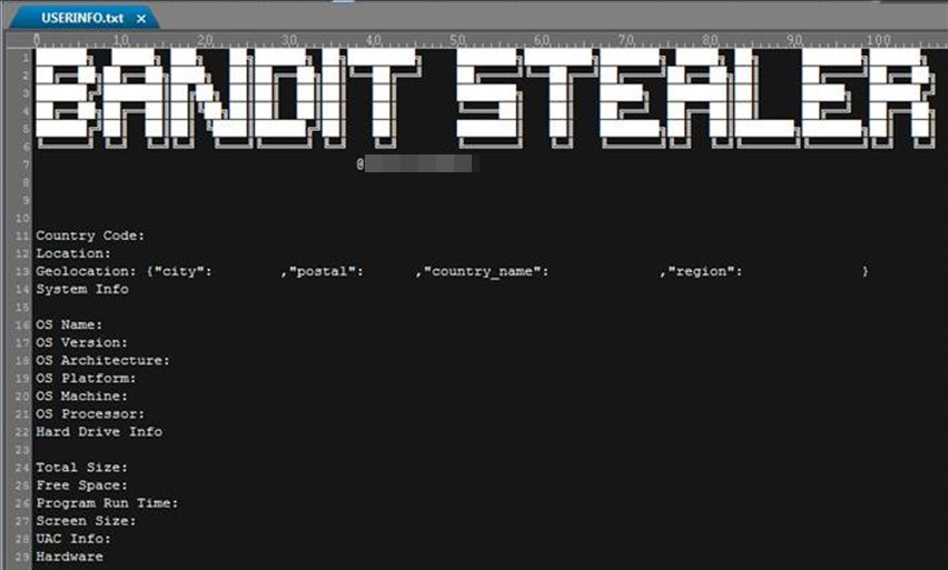

Bandit Stealer atakuje portfele kryptowalut i dane z przeglądarek

Nowe złośliwe oprogramowanie do kradzieży informacji, nazwane "Bandit Stealer" zwróciło uwagę badaczy cyberbezpieczeństwa z Trend Micro ze względu na swoje…

Czytaj więcej ›

Przestępcy używają zaszyfrowanych załączników, by wyłudzać informacje i kraść poświadczenia do kont Microsoft 365

Przestępcy używają zaszyfrowanych wiadomości o ograniczonych uprawnieniach (.rpmsg) dołączonych do e-mailów, które służą im do wyłudzania informacji i kradzieży poświadczeń…

Czytaj więcej ›

Jak wzbogacić dane i usprawnić alerty w SOC?

Przeprowadzanie segregacji i priorytetyzacji incydentów to jedna z najbardziej żmudnych części pracy analityka SOC. Jest ona jednak bardzo ważna, gdyż…

Czytaj więcej ›

Podatność w KeePass – master key zagrożony

Specjalista i fascynat bezpieczeństwa posługujący się nickiem vdohney opublikował niedawno Proof of Concept narzędzia, które wykorzystuje niezałataną lukę w zabezpieczeniach…

Czytaj więcej ›

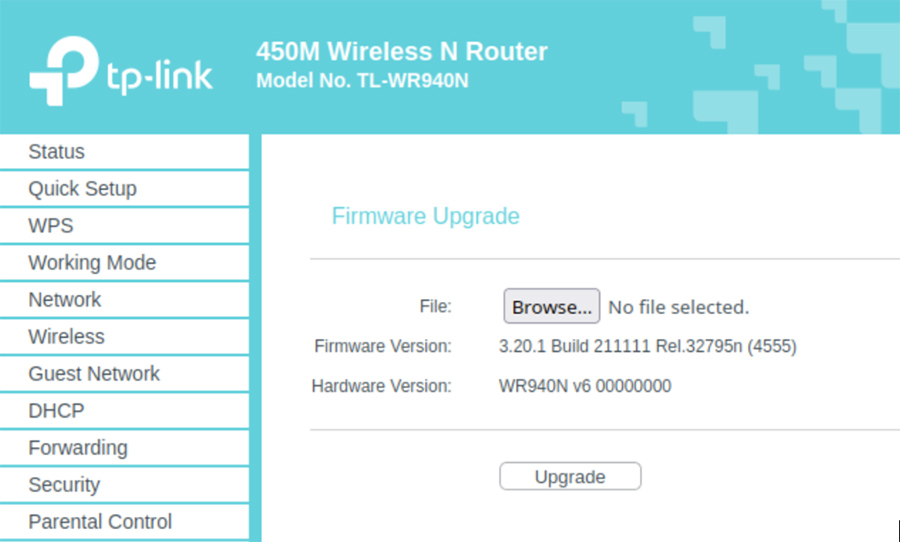

Routery TP-Link z wszczepionym backdoorem

Badacze z Check Point odkryli, że sponsorowana przez państwo chińska grupa APT wszczepiła złośliwe oprogramowanie układowe do routerów TP-Link. Backdoor…

Czytaj więcej ›

Miliony smartfonów dystrybuowanych na całym świecie z preinstalowanym złośliwym oprogramowaniem Guerrilla

17 maja firma Trend Micro ostrzegła we wpisie na swoim blogu, że cyberprzestępcy z Lemon Group kontrolują miliony smartfonów dystrybuowanych…

Czytaj więcej ›

Złośliwy wariant Cobalt Strike wykorzystywany do ataków na macOS

W świecie ITSec nazwa „Cobalt Strike” jest dobrze znana. To popularne narzędzie wykorzystywane w Red Teamingu i posiadające niezliczone możliwości…

Czytaj więcej ›