Posty

Nowy niewidzialny backdoor BPFDoor na systemy Linux

Odkryto nową wersję ukrytego i niewykrywalnego złośliwego oprogramowania typu backdoor atakującego systemy Linux. Zupełnie nowa i wcześniej niezgłoszona forma BPFDoor…

Czytaj więcej ›

Kilka starych luk w Linuksie wykorzystanych w atakach

Istnieje obiegowa opinia, nie do końca prawdziwa, że Linux jest bezpieczniejszym systemem niż Windows. Oczywiście wszystko zależy od kontekstu i…

Czytaj więcej ›

Milion witryn WordPress dotkniętych luką w zabezpieczeniach wtyczki

O WordPressie pisaliśmy wielokrotnie, ostrzegając przed zagrożeniami. I znowu mamy powód do ostrzeżeń, bowiem firma Defiant, wyspecjalizowana w bezpieczeństwie tego…

Czytaj więcej ›

Łatajcie systemy! Możliwe wykonanie kodu w Active Directory poprzez błąd w LDAP oraz obejście poprawki Outlook umożliwiające wykonanie kodu bez ingerencji użytkownika

W zeszły wtorek w cyklicznym programie wydawania łatek „Patch Tuesday” Microsoft udostępnił poprawki dla dwóch podatności klasy zero-day i aż…

Czytaj więcej ›

Krytyczna luka w zabezpieczeniach Siemens RTU może pozwolić hakerom na destabilizację sieci energetycznej

Według badaczy, którzy znaleźli lukę, krytyczna podatność w zabezpieczeniach niektórych systemów sterowania przemysłowego (ICS) firmy Siemens zaprojektowanych dla sektora energetycznego…

Czytaj więcej ›

Co mówią specjaliści o śledzeniu ataków ransomware?

Trudno jest rozwiązać globalny problem, gdy nie można ocenić jego skali. To stwierdzenie zdominowało większość rozmów na temat ransomware w…

Czytaj więcej ›

Google udostępnia nową metodę uwierzytelniania bez hasła – Passkeys

W Światowy Dzień Hasła, który przypada 4 maja, Google uruchomiło nową funkcję o nazwie „klucze dostępu” (Passkeys), zapewniającą użytkownikom uwierzytelnianie…

Czytaj więcej ›

Hakerzy z Dragon Breath z nową techniką ataku

Specjaliści z Sophos wykryli niedawno złośliwą aktywność polegającą na klasycznym DLL side-loadingu, ale ze zwiększoną złożonością i dodatkową warstwą wykonania.…

Czytaj więcej ›

Google szkoli z cyberbezpieczeństwa

Google ogłosiło w czwartek nowy program szkoleń z zakresu cyberbezpieczeństwa. Ci, którzy zapiszą się na zajęcia, przygotują się do kariery…

Czytaj więcej ›

Krytyczne błędy w oprogramowaniu do wirtualizacji VMware

Aktualizujcie aplikację VMware! Producent naprawia krytyczne błędy w oprogramowaniu do wirtualizacji (CVE-2023-20869, CVE-2023-20870,2023-20871, CVE-2023-20872). Mowa o jednej krytycznej (CVE-2023-20869) i…

Czytaj więcej ›

Jak wyglądają ataki RustBucket na komputery z macOS

Wielce prawdopodobne, że za nową odmianą złośliwego oprogramowania na Apple macOS o nazwie RustBucket stoi północnokoreańska grupa cyberprzestępcza Lazarus. Szczegółowe…

Czytaj więcej ›

A tymczasem w SolarWinds…

Są w IT firmy i rozwiązania definiowane poprzez incydenty cyberbezpieczeństwa. Mimo że technicznie sprawne, posiadające dużą liczbę klientów, zawsze będą…

Czytaj więcej ›

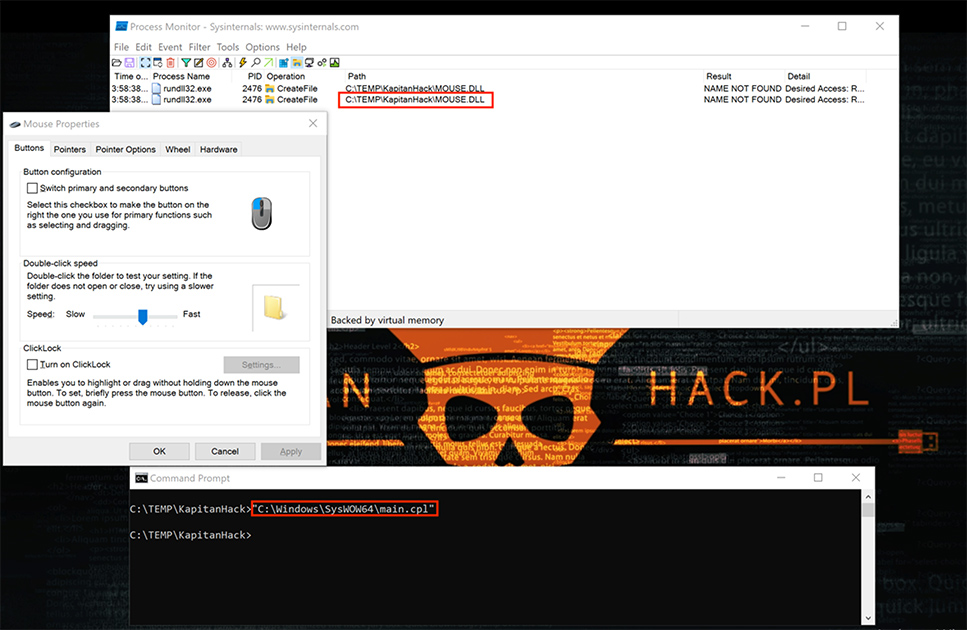

Mocno się zdziwisz – aż siedem nowych LOLBinów. Pokazujemy, co możesz uruchomić w systemie za ich pomocą.

W dzisiejszym odcinku hakowania opiszemy siedem nowych LOLBinów do omijania zabezpieczeń systemowych. Tym razem nowe LOLBins łączy jedna wspólna cecha…

Czytaj więcej ›

EvilExtractor – nowe narzędzie hakerskie dostępne w sprzedaży

EvilExtractor to narzędzie hakerskie przeznaczone do atakowania systemów operacyjnych Windows, a konkretnie do wydobywania z nich cennych danych i plików.…

Czytaj więcej ›

Atak na 3CX okazał się pierwszym w historii kaskadowym naruszeniem łańcucha dostaw

Zespół ds. cyberobrony Mandiant Consulting opublikował w ostatnim tygodniu raport w którym ponownie przeanalizował i opisał naruszenie w 3CX. Okazało…

Czytaj więcej ›