Wykonanie złośliwego kodu w TPM na procesorach INTEL. Nowa luka w zabezpieczeniach UEFI

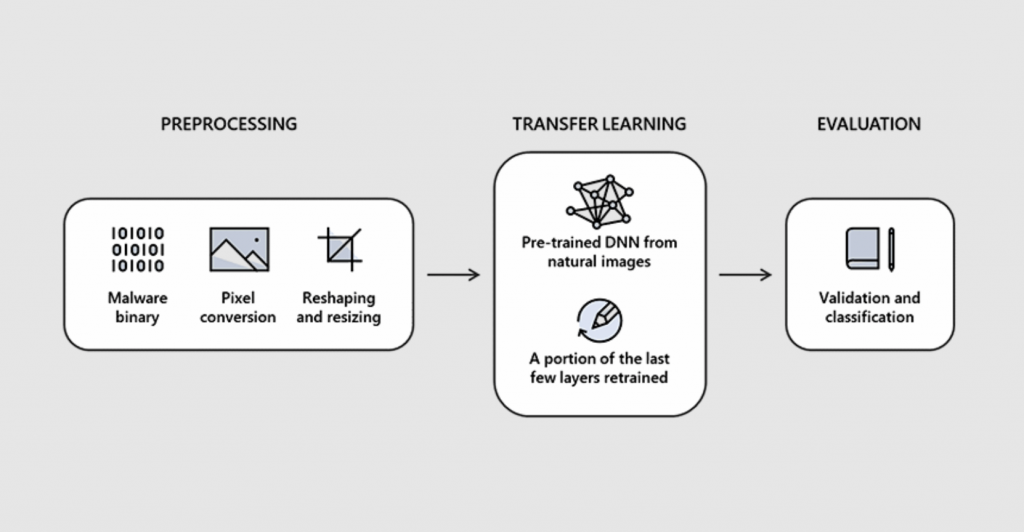

Dziś przedstawimy Wam nową podatność w UEFI, a także atak, w którym można utworzyć backdoor w systemie oraz wyodrębnić klucz szyfrujący dysk i zaszyfrowane dane bez dostępu do elementów wewnętrznych urządzenia.

...