Przejęcie Windows 10 dzięki podatności w WiFi

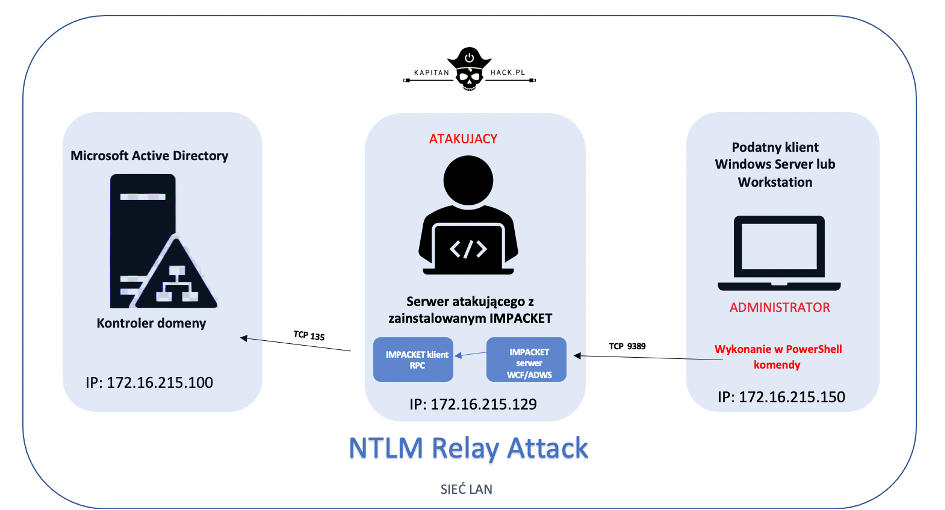

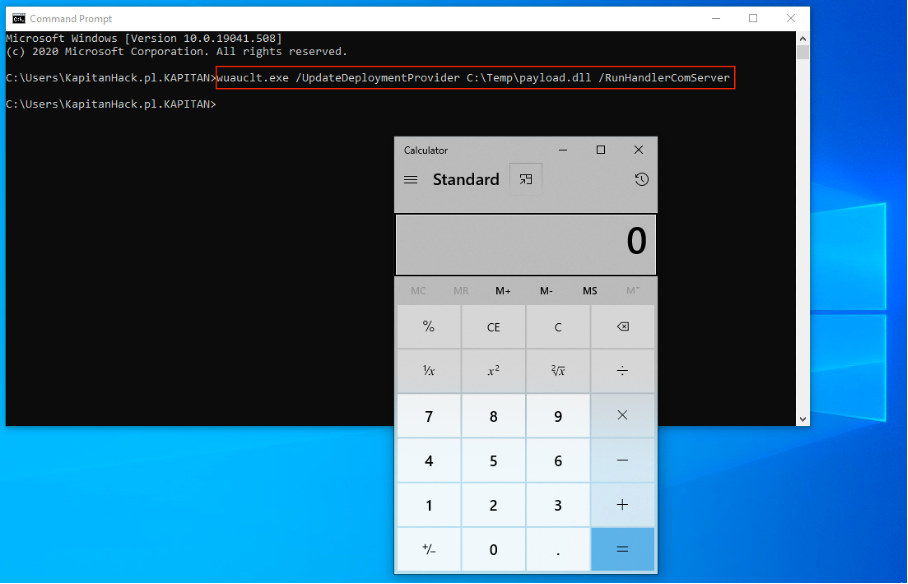

W kolejnym artykule dotyczącym hackowania i poznania haseł użytkowników Windows opiszemy nowy sposób na zdobycie pełnego dostępu do systemu Windows 10 za pomocą podatności w mechanizmie uwierzytelniania WiFi – M...