Ocena zabezpieczeń w środowisku IT wykorzystująca metodę ruchu bocznego i eskalację uprawnień w AD

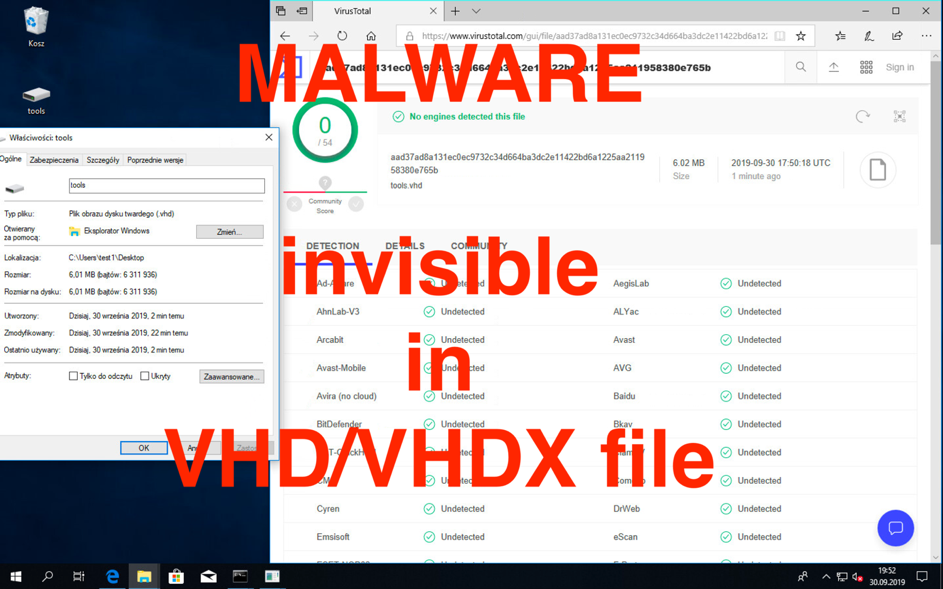

W tym artykule dowiesz się jak szybko i w niezauważony sposób można sprawdzić zabezpieczenia środowiska Active Directory w kontekście zdobycia poświadczeń użytkowników i ich haseł na komputerach. Pokażemy fa...