Jak w bezpieczny sposób korzystać z menadżerów haseł?

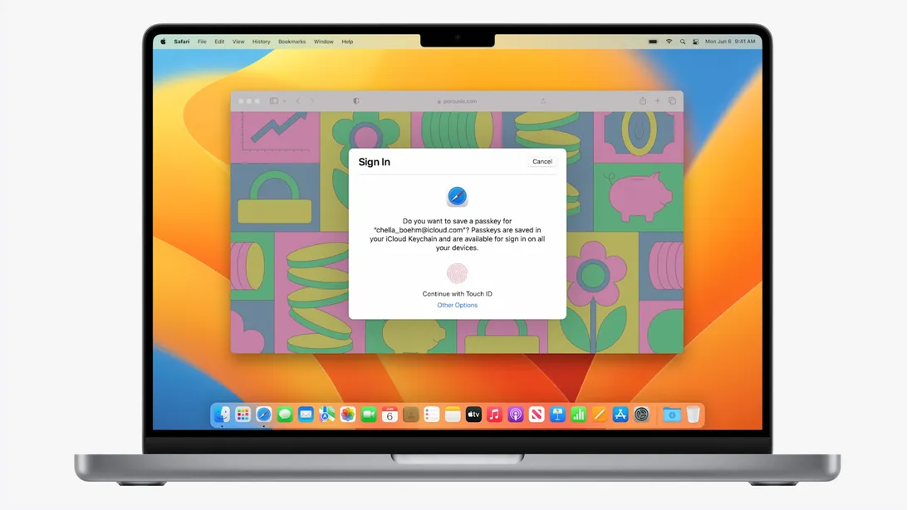

Utworzenie i zapamiętanie unikalnego i złożonego hasła do każdego konta jest bez dodatkowego wsparcia praktycznie niemożliwe. Aktualnie najlepszą praktyką w tym zakresie jest stosowanie lekkich program...