Uwaga na nową, niewidzialną technikę wstrzykiwania malware do dokumentów RTF

Cyberprzestępcy nie próżnują i wymyślają coraz to nowe metody pozwalające obejść rozwiązania do bezpieczeństwa (skanery) i spowodować, że ich złośliwy kod dotrze do komputera użytkownika i zostanie uruchomiony. Jedną z nich jest zaobserwowana ostatnio wśród grup APT technika wstrzykiwania malware bezpośrednio do dokumentów RTF.

Łatwy sposób na pobieranie ładunku

RTF to format dokumentu stworzony przez Microsoft, który można otworzyć na wszystkich dostępnych systemach operacyjnych za pomocą popularnych aplikacji i przeglądarek. Szablon w RTF określa, w jaki sposób treść dokumentu powinna być prezentowana i formatowana.

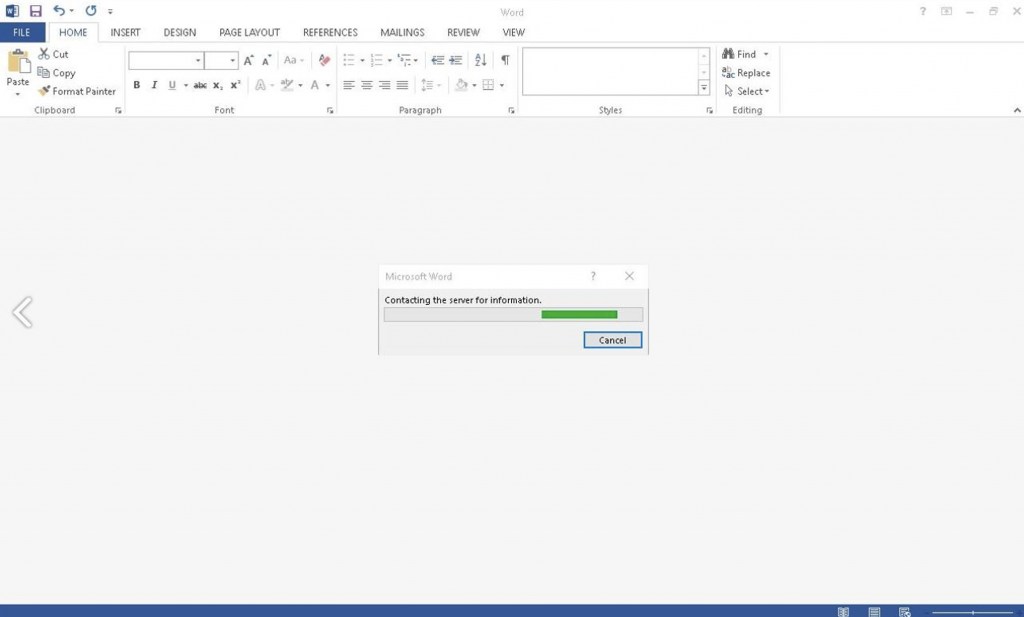

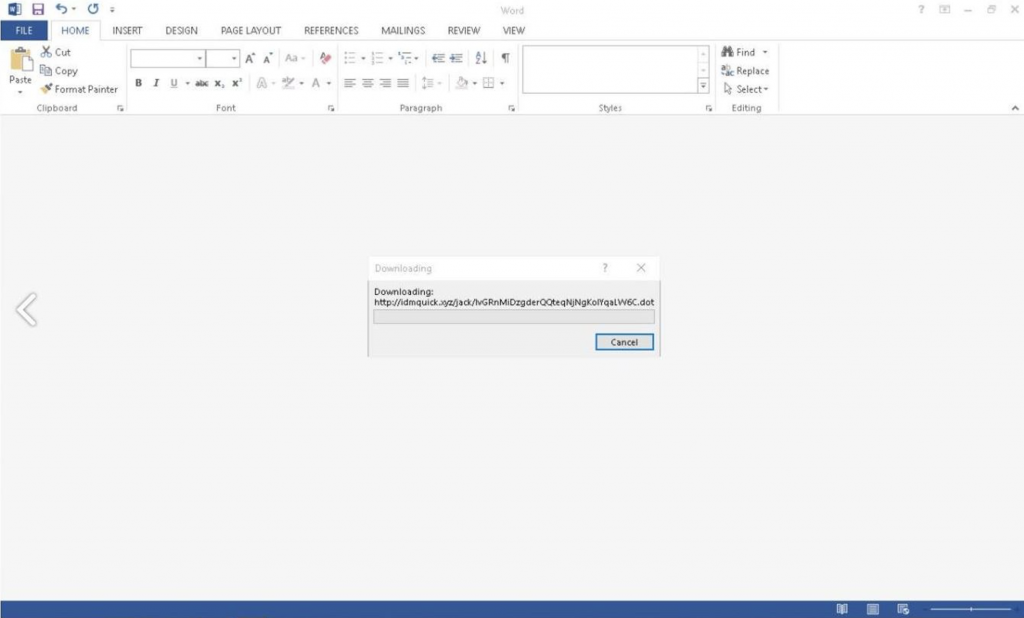

W celu pobrania malware z adresu URL zamiast z lokalnego pliku atakujący tworzą złośliwy szablon dokumentu RTF i wstrzykują do niego zasób URL (zamiast odwołania do lokalnego zasobu). W konsekwencji po otwarciu przez użytkownika takiego pliku następuję automatyczne pobieranie malware z zakodowanego w dokumencie adresu URL. A wygląda to w następujący sposób:

Wykorzystywanie tej legalnej funkcjonalności umożliwia hackerom kradzież poświadczeń z systemu Windows. W tym:

– Załadowanie złośliwego ładunku do aplikacji, takiej jak Microsoft Word,

– Wykonanie uwierzytelniania NTLM poprzez zdalny adres URL.

Jak to wygląda „od kuchni”?

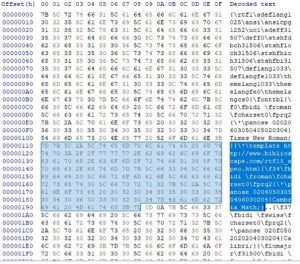

Utworzenie złośliwego dokumentu jest banalnie proste. Wykonać to może osoba nie posiadająca szczególnej wiedzy technicznej. Wystarczy użyć dowolnego edytora heksadecymalnego, dzięki któremu można tworzyć szablon RTF ze zdalnym wywołaniem polecenia pobierającego dane. Wystarczy w nim dodać polecenie {\*\template URL}.

Poniższy przykład pokazuje wstawianie słowa kontrolnego szablonu do istniejącego pliku RTF, w szczególności w istniejącej grupie obejmującej dla słowa kontrolnego rodziny czcionek.

W wyniku uruchomienia tak przygotowanego pliku przez użytkownika zobaczymy połączenie do adresu URL zakodowanego w dokumencie RTF i próbę pobrania ładunku.

Najciekawsze w tych atakach jest to, że hakerzy mogą wykorzystać wszystkie dostępne pliki pakietu Office, a wśród nich zwłaszcza dokumenty Worda. W celu zaatakowania wysyłają oni wszystkie złośliwe dokumenty do ofiar za pomocą wiadomości e-mail typu spear-phishing. Gdy ofiara otworzy dokument, hacker rozpoczyna złośliwe operacje.

Kampanie phishingowe organizowane przez grupy APT

Opisywana powyżej wyrafinowana technika wykorzystuje funkcjonalność niektórych szablonów RTF i jest wykorzystywana głównie przez APT lub sponsorowane przez państwo cyberprzestępców z krajów takich jak:

- Chiny

- Rosja

- Indie

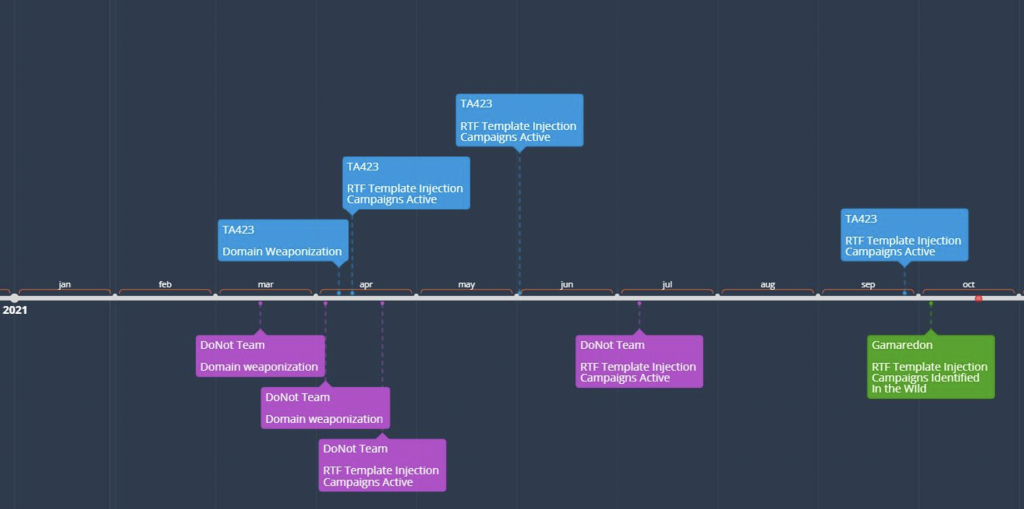

W marcu 2021 r. zauważono pierwszy przypadek wstrzyknięcia uzbrojonego szablonu RTF i od tego czasu operatorzy tej niewidzialnej techniki znacznie ją rozwinęli. W szczególności ataki nasiliły się w drugim i trzecim kwartale 2021 r.

Grupy APT wykorzystujące tę technikę

Poniżej wymieniliśmy wszystkie główne nazwy grup APT, które wykorzystują opisywaną wyżej technikę:

- TA423 z Chin

- Gamaredon z Rosji

- DoNoT z Indii

Wśród tych grup pierwszą, która wykorzystała tę technikę, jest grupa APT DoNoT z Indii – , następnie TA423 z Chin, a na końcu eksploatowana przez Gamaredon z Rosji.

Analitycy bezpieczeństwa w Proofpoint stwierdzili:

„Chociaż ta metoda jest obecnie używana przez ograniczoną liczbę podmiotów APT o różnym stopniu zaawansowania, skuteczność tej techniki w połączeniu z łatwością jej użycia prawdopodobnie doprowadzi do dalszego jej przyjęcia w środowisku cyber-zagrożeń”.

Grupy APT, hakerzy motywowani finansowo, botnety i grupy ransomware mogą używać tego ataku w nadchodzącym czasie. Dlatego uważajcie i nie dajcie się skusić na otwarcie dokumentów w poczcie od nieznajomych.