Złośliwe oprogramowanie bankowe na Androida znów atakuje

Badacze odkryli nową aktywność starego trojana bankowego. Napisany został na Androida i zaprojektowany do kradzieży danych uwierzytelniających i wiadomości SMS. Przemknął się przez zabezpieczenia Sklepu Google Play i atakuje użytkowników ponad 400 aplikacji bankowych i finansowych, głównie tych z Rosji, Chin i Stanów Zjednoczonych.

Krótko o TeaBot

Znany jest również pod nazwą Anatsa, TeaBot pojawił się po raz pierwszy w maju 2021 r., kamuflując swoje złośliwe funkcje, podszywając się pod pozornie nieszkodliwe aplikacje do skanowania dokumentów PDF i kodów QR, dystrybuowane za pośrednictwem oficjalnego sklepu Google Play. Początkowo TeaBot był dystrybuowany poprzez kampanie smishingu.

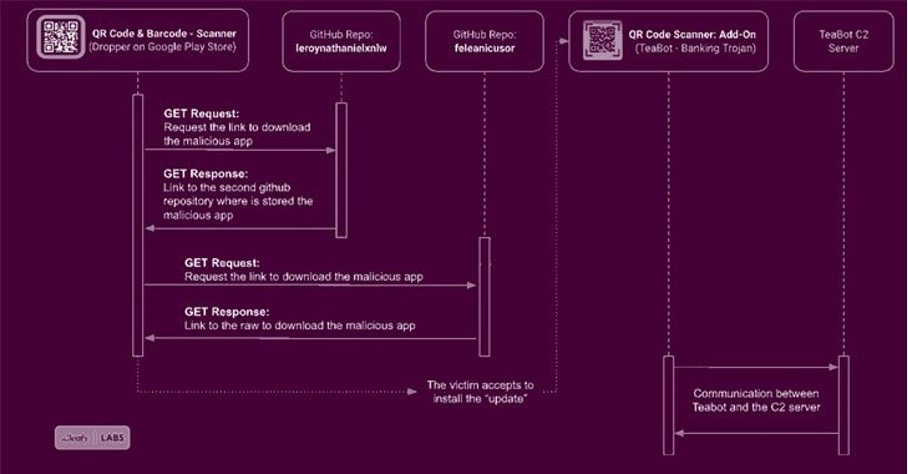

21 lutego 2022 r. zespół Cleafy Threat Intelligence and Incident Response (TIR) wykrył aplikację opublikowaną w oficjalnym sklepie Google Play, która działała jako aplikacja droppera dostarczająca TeaBota z fałszywą procedurą aktualizacji.

Sklep Play na celowniku

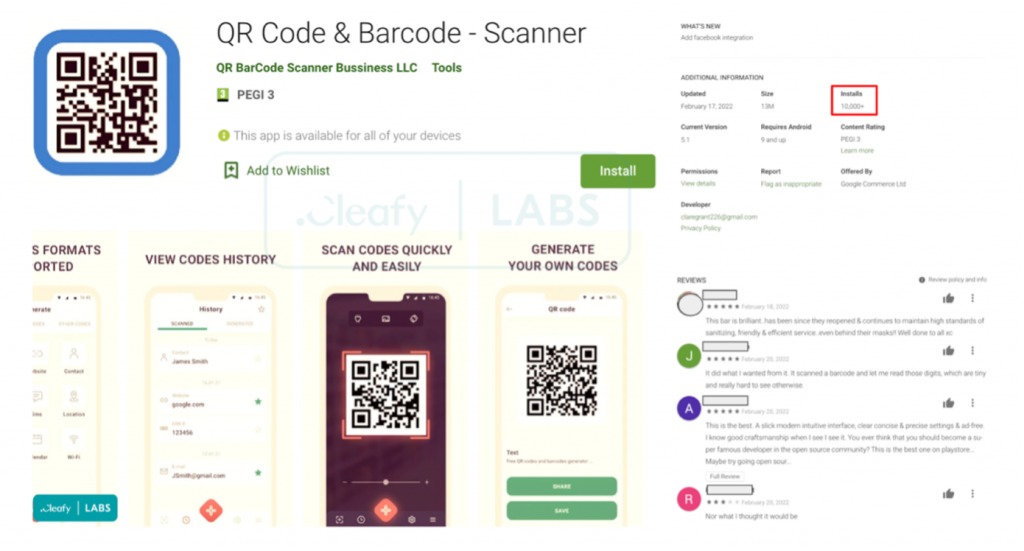

Ostatnio odkryto nowe metody ładowania bocznego, w tym dystrybucję aplikacji w oficjalnym sklepie Google Play. Instalacja znajduje się za zwykłym skanerem kodów QR i kodów kreskowych, który w momencie pisania tego artykułu został pobrany +10.000 razy. Wszystkie recenzje pokazują, że aplikacja dobrze działa i nie ma z nią żadnych problemów.

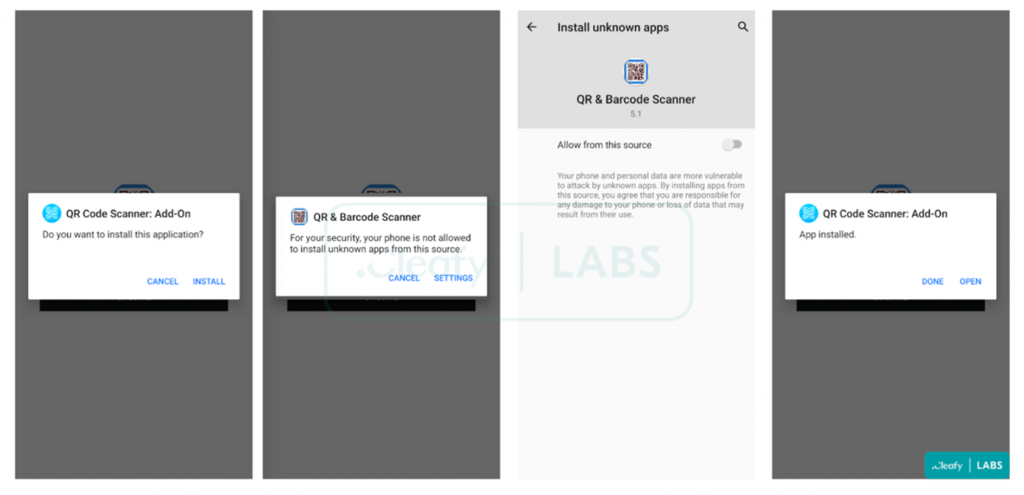

Jednak po pobraniu aplikacja natychmiast zażąda aktualizacji za pomocą wyskakującego komunikatu. W przeciwieństwie do legalnych aplikacji, które dokonują aktualizacji za pośrednictwem oficjalnego sklepu Google Play, aplikacja poprosi o pobranie i zainstalowanie drugiej aplikacji.

Jedną z największych różnic w porównaniu kampaniami smishingu, jest wzrost liczby docelowych aplikacji, które obejmują teraz aplikacje do bankowości domowej, aplikacje ubezpieczeniowe, portfele kryptograficzne i giełdy kryptograficzne. W niecały rok liczba aplikacji, na które celuje TeaBot, wzrosła o ponad 500%, z 60 celów do ponad 400.

Jak się bronić?

Ponieważ aplikacja rozpowszechniana jest poprzez oficjalny sklep Google Play i żąda tylko kilku uprawnień, a złośliwa aplikacja jest pobierana później, zachowuje pozory legalności i jest prawie niewykrywalna przez popularne rozwiązania antywirusowe.

Najważniejsze to nie instalować aplikacji spoza oficjalnego Sklepu Play, oraz sprawdzać uprawniania których dana aplikacja zażąda.