UWAGA! Sprawdźcie swoje komputery pod kątem luki Bluekeep. Przetestowaliśmy exploit! Microsoft wzywa do aktualizacji!

28 maja informowaliśmy na Kapitanie Hack’u o luce „Bluekeep”, której udane wykorzystanie umożliwia cyberprzestępcy wykonanie dowolnego kodu na komputerze z systemem operacyjnym Windows pozwalając na uruchomienie na nim programów z podwyższonymi uprawnieniami. W piątek Microsoft po raz drugi wezwał użytkowników do aktualizacji luki w zabezpieczeniach systemu, którą niedawno załatał z uwagi na poważne zagrożenie. Luka umożliwia hackerom przeprowadzenia ataku WannaCry – tak tego samego ransomware siejącego spustoszenie w 2017 roku.

Microsoft ostrzegał już 14 maja, kiedy opublikował łatę na krytyczną lukę w zabezpieczeniach Remote Code Execution o numerze CVE-2019-0708.

Ponieważ luka jest „podatna na atak” oznacza to, że każde przyszłe złośliwe oprogramowanie wykorzystujące tę dziurę może rozprzestrzeniać się z zagrożonego komputera na inny podatny na ataki komputer.

„Podatność w zabezpieczeniach polega na wstępnym uwierzytelnieniu i nie wymaga interwencji użytkownika. Osoba atakująca, której uda się wykorzystać tę słabość, może następnie uruchamiać programy; przeglądać, zmieniać lub usuwać dane lub tworzyć nowe konta użytkownika z pełnymi prawami administracyjnymi.”

Exploit gotowy do akcji

W sieci pojawił się exploit wykorzystujący lukę Bluekeep umożliwiający zdalne wywołanie awarii systemu. Jego kod nie jest oficjalnie dostępny, lecz autor udostępnił inny kod w języku Python pozwalający przeskanować komputery pod względem podatności. Jego kod znajdziecie na portalu Github.

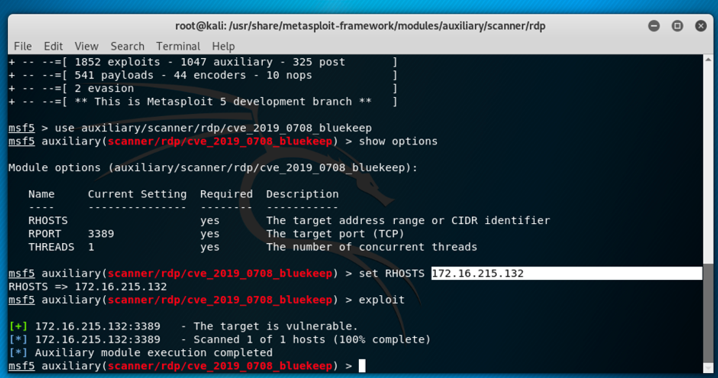

Dostępny jest też gotowy moduł dla Metasploit – tutaj.

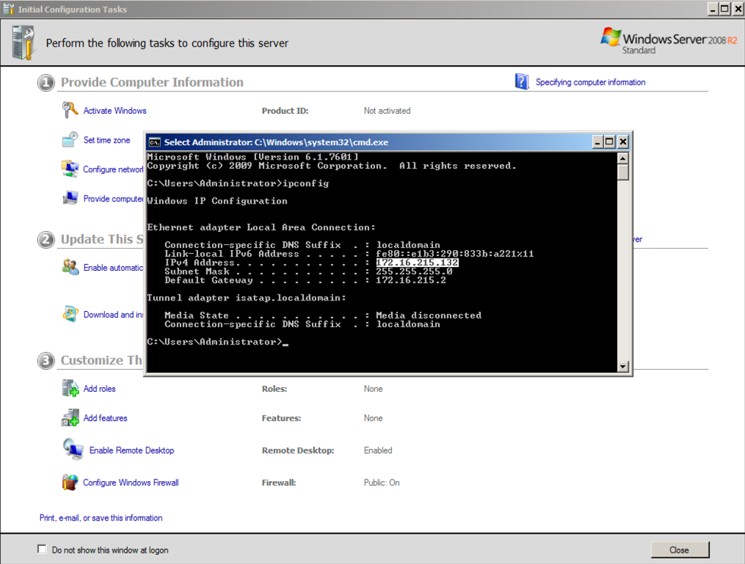

Przeprowadziliśmy test sprawdzający podatność naszego testowego Windows 2008 R2 64bit SP1 z włączonym protokołem RDP (bez wgranej łatki CVE-2019-0708 ) na podatność BlueKeeep.

Poniżej możecie zobaczyć wynik:

Okazuje się, że nasz Windows 2008 R2 jest podatny, zatem można na nim użyć zdalne wywołanie exploit’a. Jak to wygląda w praktyce możecie przekonać się na poniższym filmie.

Microsoft obawia się, że wkrótce cyberprzestępcy zaczną podobnie atakować zagrożone systemy, podobnie jak to było w 2017 kiedy WannaCry atakował komputery na całym Świecie.

Milion komputerów w Internecie narażonych na atak

Okazuje się, że problem jest większy niż się spodziewano. Niedawna analiza wykazała, że ponad milion komputerów w publicznym Internecie jest nadal podatnych na lukę w zabezpieczeniach BlueKeep. Wyniki skanowanie RDP w poszukiwaniu portu 3389 używanego przez Pulpit zdalny do znalezienia możliwych podatnych komputerów możecie zobaczyć tutaj. Raport pokazuje, że 923 671 maszyn jest nadal podatnych na ataki!

Zagrożonych jest wiele sieci korporacyjnych

Microsoft uważa również, że wiele sieci korporacyjnych jest nadal podatnych na ataki, nawet bardziej podatne, niż indywidualni użytkownicy, ponieważ wiele systemów jest połączonych w jedną sieć i protokół RDP jest w nich najczęściej włączony i używany do zdalnej administracji. Kompromitując pojedynczy system w sieci korporacyjnej atakujący może wykorzystać go jako potencjalną bramę i zarażając komputery w całej sieci.

Jak sobie radzić z problemem?

Pamiętamy doskonale ataki WannaCry i NotPetya, które spowodowały wielomilionowe straty. Przede wszystkim zalecamy, aby wszystkie systemy, których dotyczy problem, były jak najszybciej aktualizowane i wykonana została na nich kopia zapasowa danych. Przeskanujcie je używając powyższej metody. Ponadto powinniśmy:

- Zablokować usługi pulpitu zdalnego, jeśli są używane na komputerach

- Zablokować port TCP 3389 na firewallu tak, żeby nie był dostępny z zewnątrz (z Internetu)

- Włączyć uwierzytelnianie na poziomie sieci (NLA) w systemach z obsługiwanymi wersjami systemu Windows 7, Windows Server 2008 i Windows Server 2008 R2. Uwierzytelnianie na poziomie sieci pomaga zablokować nieuwierzytelnionych atakujących przed wykorzystaniem tej luki. Po włączeniu NLA osoba atakująca musi najpierw uwierzytelnić się w usługach pulpitu zdalnego, używając poprawnego konta w systemie docelowym, zanim osoba atakująca może wykorzystać tę lukę.

- Monitorować próby nawiązywania połączeń RDP i logowania z nietypowych adresów IP.