Trojan Emotet wykorzystuje strach przed koronawirusem w Japonii

W ostatnich dniach pojawiła się ciekawa kampania phishingowa rozprzestrzeniająca znany nam już malware – trojan Emotet. Cyberprzestępcy z powodzeniem dystrybuują ładunek z trojanem za pośrednictwem wiadomości e-mail, które ostrzegają mieszkańców Japonii o zbliżającej się infekcji koronawirusem. Dotyczy to mieszkańców dystryktów Gifu, Osaka oraz Tottori.

Treść wiadomości e-mail skonstruowana jest w taki sposób, że wywołuje strach u odbiorców i ten sposób manipuluje nimi, żeby otworzyli załącznik. Nadawcy wiadomości podają się za opiekę społeczną oraz ośrodki zdrowia publicznego. Przestrzegają użytkowników o zbliżającej się do Japonii fali turystów, masowej infekcji koronawirusem i przesyłają obiecane porady i środki ostrożności w załączniku, w którym oczywiście jest malware.

Grupa odpowiedzialna za popularyzacje trojana Emotet, znana jest z wykorzystywania trendów w bieżących wydarzeniach na Świecie. Wcześniejsze kampanie spamowały użytkowników promocjami świątecznymi, zaproszeniami na imprezy Halloween czy informacją na temat demonstracji Grety Thunberg. Teraz robią to ponownie, wykorzystując kryzys w globalnej skali wywołany infekcjami koronawirusa.

Treść wiadomości

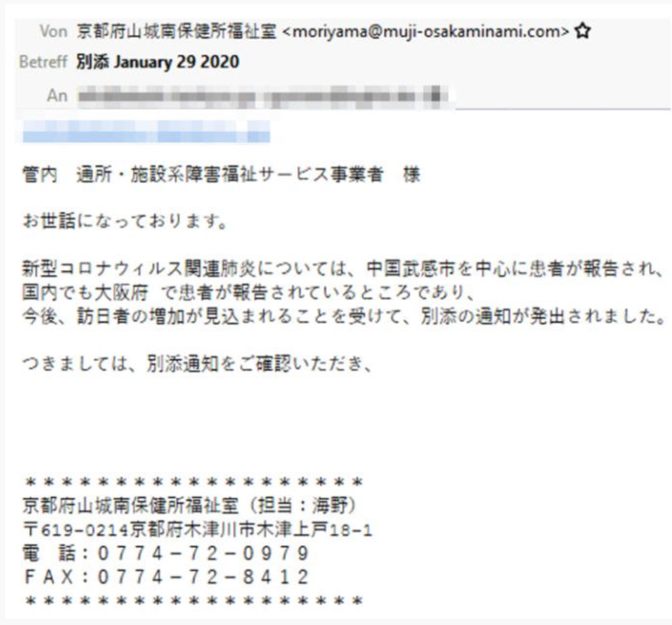

Według doniesień społeczności cybersecurity w Japonii, kampania wykorzystuje skradzione wiadomości e-mail z wcześniej przejętych kont jako szablon do stworzenia fałszywych treści. Jednak podobno język japoński w nazwie maila oraz nazwie pliku jest trochę „dziwny”. Nazwy te składają się z różnych zapisów aktualnej daty oraz japońskiego słowa „powiadomienie”, aby zasugerować odbiorcy pilność. Poniżej treść jednego ze spamowych maili zgłoszonych przez mieszkańców Osaki:

Tłumacząc na nasz ojczysty język:

„Tsucho – instytucja zapewniająca świadczenia z tytułu opieki społecznej.

Dbaj o siebie!

Przypadki zachorowań na nowy rodzaj zapalenia płuc związany z koronawirusem odnotowano głównie w Takeshi w Chinach.

W Japonii wiadomo o pacjentach zgłoszonych w prefekturze Osaka.

Wraz z przewidywanym wzrostem liczby przyjezdnych do Japonii wydano osobne zawiadomienie.

Po więcej szczegółów sprawdź załącznik.”

Jak widzimy na obrazku, niektóre fałszywe wiadomości e-mail zawierają również prawdziwą stopkę z adresem instytucji, która rzekomo jest nadawcą maila.

Taka kampania, to nowe podejście do dostarczenia trojana Emotet, znacznie bardziej skuteczne, które w najbliższym czasie może rozprzestrzenić się na inne państwa Świata.

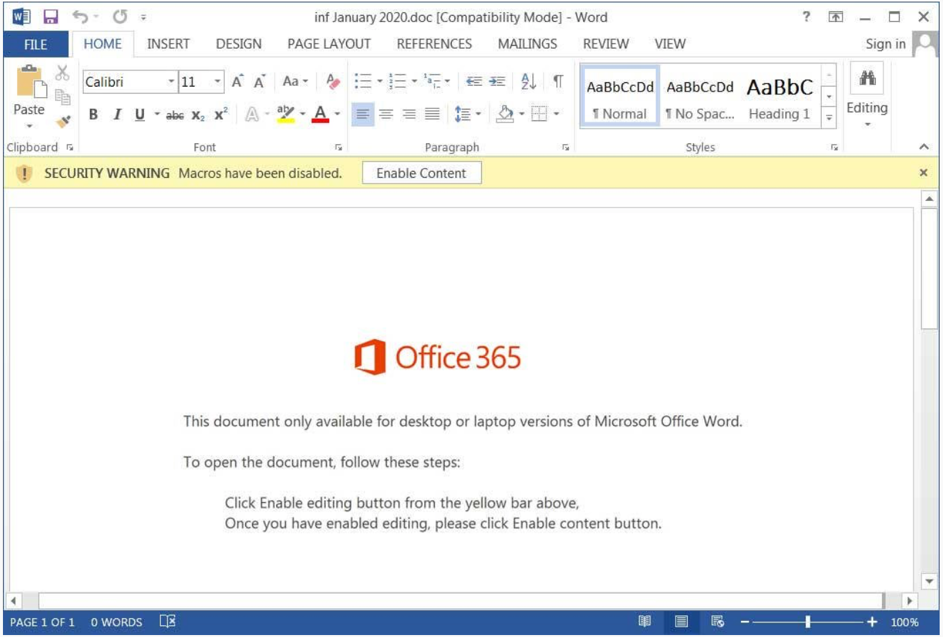

Zawartość załącznika

Celem wysyłania takich wiadomości, jest nakłonienie użytkownika do otwarcia załączonego dokumentu w formacie Microsoft Word, który jest plikiem złośliwym, zaprojektowanym do pobrania i zainstalowania trojana Emotet.

Jeśli ofiara da się nabrać i otworzy załącznik, zobaczy standardowy szablon dokumentu Office 365, który poprosi o „Włączenie zawartości”, aby poprawnie wyświetlić dokument. Po kliknięciu w przycisk, zostaną uruchomione makra zawarte w dokumencie i za pomocą Powershell zainstalowany zostanie trojan Emotet, którego ładunek również zaszyty jest w pliku z załącznika.

Zainfekowany komputer zostanie następnie wykorzystany do wysyłania złośliwych maili spamując dalej informacje o koronawirusie i rozprzestrzeniając ładunek Emotet.

Oprócz tego, oczywiście zainstalowany Emotet pozwoli atakującemu pobrać dane uwierzytelniające użytkownika, historię jego przeglądarki oraz poufne dokumenty, które zostaną spakowane i wysłane do serwerów Command & Control.

Podsumowanie

Każdy użytkownik Internetu powinien posiadać podstawową wiedzę o zagrożeniach na niego czyhających. Musimy uważać na wszelkie podejrzane wiadomości e-mail, które docierają do naszej skrzynki odbiorczej, gdyż poczta elektroniczna jest wciąż najczęstszym wektorem dostarczenia malware do ofiary. Szczególnie ważne są tutaj właśnie załączniki z dokumentami MS Office, czyli .docx, .xlsx, .pptx, gdyż z pozoru niepozorne, mogą zawierać ukryte złośliwe makra. Więcej w artykule tutaj.

Zamiast otwierać podejrzane załączniki, warto skonsultować się z nadawcą w celu potwierdzenia lub najpierw przesłać wiadomość do działu bezpieczeństwa, aby mogli oni sprawdzić załącznik w odseparowanym, kontrolowanym środowisku.

Polecamy również zapoznać się naszym artykułem – Jak rozpoznać phishing.

Trojan Emotet zajął pierwsze miejsce w rankingu „Top 10 most prevalent threats” udostępnionym pod koniec grudnia 2019 przez platformę do analiz złośliwego oprogramowania – Any.Run.