„Efekt Koronawirusa” – Jak epidemia wpłynęła na cyberbezpieczeństwo

Koronawirus mocno uderza w światową gospodarkę, powodując niepewność na największych światowych rynkach oraz powodując ogromne straty w największych organizacjach. Nie jest zaskoczeniem fakt, że cała ta sytuacja wprowadziła spore zamieszanie w bezpieczeństwie informatycznym. Praca zdalna, która wymusza inne podejście od departamentów bezpieczeństwa jest już problemem samym w sobie (pisaliśmy o tym we wcześniejszym artykule – link). Jednak prawdziwym zagrożeniem są nowe kampanie wykorzystujące informacje o Koronawirusie i masowo rozsyłające malware. Dwa największe trendy to spear-phishing oraz nowe złośliwe domeny z informacjami o zarażonych COVID-19. Atakujący wykorzystują te metody do kradzieży danych uwierzytelniających (podszywając się pod strony logowania) oraz do dostarczania i instalacji złośliwego oprogramowania na komputerze ofiar.

Przerażające statystyki

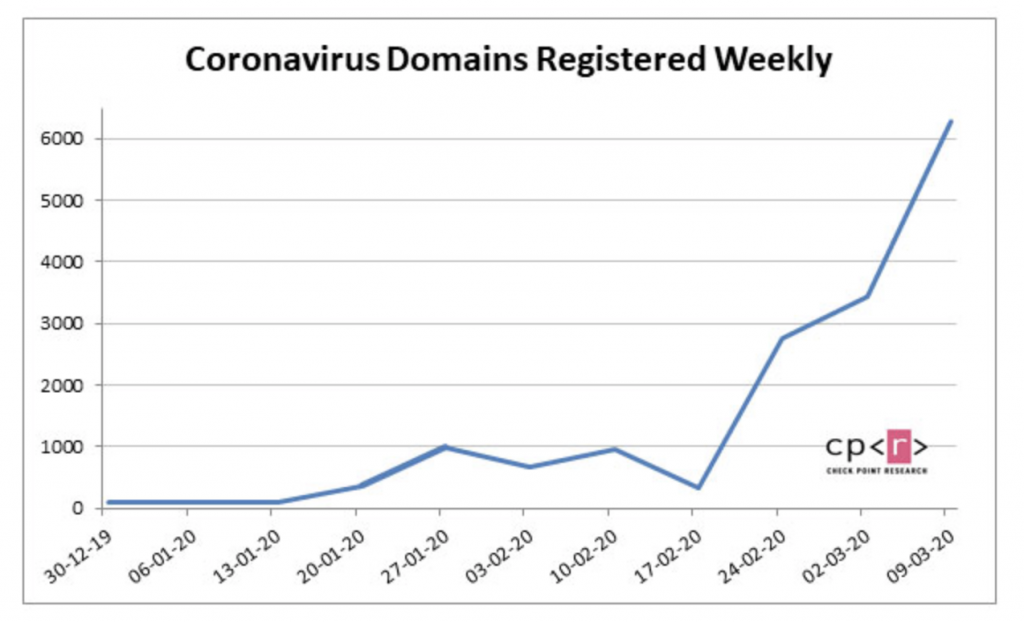

Na przestrzeni ostatnich dwóch miesięcy tematem numer 1 w każdym obszarze jest Koronawirus. Nie powinien dziwić więc fakt, że liczba rejestrowanych domen związanych z COVID-19 rośnie. Niestety większość tych stron, należy do grup hackerskich i jest wykorzystywana do nakłaniania użytkowników do założenia konta, rejestracji i podania danych osobowych, sprzedaży nieistniejących gadżetów do dezynfekcji itp.

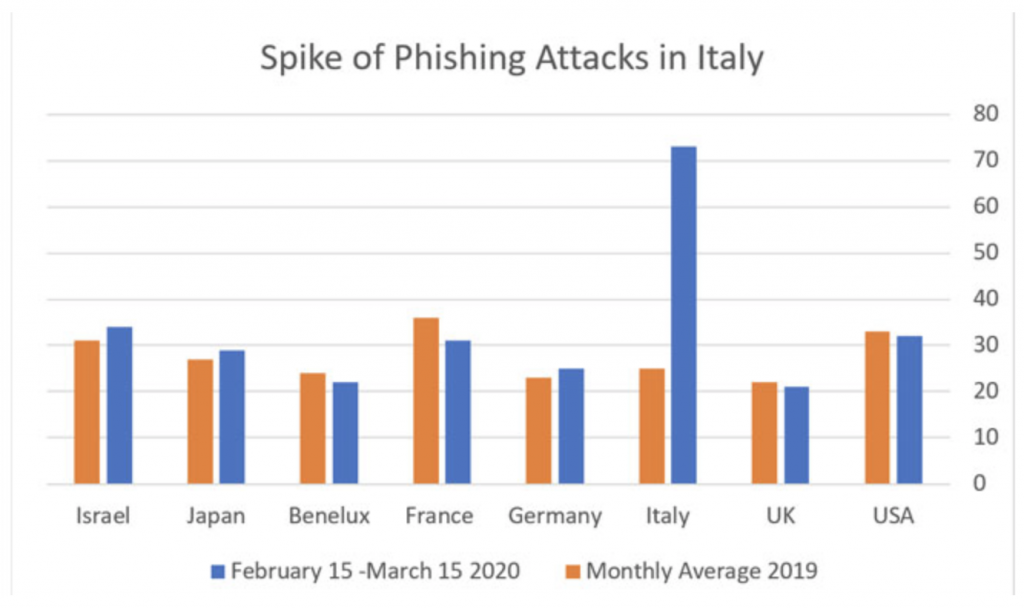

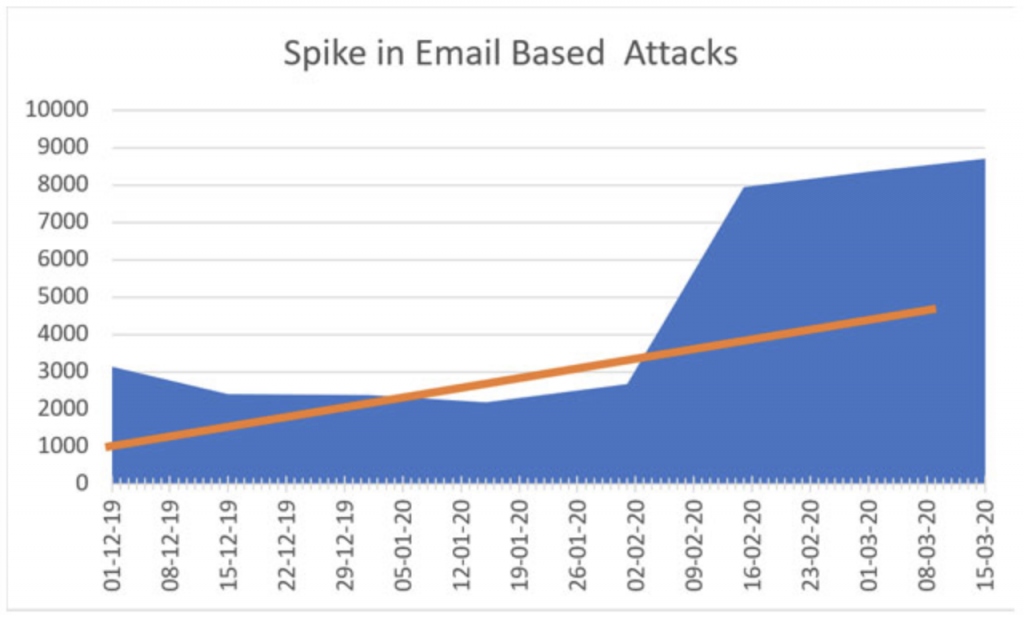

Firma Cynet, odpowiedzialna za monitoring bezpieczeństwa wielu krytycznych punktów we Włoszech, udostępniła bardzo ciekawe statystki związane właśnie z publicznym zainteresowaniem wirusem. Poniżej widzimy wzrost samych ataków phishingowych zaobserwowanych we Włoszech na przestrzeni ostatniego miesiąca. Średnia wartość przekroczona jest niemal 3 krotnie.

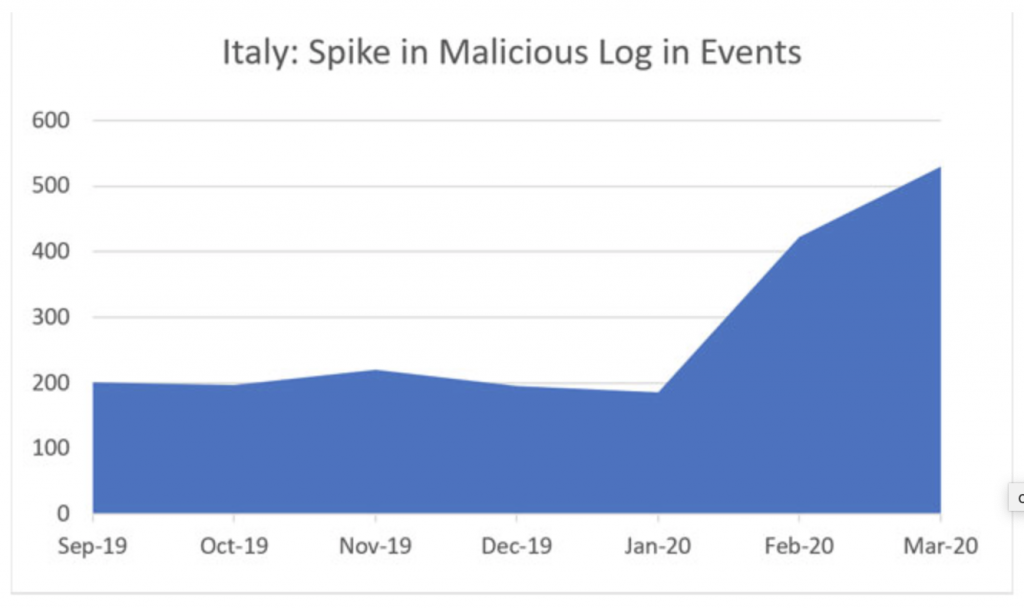

Atakujący dobrze wiedzą, że większość firm przerzuciła się w pełni na prace zdalną. Oznacza to otwarcie nowych furtek do systemów, nadawanie nowych uprawnień i dodawanie kolejnych wyjątków do polityk bezpieczeństwa. Ilość zgłoszonych incydentów związanych z podejrzanymi próbami logowania do krytycznych systemów drastycznie rośnie.

Ulubioną metodą dostarczenia złośliwego oprogramowania zawsze było i chyba zawsze już będzie poczta email. Jest to najprostsza metoda, aby paczka z malware znalazła się bezpośrednio na komputerze ofiary. Nieodpowiednio zabezpieczony gateway pocztowy może nie zauważyć złośliwej intencji nadawcy, a wtedy wszystko w rękach użytkownika i jego świadomości o zagrożeniach.

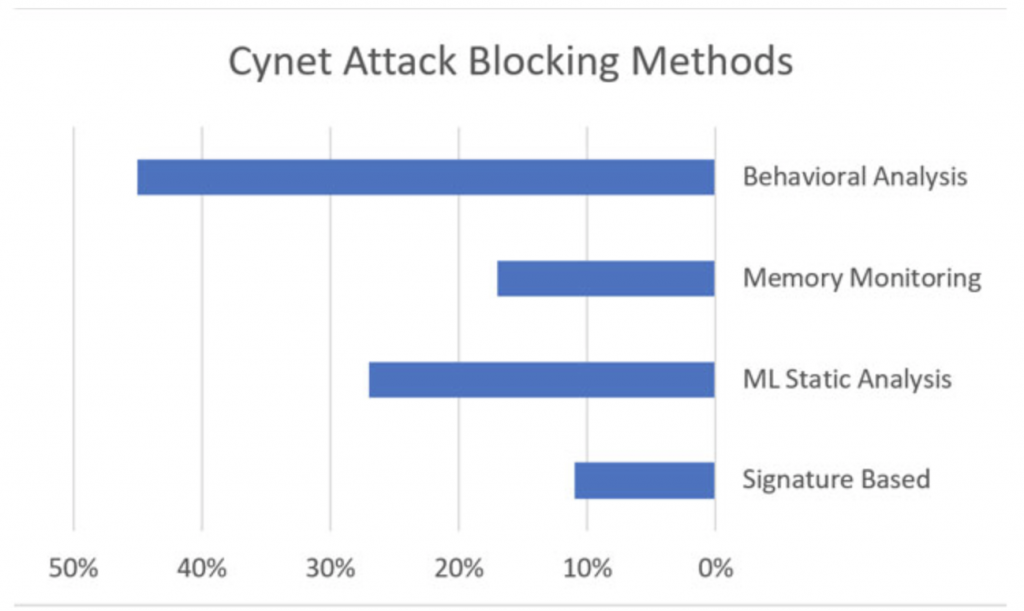

Ciekawy jest fakt, którym chwali się firma Cynet. Mianowicie, tylko 10% wykrytych i zablokowanych ataków zostało złapanych metodą opartą o sygnatury. Cała reszta do analiza behawioralna oraz monitoring końcówek (EDR). Oznacza to, że cyberprzestępcy nie używają starych, znanych metod, a coraz częściej korzystają z zaawansowanego złośliwego oprogramowania mogącego oszukać popularne programy antywirusowe czy filtry spamowe na serwerach pocztowych.

Ataki wykorzystujące COVID-19

Poniżej lista kilku z bardziej popularnych kampanii rozprzestrzeniających malware wykorzystując przy tym sytuację epidemii Koronawirusa.

- Grupa APT36, rzekomo sponsorowana przez rząd pakistański, atakuje ambasady innych krajów Azjatyckich przy użyciu spear-phishingu. Złośliwe maile mające zawierać dokument z poradami zdrowotnymi od WHO, zawierają tak naprawdę narzędzie Crimson Remote Administration Tool (RAT).

- Hackerzy z Korei Północnej propagują złośliwe oprogramowanie BabyShark, za pomocą wiadomości email zawierających skopiowane prawdziwe dokumenty na temat sytuacji epidemiologicznej w Korei Południowej.

- Duża kampania malspamowa, oczywiście o tematyce COVID-19 skierowana była kilka dni temu do przemysłu produkcyjnego, transportowego, kosmetycznego i farmaceutycznego. Za pośrednictwem dokumentów Microsoft Word, w których wykorzystano ponad 2 letnią podatność z edytora równań, dystrybuowano oprogramowanie AZORult służące do kradzieży lokalnych danych z komputera ofiary. Malware ten był też rozpowszechniany przy użyciu fałszywych map online z zakażeniami koronawirusa na Świecie.

- Ciekawym trikiem cyberprzestępców była aplikacja mobilna, dostępna jeszcze niedawno w sklepie Google Play, o nazwie „COVID-19 Tracker”. Miała służyć do śledzenia zachorowań w okolicy, w czasie rzeczywistym i informować o tym za pomocą powiadomień. W rzeczywistości zawierała ładunek ransomware, który po eskalacji uprawień użytkownika szyfrował telefon i żądał 100$ okupu. Uprawnienia niezbędne do instalacji paczki były wyłudzane w ciekawy sposób. Mianowicie, użytkownik proszony był o podanie poświadczeń administracyjnych do rzekomej zmiany kodu odblokowywania ekranu.

- Badacze F-Secure, ostrzegają o oszustwach, która wykorzystuje fakt powszechnego niedoboru masek w niektórych krajach. Nakłania odbiorców do płacenia za maseczki, tylko po to, aby wyłudzić pieniądze i nic nie wysyłać.

- W USA wykryto natomiast dużą kampanię wykradającą dane logowania do Office 365 studentów wielu różnych uniwersytetów. Link w wiadomości email przekierowuje do fałszywej strony logowania do portalu Office 365.

Słowo na koniec

Ludzie pracujący zdalnie, zespoły bezpieczeństwa ze związanymi rękami i ogólna atmosfera niepewności i lęku to idealne warunki dla cyberprzestępców, aby wypuścić nowe ataki i wzbogacić się dzięki światowemu kryzysowi. Inżynieria społeczna i socjotechnika zawsze były najgroźniejszą bronią i dobrze poprowadzone otwierają każdą furtkę. Przedstawione dane z Włoch powinny służyć jako przykład efektu cybernetycznego terroru, jakiego możemy być niedługo świadkami w większej liczbie lokalizacji na Świecie.