Ransomware MedusaLocker – opis działania

MedusaLocker to rodzina ransomware, którą zaobserwowano po raz pierwszy pod koniec 2019 roku. Istnieje wiele jej wariantów, jednak większość funkcji pozostaje niezmienna. Najbardziej zauważalne różnice to zmiany w rozszerzeniu używanego do szyfrowania plików (to w celu oszukania narzędzi blokujących operacje szyfrowania) oraz wygląd i sposób przekazu informacji w notce o płatności, pozostawionej w systemach po procesie szyfrowania.

Podczas gdy większość funkcjonalności MedusaLocker jest podobna do innych nowoczesnych ransomware, istnieją funkcje, które odróżniają program szyfrujący od powszechnych malware i czynią go w pewien sposób unikalnym i tym bardziej groźnym.

- MedusaLocker może szyfrować zawartość zamapowanych dysków sieciowych, które widoczne są z zainfekowanych systemów

- Malware ten, manipuluje funkcjonalnością systemu Windows, aby wymusić ponowne mapowanie dysków sieciowych w razie rozłączenia

- Złośliwe oprogramowanie wykorzystuje ICMP sweeping do rozpoznania sieci w celu identyfikacji kolejnych systemów, których dane można zaszyfrować i tym samym zwiększyć prawdopodobieństwo zapłaty okupu

MedusaLocker może także wykorzystać PING w celu znalezienia innych zasobów w tej samej sieci. Jeśli złośliwe oprogramowanie jest w stanie je zlokalizować, MedusaLocker próbuje następnie wykorzystać protokół SMB do zaszyfrowania plików znajdujących się na nich.

Infekcja ransomware MedusaLocker

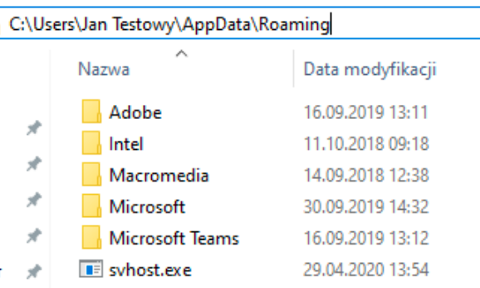

Charakterystyka samej infekcji nie różni się zbytnio od innych powszechnych ransomware. Po uruchomieniu w systemie, malware tworzy swoją kopię (plik .exe) w katalogu użytkownika w ścieżce %APPDATA%\Roaming:

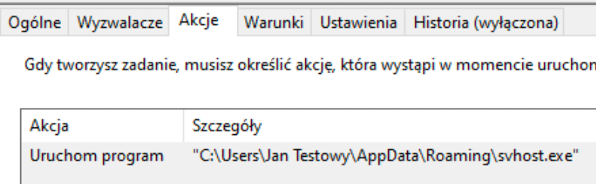

Dodatkowo, malware MedusaLocker w celu uzyskania trwałości w środowisku i uruchomienia procesu po jego zabiciu, tworzy zaplanowane zadanie w systemie, które uruchamia plik wykonywalny malaware co 15 minut:

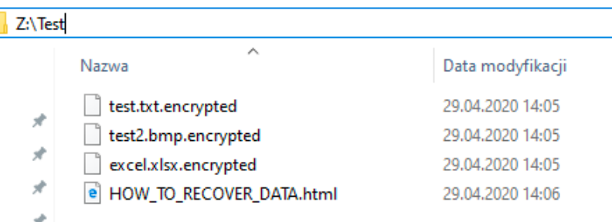

Każde uruchomienie pliku malware to iteracja szyfrowania zawartości wszystkich partycji dyskowych na systemie lokalnym oraz wszystkich widocznych zasobów sieciowych. Zaszyfrowane pliki otrzymują nowe rozszerzenie (w naszej wersji było to „.encrypted”) i oczywiście nie da się go zmienić z powrotem na stare i odczytać pierwotnej zawartości : )

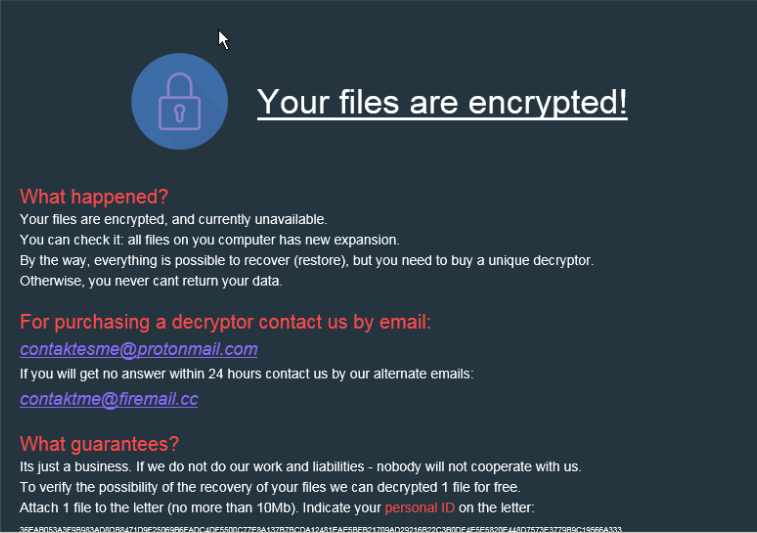

Oprócz tego, w każdym dotkniętym szyfrowaniem katalogu zostaje stworzony plik HTML z notką odnośnie okupu. Widzimy, że cyberprzestępcy nie podają tutaj konkretnej ceny, tylko zachęcają do kontaktu mailowego i ustalenia indywidualnych warunków. Zachęcają nawet do załączenia jednego z zaszyfrowanych plików, aby udowodnić że są w stanie je odszyfrować.

Jak się ochronić?

Metody obrony przed MedusaLocker nie różnią się zbytnio od zasad bezpieczeństwa stosowanych przeciwko innym ransomware. Ważne jest, aby zapewnić wielowarstwowy i kompleksowy poziom ochrony w organizacji.

- Filtry spamu i ochrona poczty ma kluczowe znaczenie, ponieważ znaczna większość infekcji ransomware rozpoczyna się poprzez e-mail z załącznikiem.

- Ważne jest również dbanie o bezpieczną komunikację SMB. MedusaLocker może szyfrować zarówno zawartość dysków lokalnych, ale także udziałów SMB. Przede wszystkim należy zrezygnować z używania protokołu SMB w wersji 1, ale też odpowiednio zarządzać uprawnieniami do zasobów sieciowych.

- Wiele odmian ransomware można wykryć i skutecznie zablokować w oparciu o sygnatury. Dlatego posiadanie zaktualizowanego oprogramowania antywirusowego oraz antymalware jest również niezbędne.

- Dodatkowo warto wyposażyć się w narzędzia pozwalające zablokować rozprzestrzenianie się ransomware, kiedy już inne warstwy bezpieczeństwa zawiodą i malware zacznie szyfrować pliki. Taki system może na przykład odcinać komunikację sieciową z zainfekowanej maszyny lub blokować konto, na którym malware został uruchomiony.

- Dopełnieniem jest ciągła edukacja pracowników i przeprowadzanie szkoleń dotyczących niebezpiecznych e-maili i plików.

Oprócz powyższych rzeczy, niezbędna jest solidna polityka tworzenia kopii zapasowych oraz odzyskiwania z nich danych w trybie offline.

Podsumowanie

Ransomware cały czas pozostaje najbardziej szkodliwym zagrożeniem dla dużych korporacji i powinny być one odpowiednio przygotowane do obrony. Pojawienie się w ostatnich latach ogromnego wzrostu udanych infekcji dowiodło, że samo posiadanie strategii tworzenia kopii zapasowych i odzyskiwania danych nie wystarczy. Organizacje powinny również wykorzystać solidną strategię zaawansowanej obrony, aby chronić swoje środowiska przed złośliwym oprogramowaniem, takim jak MedusaLocker.

Programiści ransomware dodają coraz to nowe funkcjonalności, które pozwalają im zmaksymalizować szkody, jakie mogą wyrządzić sieciom korporacyjnym, aby zwiększyć prawdopodobieństwo otrzymania zapłaty okupu. Tendencja ta prawdopodobnie utrzyma się, a organizacje powinny dysponować planami reagowania i odzyskiwania, aby zapewnić sobie możliwość wznowienia normalnych operacji po destrukcyjnym ataku.