Jak niewykrywalny malware Mandrake atakował przez 4 lata użytkowników Android?

W Internecie pojawia się wiele złośliwych programów dla Androida. Ten przypadek jest interesujący, ponieważ umożliwiał hackerom kontrolę użytkowników przez kilka lat. W tym artykule opiszemy malware Mandrake, który służył przestępcom jako inteligentne narzędzie szpiegujące oraz do atakowania użytkowników Androida w Polsce i w innych krajach na Świecie.

Badacze z Bitdefender opublikowali szczegółowe opracowanie na temat swoich badań dotyczących złośliwego oprogramowania Mandrake dla Android. Uważają, że malware jest aktywny od co najmniej 4 lat i przez cały ten czas pozostawał niewykryty, aż do początku 2020r. Prawdopodobnie zainfekowało się nim tysiące użytkowników.

Malware tkwi w aplikacjach

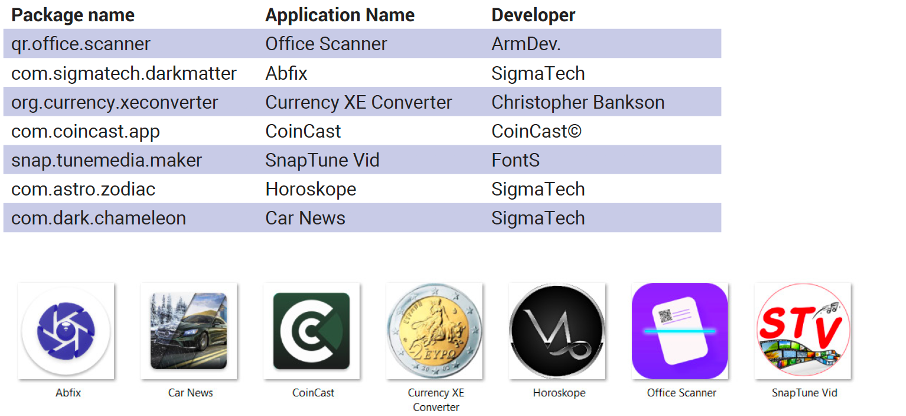

W dużym skrócie, szkodliwe oprogramowanie to inteligentne oprogramowanie szpiegujące, atakując użytkowników za pośrednictwem kampanii phishingowych i fałszywych aplikacji. Naukowcy zauważyli co najmniej dwie główne fale infekcji – między 2016 a 2017 rokiem, a następnie między 2018 a 2020. Podczas gdy pierwsza fala malware posiadała ograniczoną funkcjonalność, druga obejmowała inteligentniejszą wersję. Naukowcy ustalili, że szkodliwe oprogramowanie jest dostępne w sklepie Google Play i ukrywa się w co najmniej 7 aplikacjach, z których każda posiada szeroką bazę użytkowników. Należą do nich OfficeScanner, Abfix, Currency XE Converter, SnapTune Vid, CoinCast, Horoskope i Car News – wszystkie oferowane od pozornie różnych programistów.

Pozory mogą mylić

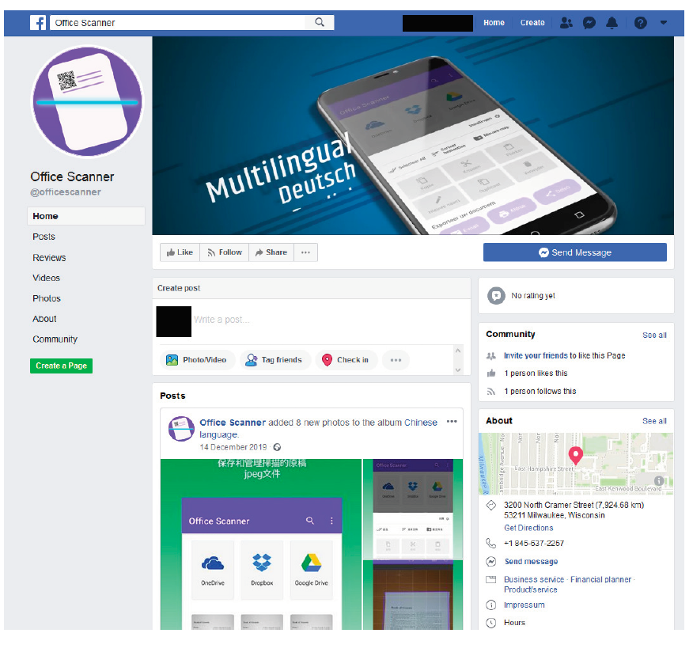

Przeglądając te aplikacje w sklepie Google Play w celu ich pobrania możemy odnieść wrażenie, że wyglądają na legalne i w niczym nie odbiegają od tych popularnych. Cyberprzestępcy byli na tyle przebiegli, że zadbali nawet o opinie użytkowników oraz pomagali w rozwiązywaniu problemów. W kontekście tego ostatniego oferowali nawet wsparcie online dla tych aplikacji za pomocą dedykowanych stron internetowych i stron mediów społecznościowych.

Droga infekcji Mandrake

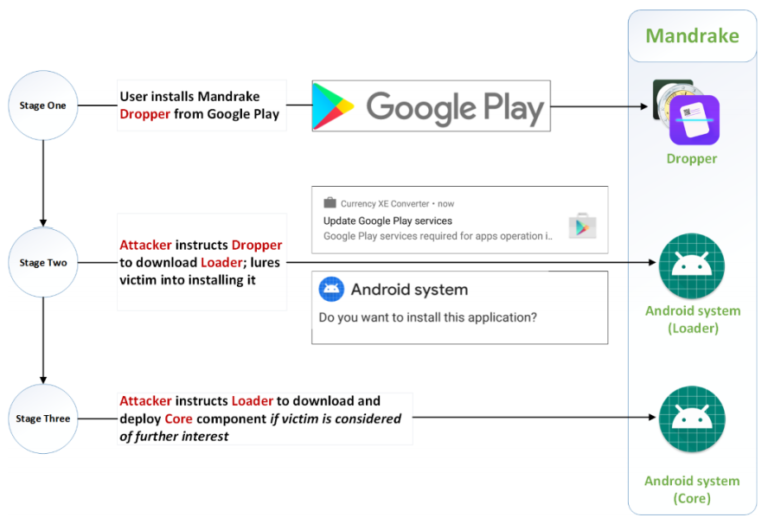

Jeśli użytkownik pobrał na swoje urządzenie aplikację, malware był uruchamiany w trzystopniowym procesie. Przy czym trzeci etap zostałby wykonany tylko wtedy, gdy cyberprzestępcy uznaliby ofiarę za godną ataku.

Po wykonaniu Mandrake zaszywa się w systemie operacyjnym i działa w ukryciu na urządzeniu ofiary, odfiltrowując dane. Wykazuje także liczne funkcje do przejęcia docelowego urządzenia. Należą do nich:

- Wyodrębnianie wiadomości SMS

- Wysyłanie wiadomości SMS na określone numery

- Pobieranie listy kontaktów

- Wykonywanie połączeń telefonicznych

- Pobieranie listy instalowanie / odinstalowywanie aplikacji

- Pobieranie wszystkich informacji o koncie

- Pozyskiwanie szczegółów na temat urządzenia i sieci

- Nagrywanie ekranu

- Śledzenie GPS

- Inicjowanie przywracania ustawień fabrycznych w celu wyczyszczenia złośliwego oprogramowania

Ostatnia funkcja wykonywana jest wtedy, gdy cyberprzestępcy uznają, że wyekstrahowane dane wystarczają do ich kradzieży z telefonu. Po tym kroku wymazują urządzenie do danych fabrycznych w celu wyczyszczenia po sobie jakikolwiek śladów.

Mandrake wykonuje ataki ukierunkowane

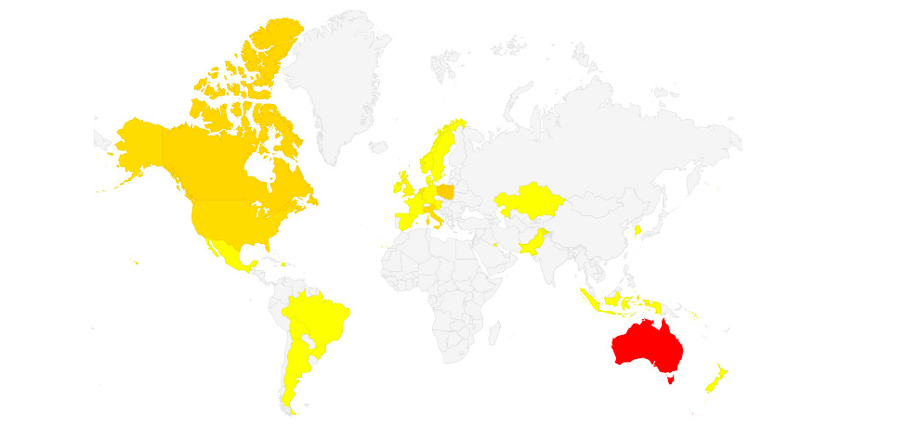

Badacze stwierdzili, że złośliwe oprogramowanie dla Androida w dużej mierze pozostawało niewykryte przez lata ze względu na precyzyjne atakowanie użytkowników. Kampania skierowana była głównie do osób w rozwiniętych regionach, takich jak Europa, Australia, Kanada i Ameryka. Spośród nich Australia stała się regionem najbardziej dotkniętym. Na liście jest też Polska zaznaczona na pomarańczowo!

Tymczasem szkodliwe oprogramowanie nie atakowało użytkowników z regionów o niskich dochodach, takich jak Afryka, obszary arabskojęzyczne i krajów należących do byłego ZSRR. W szczególności osoby atakujące wyeliminowały około 90 krajów ze swojej listy celów.

Istotny jest wydawca karty SIM

Szkodliwe oprogramowanie atakowało również użytkowników zgodnie ich z kartami SIM. Badacze stwierdzili w opracowaniu:

„Malware unika także uruchamiania na urządzeniach bez kart SIM lub z kartami SIM wydanymi przez określonych operatorów. W szczególności nie będzie działać między innymi z Verizon lub China Mobile Communications Corporation (CMCC).”

Malware jest na tyle inteligentny, że potrafi rozpoznać symulowane środowisko i w tej sytuacji nie uruchomić się nawet przy zaimplementowanym mechanizmie weryfikacji CAPTCHA podczas uruchamiania aplikacji.

Podsumowanie

Mimo tych wszystkich szczegółów badacze nie byli w stanie wyjaśnić pochodzenia cyberprzestępców i ich intencji podczas atakowania ofiar. Mandrake wciąż posiada duży potencjał do rozszerzenia docelowego promienia działania. Dlatego po raz kolejny użytkownicy muszą upewnić się, że unikają korzystania z aplikacji pochodzących od nowych programistów o nieznanych nazwach. Weryfikujcie za każdym razem aplikację, uważajcie na dodatkowe komunikaty.

Jeśli korzystasz lub posiadasz na swoim telefonie powyżej wymienione aplikacje jak najszybciej je odinstaluj oraz najlepiej przywróć ustawienia w telefonie do fabrycznych (przy uprzednim przegraniu najważniejszych danych).