Microsoft załatał jedną z najgroźniejszych podatności wszechczasów – Atak „Zerologon”

Pewnie większość środowisk IT zauważyła zmasowany atak aktualizacji serwerów Windows w ostatnich tygodniach. Poprawki bezpieczeństwa od Microsoft, które wychodzą co wtorek, tym razem nie mogły długo czekać. Wielu nie zdaje sobie sprawy, że Microsoft załatał jeden z najpoważniejszych błędów, jakie kiedykolwiek zgłoszono firmie z Redmond. Problem w mechanizmie Netlogon, który można wykorzystać, aby łatwo przejąć serwery Windows działające jako kontrolery domeny w sieciach korporacyjnych.

Błąd, który został poprawiony można znaleźć pod identyfikatorem CVE-2020-1472. Został opisany jako podatność podniesienia uprawnień w protokole Netlogon, który używany jest jako jedna z metod uwierzytelniania użytkowników oraz komputerów do domeny Active Directory.

Luka otrzymała maksymalną ocenę krytyczności 10/10, a jej szczegóły nigdy nie zostały upublicznione, co oznacza, że użytkownicy i administratorzy IT nie wiedzieli, jak w rzeczywistości niebezpieczny był to problem.

Atak za pomocą kilku Zer

Jednak w poście na blogu zespół z Secura B.V., holenderskiej firmy ds. bezpieczeństwa IT, w końcu podniósł zasłonę i opublikował raport techniczny opisujący dokładniej tę podatność. W skrócie – z raportu wynika, że błąd jest naprawdę wart swojej oceny ważności 10/10. Według ekspertów, bug, który nazwali Zerologon, wykorzystuje słaby algorytm kryptograficzny używany w procesie uwierzytelniania Netlogon. Błąd ten umożliwia atakującemu manipulowanie procedurami uwierzytelniania Netlogon oraz:

- podszywanie się pod tożsamość dowolnego komputera w sieci podczas próby uwierzytelnienia na kontrolerze domeny

- wyłącznie funkcji bezpieczeństwa w procesie uwierzytelniania Netlogon

- zmienianie hasła komputerów w Active Directory

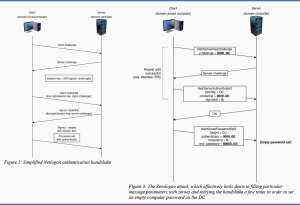

Istota i powód, dla którego błąd został nazwany Zerologon, jest taki, że atak jest wykonywany przez dodanie zerowych znaków w niektórych parametrach uwierzytelniania Netlogon. Widzimy to na schemacie ataku poniżej:

Cały atak jest bardzo prosty do przeprowadzenia i może trwać kilka sekund. Ponadto nie ma ograniczeń co do tego, w jaki sposób atakujący może wykorzystać atak Zerologon. Na przykład osoba atakująca może również podszywać się pod sam kontroler domeny, zmienić swoje hasło, umożliwiając hakerowi przejęcie całej sieci firmowej.

Istnieją pewne ograniczenia dotyczące wykorzystania tego ataku. Nie można na przykład używać go do przejmowania serwerów Windows spoza sieci. Atakujący najpierw potrzebuje przyczółku w sieci domenowej. Pisaliśmy o możliwościach zaszycia się w domenie w naszej kampanii Active Directory Persistance.

Jednak, gdy ten warunek zostanie spełniony, zaatakowana firma dosłownie kończy z wynikiem game over – kompromitacji całej domeny.

Co więcej, podatność w Netlogon jest również dobrodziejstwem dla cyberprzestępców lubujących się w oprogramowaniu ransomware, które często polega na infekowaniu jednego komputera w sieci, a następnie rozprzestrzenianiu się na wiele innych. Dzięki Zerologon zadanie to zostało znacznie uproszczone.

Są łatki, będzie ich jeszcze więcej

Łatanie Zerologon nie było łatwym zadaniem dla Microsoft, ponieważ firma musiała zmodyfikować sposób, w jaki miliardy urządzeń łączą się z sieciami korporacyjnymi, skutecznie acz chwilowo zakłócając działalność niezliczonych firm.

Ten proces aktualizacji zaplanowano na dwie fazy. Pierwsza miała miejsce kilka tygodni temu, kiedy Microsoft opublikował tymczasową poprawkę dotyczącą ataku Zerologon. Łatka sprawiła, że funkcje bezpieczeństwa Netlogon (które wyłączał atak Zerologon) były wymuszane dla wszystkich uwierzytelnień Netlogon, skutecznie zapobiegając atakom.

Niemniej jednak, bardziej kompletna łatka jest zaplanowana na luty 2021 r, na wypadek, gdyby cyberprzestępcy znaleźli sposób na obejście sierpniowych łat. Niestety, Microsoft przewiduje, że ta późniejsza poprawka doprowadzi do zerwania uwierzytelniania na niektórych urządzeniach i problemy w połączeniu.

Ataki przy użyciu Zerologon są oczywiste, przede wszystkim ze względu na wagę błędu, szeroki wpływ i korzyści dla atakujących, dlatego aktualizacja jest wysoce zalecana, żeby nie powiedzieć – niezbędna.

W międzyczasie firma Secura wydała skrypt w języku Python, który może poinformować administratorów, czy ich kontroler domeny został poprawnie zaktualizowany.