Dostęp do konta administratora domeny w firmie finansowej z listy Fortune 500 wystawiony na sprzedaż w Darknecie!

Do czego to doszło? W Darknecie można kupić dostęp do konta Administratora domeny do jednej z największych firm finansowych z listy Fortune 500!

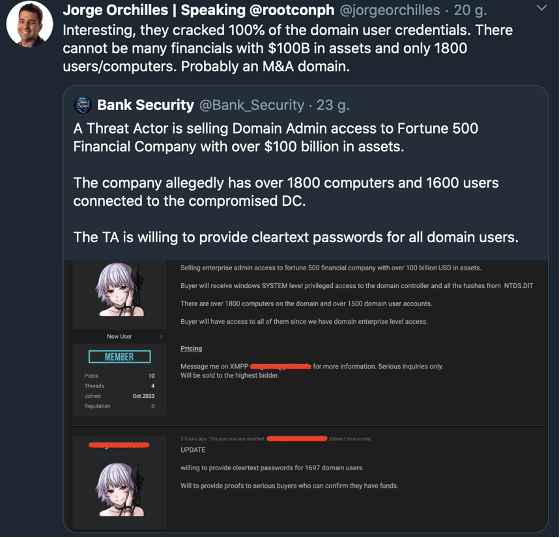

Ogłoszenie pojawiło się w niedzielę na znanym forum Darknet tutaj. Możemy w nim przeczytać, że anonimowy haker/osoba o pseudonimie magicman1337 sprzedaje dostęp do konta administratora domeny firmy finansowej wymienionej na liście Fortune 500, której wartości aktywów to ponad 100 miliardów dolarów!:

„Kupujący otrzyma uprzywilejowany dostęp na poziomie użytkownika SYSTEM do systemu Windows kontrolera domeny i wszystkich hashy haseł (zaszyfrowanych haseł) z bazy NTDS.DIT”

Nie wiemy, czy doszło do ataku hakerskiego, czy dane te uzyskał pracownik tej firmy lub osoba trzecia. Równie dobrze mogło to być pokłosie exploitacji ostatniej podatności Microsoft – ZeroLogon, którą może wykonać praktycznie każda osoba w sieci jeśli firma odpowiednio wcześnie nie zabezpieczyła kontrolerów domeny.

Oferent nie podaje ceny za ujawnienie danych, ale rozważa tylko konkretne propozycje finansowe.

Podał też informacje, że w zhakowanej domenie firmy jest ponad 1800 komputerów i ponad 1500 kont użytkowników domeny. Kupujący otrzyma dostęp do wszystkich z nich, ponieważ oferowane poświadczenia umożliwiają pełny dostęp do domeny na poziomie przedsiębiorstwa. Oprócz dostępu administracyjnego użytkownik forum zaoferował także sprzedaż bazy danych 1697 jawnych haseł użytkowników, które rozszyfrował.

O bezpieczeństwie Active Directory i haseł pisaliśmy na Kapitanie Hacku tutaj oraz tutaj.

Co w tej sytuacji? Co powinna zrobić firma?

W Internecie pojawiły się spekulacje użytkowników, że ów zhakowaną firmą może być M&A (McKinsey&Company).

Pewnie zastanawia Was, co taka firma może zrobić w tej sytuacji? Odpowiedź jest prosta – najlepiej przeinstalować całe Active Directory. Lecz zwłaszcza w tak dużej organizacji może nie być to takie łatwe do zrobienia i sprzątanie po incydencie może zająć miesiące. Jeśli haker pozostawił po sobie backdoory (takie jak wymienione tutaj) w środowisku lub posiada na którymś z komputerów zainstalowany malware umożliwiający mu zdalny dostęp do jej środka, firma powinna przede wszystkim wykonać audyt całego środowiska IT i na bieżąco monitorować zachowanie użytkowników oraz sieć. Wskazane jest także wdrożenie kontroli aktywności kont uprzywilejowanych oraz odebrać nadmiarowe uprawnienia. Oczywiście po stronie samej domeny AD firma powinna wykonać szereg zaleceń m.in. odnośnie zmiany haseł użytkowników (z kontem KRBTGT włącznie), resetu haseł kontrolerów domeny itd.

Jeśli jesteś zainteresowany audytem i ochroną środowiska AD/Microsoft w Twojej firmie i chciałbyś zabezpieczyć się przed taką sytuacją w przyszłości zachęcamy do kontaktu -> kontakt(at)kapitanhack.pl