Fałszywa strona Pixelmon NFT infekuje złośliwym oprogramowaniem

Fałszywa strona Pixelmon NFT kusiła fanów darmowymi tokenami i przedmiotami do zbierania, jednocześnie infekując ich złośliwym oprogramowaniem, które okradało ich portfele kryptowalutowe.

Pixelmon to popularny projekt NFT, który obejmuje stworzenie gry online metaverse, w której można zbierać, trenować i walczyć z innymi graczami za pomocą zwierzątek Pixelmon.

Projekt ten cieszy się dużym zainteresowaniem, ponieważ ma prawie 200 000 obserwatorów na Twitterze i ponad 25 000 członków na Discordzie.

Podszywanie się pod Pixelmon

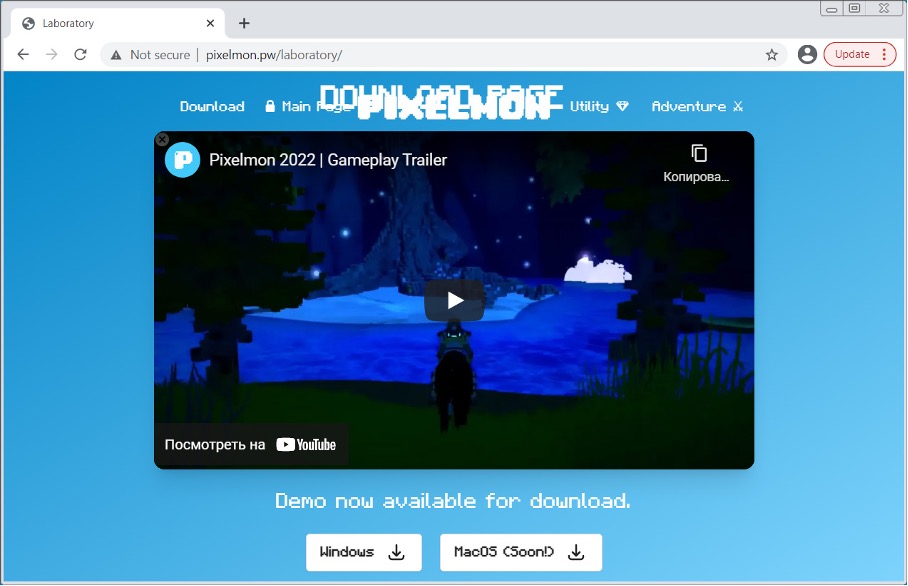

Aby wykorzystać to zainteresowanie, hakerzy skopiowali stronę pixelmon.club i stworzyli jej fałszywą wersję pod adresem pixelmon.pw, aby rozprowadzać złośliwe oprogramowanie.

Strona ta jest niemal idealną repliką legalnej witryny, jednak zamiast oferować demo gry projektu, złośliwa strona oferuje pliki wykonywalne, które instalują na urządzeniu złośliwe oprogramowanie wykradające hasła.

Jak działa fałszywe oprogramowanie

Strona oferuje plik o nazwie Installer.zip, który zawiera plik wykonywalny. Na pierwszy rzut oka wydaje się być uszkodzony i nie infekuje użytkowników żadnym złośliwym oprogramowaniem.

Jednak MalwareHunterTeam, który jako pierwszy odkrył tę złośliwą stronę, znalazł inne złośliwe pliki dystrybuowane przez tę stronę, które pozwoliły nam zobaczyć, jakie malware jest przez nią rozprzestrzeniane.

Jednym z plików dystrybuowanych przez tę złośliwą stronę jest setup.zip, który zawiera plik setup.lnk. Setup.lnk jest skrótem do systemu Windows, który wykonuje polecenie PowerShell w celu pobrania pliku system32.hta z pixelmon.pw.

Następnie plik System32.hta pobierał Vidar, złośliwe oprogramowanie wykradające hasła. Zostało to potwierdzone przez badacza bezpieczeństwa Fumik0_, który wcześniej analizował tę rodzinę szkodliwego oprogramowania.

Po uruchomieniu próbka Vidara, stworzona przez atakującego, łączy się z kanałem Telegram i pobiera adres IP serwera dowodzenia i kontroli złośliwego oprogramowania. Następnie pobiera polecenie konfiguracyjne z serwera C2 i pobiera kolejne moduły, które są wykorzystywane do wykradania danych z zainfekowanego urządzenia.

Szkodliwe oprogramowanie Vidar może wykradać hasła z przeglądarek i aplikacji oraz przeszukiwać komputer w poszukiwaniu plików o określonych nazwach, które następnie są przesyłane do podmiotu stanowiącego zagrożenie.

Podsumowanie

Ponieważ jest to strona NFT, oczekuje się, że odwiedzający będą mieli zainstalowane na swoich komputerach portfele kryptowalutowe. W związku z tym, agresorzy kładą nacisk na poszukiwanie i kradzież plików związanych z kryptowalutami.

Ponieważ projekty NFT są zasypywane oszustwami mającymi na celu kradzież kryptowaluty, powinieneś zawsze potrójnie sprawdzić, czy odwiedzany przez Ciebie adres URL jest rzeczywiście związany z interesującym Cię projektem.

Ponadto, nigdy nie uruchamiaj żadnych plików wykonywalnych z nieznanych stron internetowych bez uprzedniego przeskanowania ich oprogramowaniem antywirusowym lub choćby przy użyciu VirusTotal.