Phishing QBot wykorzystuje Kalkulator Windowsa do zainfekowania urządzenia.

Grupa przestępcza odpowiedzialna za stworzenie złośliwego oprogramowania QBot wykorzystywała Kalkulator Windowsa do bocznego ładowania złośliwego payloadu na zainfekowane komputery.

DLL side-loading to powszechna metoda ataku, która wykorzystuje obsługę bibliotek dynamicznych (DLL) w systemie Windows. Polega na załadowaniu złośliwej biblioteki DLL i umieszczeniu jej w folderze, z którego system operacyjny załaduje ją zamiast oryginalnej.

W 2021 opisywaliśmy już działanie QBot wtedy znanego bardziej jako QakBot. To odmiana złośliwego oprogramowania dla systemu Windows, która rozpoczęła się jako trojan bankowy, ale wyewoluowała w złośliwy dropper i jest wykorzystywana przez grupy we wczesnych fazach ataku do zrzucania beaconów Cobalt Strike.

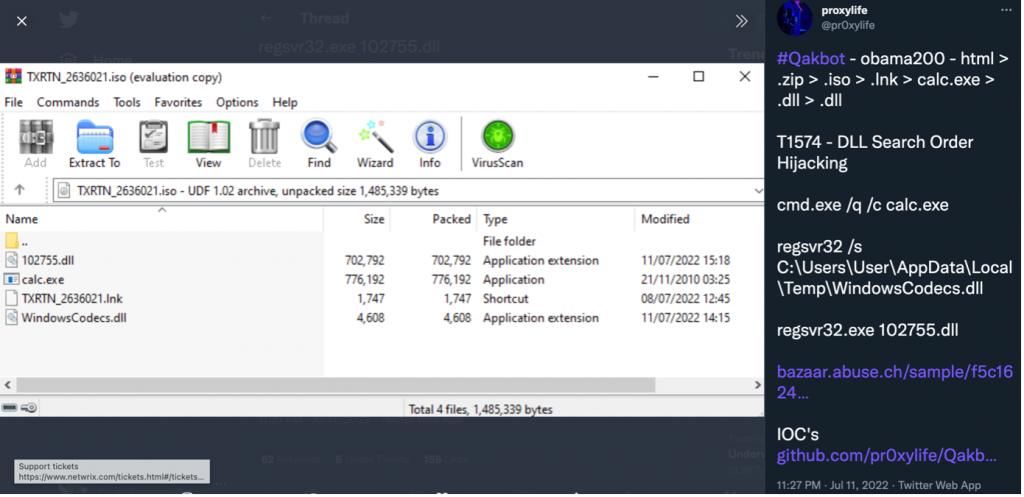

Badacz bezpieczeństwa ProxyLife odkrył ostatnio, że Qakbot, nadużywa aplikacji Windows 7 Kalkulator do ataków typu DLL side-loading od co najmniej 11 lipca. Metoda ta jest nadal wykorzystywana w kampaniach malspamowych.

Nowy łańcuch infekcji QBot

ProxyLife i badacze z Cyble udokumentowali najnowszy sposób infekcji QBot aby pomóc w ochronie przed tego typu zagrożeniem.

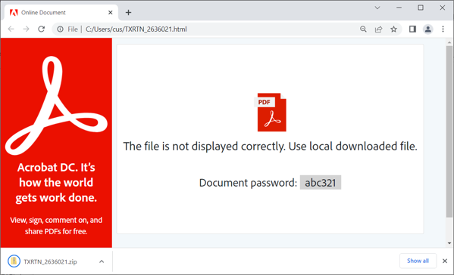

E-maile wykorzystane w najnowszej kampanii przenoszą załącznik w postaci pliku HTML, który pobiera chronione hasłem archiwum ZIP z plikiem ISO w środku.

Hasło do otwarcia pliku ZIP znajduje się w pliku HTML, a powodem zablokowania archiwum jest próba uniknięcia wykrycia przez antywirusy.

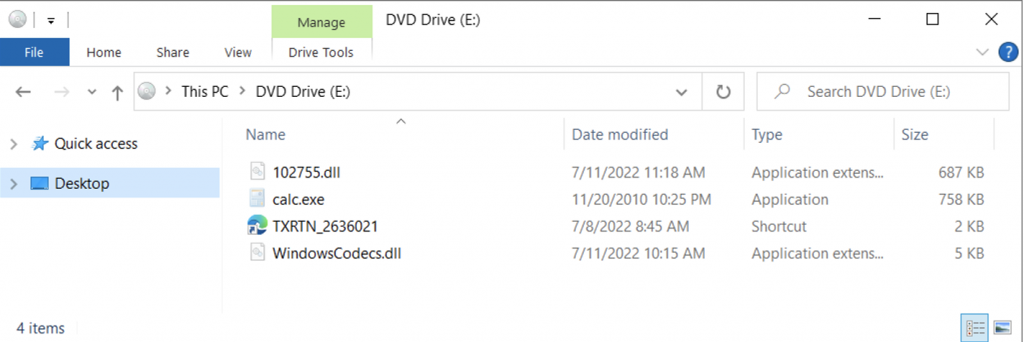

ISO zawiera plik .LNK, kopię 'calc.exe’ (Windows Kalkulator) oraz dwa pliki DLL, WindowsCodecs.dll oraz payload o nazwie 7533.dll.

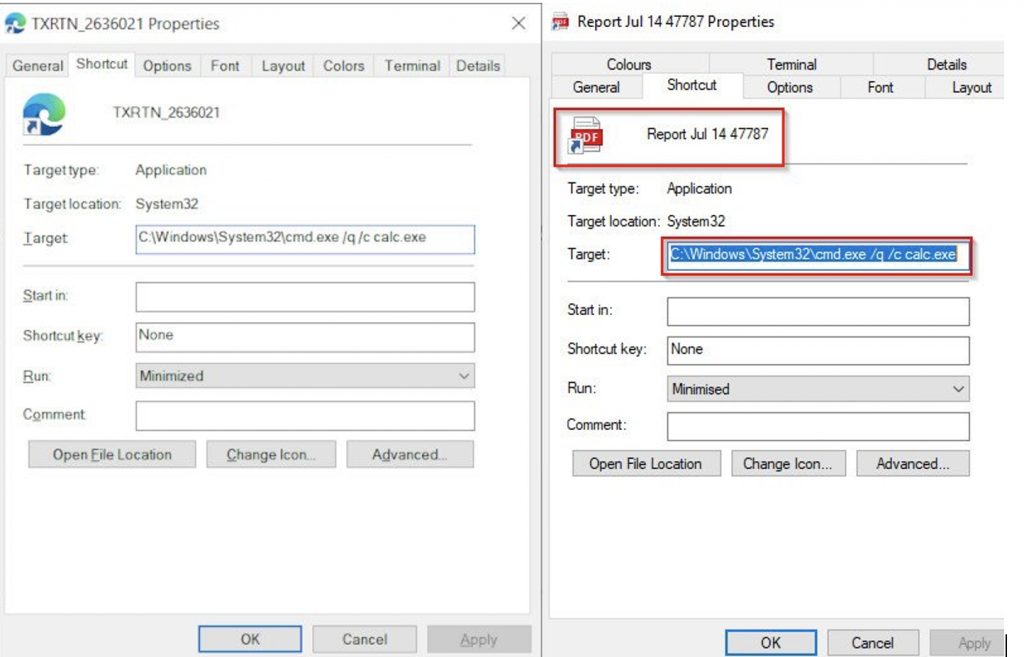

Gdy użytkownik montuje plik ISO, wyświetla on jedynie plik .LNK, który jest zamaskowany, aby wyglądać jak zwykły PDF lub skrót otwierany za pomocą przeglądarki Microsoft Edge.

Jednak skrót wskazuje na aplikację Kalkulator w systemie Windows, co widać w oknie dialogowym właściwości plików.

Kliknięcie skrótu wyzwala infekcję poprzez wykonanie Calc.exe za pośrednictwem Wiersza poleceń.

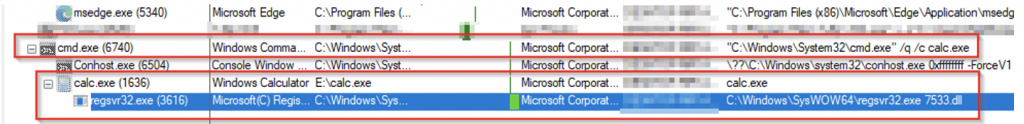

Po załadowaniu, Kalkulator Windows 7 automatycznie wyszukuje i próbuje załadować plik DLL WindowsCodecs. Nie sprawdza on jednak, czy plik DLL znajduje się w określonych przez system ścieżkach więc załaduje dowolną bibliotekę DLL z poprawną nazwą. Jeśli plik DDL zostanie umieszczony w tym samym folderze co plik wykonywalny Calc.exe jest ładowany z wyższym priorytetem niż biblioteka systemowa.

Aktorzy zagrożeń wykorzystują ten błąd, tworząc własny złośliwy plik WindowsCodecs.dll, który uruchamia inny plik [numerowany].dll, będący złośliwym oprogramowaniem QBot.

Podsumowanie

Kiedy instalujemy QBot za pośrednictwem zaufanego programu, takiego jak Kalkulator Windows, niektóre antywirusy mogą nie wykryć złośliwego oprogramowania, gdy jest ono ładowane.

Należy zauważyć, że usterka związana z bocznym ładowaniem DLL nie działa już w systemie Windows 10 Calc.exe i późniejszych.

Qakbot kradnie dane uwierzytelniające z systemu ofiary i wykorzystuje je do osiągnięcia korzyści finansowych. Oprócz bezpośrednich skutków finansowych, może to również prowadzić do oszustw, kradzieży tożsamości i innych konsekwencji dla każdej ofiary złośliwego oprogramowania Qakbot.

Zalecenia

Nie otwieraj e-maili od nieznanych lub nieistotnych nadawców. Unikaj pobierania pirackiego oprogramowania z niezweryfikowanych stron. Używaj renomowanych rozwiązań antywirusowych i pakietów oprogramowania zabezpieczającego na podłączonych urządzeniach, w tym komputerach, laptopach i urządzeniach mobilnych. Unikaj otwierania niezaufanych linków i załączników wiadomości e-mail bez uprzedniego sprawdzenia ich autentyczności.