Uwaga na tę krytyczną podatność – umożliwia zdalne uruchomienie kodu i przejęcie kontroli nad Windows

Opisywana przez nas dzisiaj luka powinna zostać potraktowana poważnie przez firmy – w szczególności te, które wystawiają publicznie zasoby Windows – do Internetu lub w wewnętrznych sieciach po protokołach HTTP, RDP oraz SMB. Problem dotyczy zarówno wersji klienckich Windows (od 7 do 11), jak i serwerowych (od 2012 do 2022).

We wrześniu 2022 r. Microsoft załatał lukę umożliwiającą ujawnienie informacji w SPNEGO NEGOEX (CVE-2022-37958). 13 grudnia przeklasyfikował ją na krytyczną po tym, jak Valentina Palmiotti, badaczka ds. bezpieczeństwa IBM Security X-Force Red, odkryła, że może pozwolić ona atakującym na zdalne wykonanie kodu.

W przeciwieństwie do podatności CVE-2017-0144, wykorzystywanej przez EternalBlue oraz w atakach ransomware WannaCry, która dotyczyła tylko protokołu SMB, opisywana luka w zabezpieczeniach ma szerszy zakres i potencjalnie może wpłynąć na więcej systemów Windows ze względu na większą powierzchnię ataku usług wystawionych w Internecie (HTTP, RDP, SMB) lub w sieciach wewnętrznych.

Istotne w tym wszystkim jest, że nie wymaga ona interakcji użytkownika ani uwierzytelnienia przez ofiarę w systemie docelowym.

Szczegóły na temat CVE-2022-37958

Luka w zabezpieczeniach dotyczy mechanizmu bezpieczeństwa SPNEGO Extended Negotiation (NEGOEX). Dzięki niej można zdalnie wykonać dowolny kod na komputerze ofiary poprzez dostęp do protokołu NEGOEX za pośrednictwem dowolnego uwierzytelniającego protokołu aplikacji systemu Windows, takiego jak domyślnie Server Message Block (SMB) lub Remote Desktop Protocol (RDP).

Należy pamiętać, że lista protokołów, których może dotknąć problem, nie jest kompletna i może istnieć wszędzie tam, gdzie jest używany SPNEGO. Dotyczy to zarówno protokołu Simple Message Transport Protocol (SMTP), jak i Hyper Text Transfer Protocol (HTTP), gdy włączona jest negocjacja uwierzytelniania SPNEGO – na przykład do użytku z Kerberos lub Net- uwierzytelnianie NTLM.

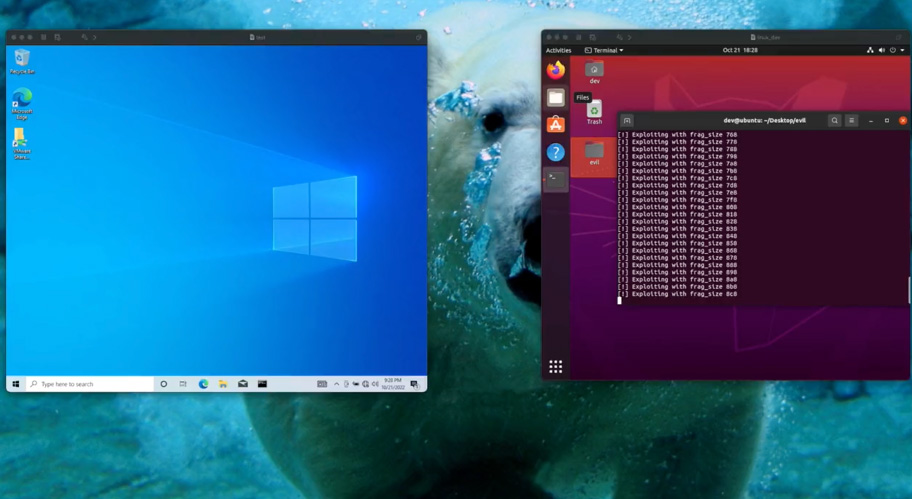

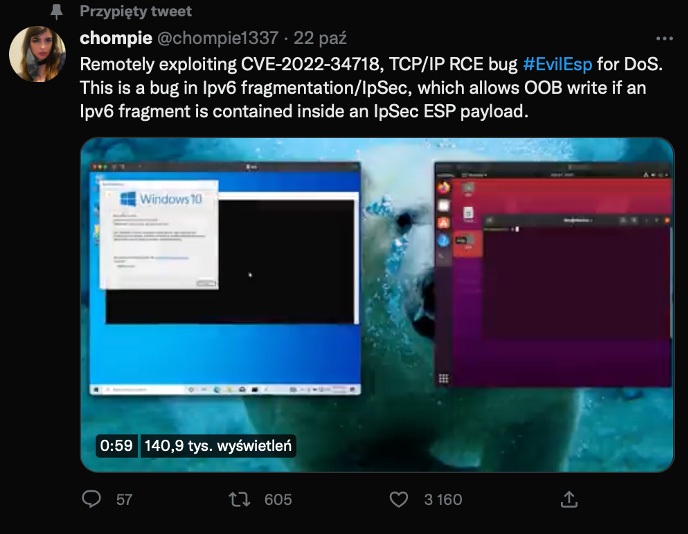

Exploit zaprezentowany w Internecie

Jakie zagrożenie dla organizacji może powodować niezałatany przed tą podatnością Windows, pokazuje poniższy przykład. W Internecie możemy znaleźć POC wykorzystujący opisywaną podatność, w którym badaczka odpala specjalny exploit z maszyny linuksowej i zdalnie hakuje system operacyjny Windows.

Bez posiadania uprawnień jest w stanie odpalić kod programu na Windows – skutkiem czego na nagraniu pojawia się słynny niebeski ekran. Badaczka zwraca także uwagę, że w chwili publikacji podatności otrzymała ona status ważności niski (low), lecz ostatnio Microsoft zmienił go na krytyczny (critical). W konsekwencji wiele firm może nadal traktować podatność jako mało ważną i nie łatać systemów w odpowiedniej kolejności. POC z exploitacji Windows możecie obejrzeć na poniższym nagraniu.

Rekomendacje

Zalecamy jak najszybszą aktualizację systemów Windows. Oprócz tego warto:

- sprawdzić, jakie usługi, takie jak SMB i RDP, są dostępne w Internecie,

- ciągle monitorować obszar ataku, w tym serwery WWW Microsoft IIS HTTP z włączonym uwierzytelnianiem systemu Windows,

- ograniczyć na IIS dostawców uwierzytelniania Windows do Kerberos lub Net-NTLM i usunąć „Negotiate” jako domyślnego dostawcę, jeśli nie można zastosować poprawki.