Prawie połowa serwerów Microsoft Exchange w Polsce narażona na ataki z zewnątrz

Nie tak dawno, bo zaledwie w piątek, wspominaliśmy o nieudanych poprawkach Microsoftu dla serwerów Active Directory pełniących rolę kontrolerów domeny. Dzisiaj postanowiliśmy natomiast przyjrzeć się serwerom Exchange pod kątem braku łatek i zagrożeniom z tego wynikającymi.

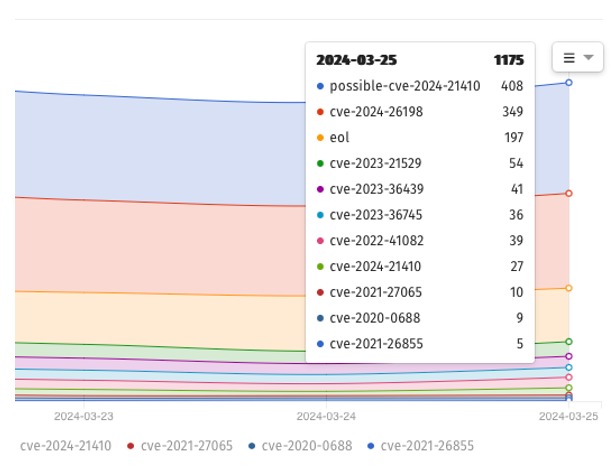

21 lutego pisaliśmy o błędach bezpieczeństwa umożliwiających przeprowadzenie eskalacji uprawnień na Exchange. Po ponad miesiącu sprawdziliśmy, jak wygląda sytuacja w Polsce. Okazuje się, że nie jest kolorowo. A raczej – jest po prostu źle. Z łącznie około 864 serwerów Microsoft Exchange wystawionych do Internetu prawie połowa (408) jest wciąż narażona na atak z wykorzystaniem podatności CVE-2024-21410, natomiast 349 serwerów na eskalację uprawnień CVE-2024-26198 (dane z poniedziałku 25 marca).

Czyżby administratorzy faktycznie bali się wprowadzania poprawek?

Ciekawi jesteśmy, co na to polski CERT. Może warto powiadomić operatorów sieci za pośrednictwem poczty elektronicznej o adresach IP w ich sieciach – tych samych, w których znajdują się znane podatne na ataki serwery Exchange.

Polska nie jest jedyna

W Europie trochę lepiej mają się nasi sąsiedzi – Niemcy, bo około 12% z 45 000 serwerów Microsoft Exchange w Niemczech to takie, do których można uzyskać nieograniczony dostęp przez Internet. Tak na ten temat pisało wczoraj BSI (Federalne Biuro Bezpieczeństwa Informacyjnego):

„Serwery Microsoft Exchange w Niemczech, do których można uzyskać dostęp z Internetu bez ograniczeń, są tak przestarzałe, że nie są już dla nich oferowane aktualizacje zabezpieczeń”.

Ponadto 25% wszystkich serwerów internetowych korzysta z Exchange 2016 i 2019, ale nie są zaktualizowane o najnowsze poprawki zabezpieczeń.

Konieczne natychmiastowe działanie

Osoby atakujące z łatwością mogą włamać się do tych serwerów, wykorzystując CVE-2024-21410 – krytyczny błąd polegający na podniesieniu uprawnień, umożliwiający poznanie danych uwierzytelniających NTLM docelowego użytkownika i „przekazanie” ich w celu uwierzytelnienia się na podatnym na ataki serwerze Exchange Server jako on.

Microsoft dostarczył poprawkę dla CVE-2024-21410 i zalecił:

- aktualizację zbiorczą Exchange Server 2019 (CU) 14, która wymusza już istniejące zabezpieczenia (rozszerzona ochrona uwierzytelniania) przed atakami polegającymi na przekazywaniu NTLM,

- aktualizację Exchange Server 2016 CU23, a następnie włączenie „Rozszerzonej ochrony za pomocą skryptu dostarczonego przez firmę Microsoft”.

Firma oświadczyła, że „była świadoma wykorzystania tej luki” oraz że została ona dodana do katalogu znanych luk w zabezpieczeniach CISA.

Luka 2024-26198

Istnieje również inna podatność w Microsoft Exchange, dla której niedawno udostępniono aktualizacje zabezpieczeń. Błąd o numerze CVE-2024-26198 to luka w zabezpieczeniach umożliwiająca ładowanie bibliotek DLL. Może umożliwić nieuwierzytelnionym atakującym zdalne wykonanie kodu na niezałatanych serwerach. Została naprawiona niedawno.

Ile jest na świecie podatnych na ataki serwerów Microsoft Exchange?

Fundacja Shadowserver wykrywa obecnie na świecie ponad 17 800 serwerów Exchange podłączonych do Internetu i podatnych na CVE-2024-21410, ponad 73 300 prawdopodobnie podatnych na CVE-2024-21410 (ze względu na nieznany status „Zastosowano rozszerzoną ochronę”) i ponad 70 000 podatnych na CVE-2024-26198.

Gorąco zachęcamy wszystkich administratorów Microsoft Exchange do korzystania z aktualnych wersji, instalowania dostępnych aktualizacji zabezpieczeń i bezpiecznej konfiguracji instancji. Oczywiście wcześniej należy sprawdzić poprawki na wybranych serwerach testowych.