Uważajcie na ten atak phishingowy. Przejmuje skrzynki pocztowe użytkowników Office 365!

Wczoraj w Internecie pojawił się ciekawy atak phishingowy na użytkowników Office 365 (Microsoft 365). Nie jest on blokowany przez filtry antyspamowe i może prowadzić do przejęcia dostępu do konta użytkownika Office365, jeśli ten odpowiednio nie zareaguje na podejrzaną wiadomość i otworzy jej załącznik.

O przejmowaniu poświadczeń do logowania się na skrzynki pocztowe użytkowników Office 365 pisaliśmy ostatnio tutaj. Opisywany atak nie instaluje na komputerze żadnego złośliwego oprogramowania, a jedynie wykrada hasła do poczty.

Uwaga na powiadomienia Office 365 VoiceMail

Platforma Microsoft 365 oferuje funkcjonalność nagrywania powitań głosowych, ich edycji oraz tworzenia reguł odbierania połączeń głosowych. Wszystko odbywa się w konfiguracji Outlook Voice Access.

Jeśli ktoś nagrał się na Twoją skrzynkę otrzymasz powiadomienie e-mail. Domyślnie ta funkcjonalność jest wyłączona na skrzynkach użytkowników. Lecz ten, kto ma ją wyłączoną (lub jest nieświadomy) może się nabrać na ten typ ataku phishingowego, który próbuje oszukać użytkownika mailem sugerującym, że otrzymał właśnie taką wiadomość głosową.

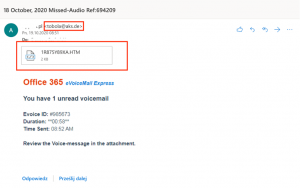

Poniżej przykładowy mail z phishingu:

Jak widać na powyższym zrzucie ekranu mail przychodzi od nazwy domeny organizacji Office 365 (nazwa wyświetlana), z której pochodzi odbiorca maila. W szczegółach nadawcy widać użytkownika [email protected]. Dowód ten powinien być pierwszym podejrzeniem, że coś jest nie tak.

Domena (akd.de), z której pochodzi użytkownik „tobola” wydaje się być legalną domeną niemieckiej firmy produkcyjnej. Być może cyberprzestępcy przejęli do tej skrzynki dostęp lub do serwera i rozsyłają z niej maile phishingowe.

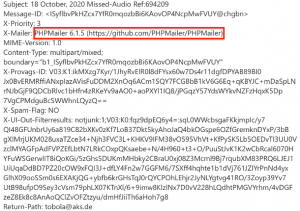

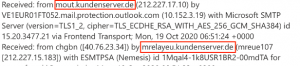

Idąc dalej. W nagłówku wiadomości widzimy, że mail został wysłany za pomocą aplikacji „PHPMailer 6.1.5” z serwera „mout.kundenserver.de” (działa na nim Apache).

Analiza załącznika złośliwej wiadomości

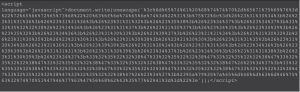

W wiadomości widzimy także załącznik *.htm (plik html), który jest istotnym elementem ataku. Po sprawdzeniu jego zawartości spotykamy skrypt JavaScript z zakodowaną treścią.

Dekodując znaki umieszczone w skrypcie JavaScript zaraz po funkcji „unescape” dowiemy się, że skrypt zawiera sekcję „meta” z kolejnym zakodowanym zestawem znaków.

Ów zakodowany zestaw znaków to nic innego jak adres URL do strony z phishingiem (domena „garfieldshecht.com”). Nazwa jej jest zbliżona do nazwy domeny firmy prawniczej „garfieldhecht.com”.

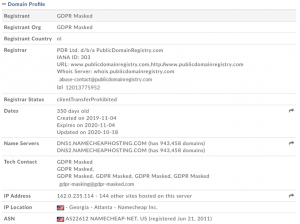

Powyższa domena została zarejestrowana 350 dni temu i jej lokalizacja pochodzi z Atlanty w stanie Goergia w USA. Tak więc nie jest nową domeną. Ciekawostką jest, że domena wygasła 4 listopada 2020 i została odnowiona 18 listopada, czyli w dzień poprzedzający wykonanie ataku phishingowego.

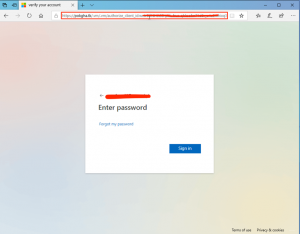

Po kliknięciu na stronę (zdekodowany link) zostaniemy przekierowani na dziwny adres URL w domenie „pokgha.tk”. Na docelowej, złośliwej stronie zobaczymy okno logowania do Office 365, na której cyberprzestępcy proszą w fałszywym formularzu o podanie hasła do poczty. Jak widać login pobrali z maila użytkownika (zakodowali go w linku w poczcie), do którego wysyłali wcześniej wiadomość. Identyfikacja maila użytkownika jest po wartości parametru „authorize_client_id” podawanym w URL.

Powyższy ekran zobaczyłby użytkownik, gdyby kliknął bezpośrednio na załącznik w podejrzanym mailu.

Analiza złośliwej domeny

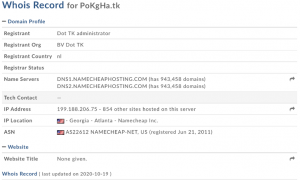

Analizując domenę „pokgha.tk” widzimy, że serwer, na którym działa złośliwa witryna jest z jej samej lokalizacji co „garfieldshecht.com”

Domena została zarejestrowana na tanim hostingu „namecheap.com” a jej osoba rejestrująca ją pochodzi z Holandii.

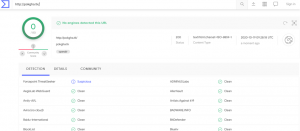

Portal virustotal.com nie identyfikuje jej jeszcze jako złośliwą. Jedynie Forcepoint widzi ją jako podejrzaną.

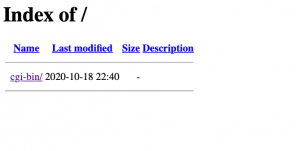

Na złośliwej witrynie działa serwer Apache ze skryptami CGI, które przechwytują wpisane hasła przez użytkowników.

Podsumowanie

Powyższy przykład pokazuje, że wciąż istnieją skuteczne ataki phishingowe omijające zabezpieczenia poczty. Cyberprzestępcy celowo zastosowali trik z zakodowanym skryptem JavaScript umieszczonym w załączniku o rozszerzeniu *.htm, aby ominąć rozwiązania antyspamowe i filtrujące pocztę. Wysłali też maila z przejętego serwera pocztowego/skrzynki pocztowej użytkownika z niemieckiej firmy produkcyjnej. To jeszcze bardziej „ogłupiło” filtry antyspamowe. Jak widać, to czy się złapiemy na dany atak i klikniemy na załącznik e-maila lub link, zależy tylko i wyłącznie od naszej świadomości. Polecamy nasz artykuł jak rozpoznać phishing tutaj. Od strony IT powinniśmy monitorować wszystkie połączenia na podejrzane domeny (w tym te z końcówka .tk), zwłaszcza na te, które niedawno się odnowiły lub zostały utworzone. Swoją drogą, ciekawi nas, ilu użytkowników dało się złapać na ten phishing?