Microsoft zabezpiecza dokumenty Office przez próbą infekcji komputera wirusem

Microsoft udostępnił „wszystkim klientom” usługę Application Guard dla pakietu Office, która ma chronić komputery przed infekcją wirusa spowodowaną na przykład przez użytkowników nabierających się na atak phishingowy i otwierających podejrzane, zainfekowane załączniki. Co się kryje pod nazwą Application Guard i jakie nowe funkcjonalności dostarcza? O tym piszemy poniżej.

Niewątpliwie poczta e-mail to najważniejsze medium komunikacyjne w firmach. Dlatego ponad 90% wszystkich cyberataków wykorzystuje ten wektor ataku. Odpowiednie zabezpieczenie gwarantuje większe bezpieczeństwo i ogranicza ryzyko utraty reputacji oraz kar wynikających z naruszenia informacji poufnej.

Od paru lat na rynku IT powstało kilka specjalistycznych narzędzi pomagających chronić pocztę użytkowników przed złośliwymi załącznikami, phishingiem, spamem oraz targetowanymi atakami. Wprowadzają one dodatkową usługę tzw. bramy (gateway), która ma za zadanie sprawdzać przychodzącą/wychodząca pocztę do/z organizacji i zabezpieczać podejrzane wiadomości/załączniki oraz nimi odpowiednio zarządzać. Niektóre produkty na rynku posiadają bardzo zaawansowane funkcjonalności, zawierają rozbudowane moduły sandboxingu (piaskownica), reputacji itp..

Microsoft, również w tym zakresie, postanowił pomóc swoim klientom i ogłosił, że wprowadza dla nich specjalną ochronę dla aplikacji pakietu Office – Microsoft Application Guard for Office.

Niestety, ale jest ona dostępna jedynie dla wszystkich użytkowników platformy Microsoft 365 (dawniej Office 365) posiadających licencje Microsoft 365 E5 lub Microsoft 365 E5 Security i można ją wdrożyć na ograniczonej wersji systemu operacyjnego.

Microsoft Application Guard for Office

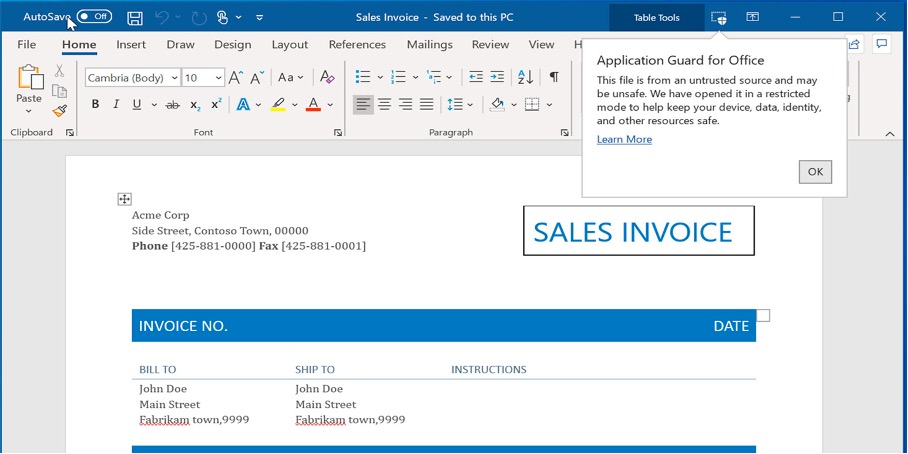

Application Guard for Office (inaczej Microsoft Defender Application Guard for Office) to funkcjonalność blokująca pliki, które pobiera użytkownik z niezaufanych źródeł, przed uzyskaniem dostępu do komputera (np. poprzez uruchomiony w nich skrypt). Robi to poprzez umieszczenie (i otwieranie) ich w specjalnej piaskownicy. Piaskownica to bezpieczny kontener, który jest izolowany za pomocą wirtualizacji sprzętowej od komputera. Dzięki niej potencjalnie niebezpieczne dokumenty otwierane w pakiecie Office nie będą mogły infekować komputera użytkowników złośliwym oprogramowaniem.

Piaskownica Application Guard będzie również automatycznie blokować złośliwe załączniki przed pobieraniem innych złośliwych narzędzi (np. poprzez umieszczony w nich skrypt makro) wykorzystywaniem luk w zabezpieczeniach systemu lub oprogramowania lub wykonywaniem złośliwych zadań, które mogą mieć wpływ na urządzenie i dane użytkowników. Jak twierdzi Microsoft, użytkownicy będą mogli bezpiecznie czytać, edytować, drukować i zapisywać te pliki bez konieczności ponownego otwierania plików poza kontenerem.

Jak wdrożyć Application Guard?

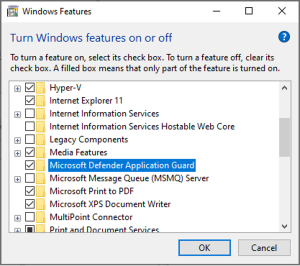

Pamiętać należy, że ochrona aplikacji dla pakietu Office działa jedynie z programami Word, Excel i PowerPoint z platformy Microsoft 365 i jest domyślnie wyłączona. Posiada także ograniczenia w kwestii środowiska uruchomieniowego – może zostać włączona przez Administratora tylko na Windows 10 Enterprise Edition w wersji 2004 (20H1) z zainstalowaną zbiorczą miesięczną aktualizacją zabezpieczeń KB4571756. Kroki instalacyjne znajdują się tutaj.

Ochrona aplikacji dla pakietu Office została również zintegrowana z usługą Microsoft Defender dla Office 365 i EDR’em – platformą zabezpieczeń korporacyjnych punktów końcowych (Microsoft Defender for Endpoint) w celu monitorowania złośliwej aktywności i ostrzegania w sytuacji, w której malware będzie się próbował przedostać na komputer użytkownika.

Podsumowanie

Nowa funkcjonalność od Microsoft nie jest czymś nowym na rynku cybersecurity, lecz może stanowić ciekawą opcję dla firm, które szukają tego typu rozwiązania i korzystają z najnowszych wersji Windows 10. Podobne funkcje do Application Guard oferują systemy firm trzecich, które są bardziej zaawansowane. Warto zwrócić również uwagę na ograniczenia takiej technologii – wprowadzenie jej dla użytkowników w firmie nie zabezpieczy całkowicie przed wszystkimi próbami ataków na pocztę. Zazwyczaj wprowadzane zabezpieczenia i bramy pocztowe są projektowane tak, że opierają się one na czarnych listach i reputacji domen, co nie jest niezawodnym sposobem zabezpieczania wiadomości e-mail, zwłaszcza przy dużej liczbie zainfekowanych kont wysyłających wiadomości phishingowe i stale generowanych nowych domenach phishingowych. Spotykamy się też z sytuacją, że phishingi są wykonywane wewnątrz firmy przez pracowników, których konta zostały przejęte – w tym przypadku taka ochrona nam nie pomoże. Zaletą Application Guard może być to, że plik może być dostarczony na komputer innym medium komunikacyjnym np. na pendrive. Wtedy taka ochrona z pewnością pomoże użytkownikowi uniknąć zarażenia komputera.